УДК 004*кл8(075.3) М82

від 21.02.2025 № 347)

Підручник розроблено за модельною навчальною програмою

«Інформатика. 7–9 класи»

для закладів загальної середньої освіти (авторки програми — Н. В. Морзе, О. В. Барна)

https://faino.school/

978-966-991-411-8.

ISBN 978-966-991-411-8

УДК 004*кл8(075.3)

із вказівників у вашому

особливо цифровий, водночас цікаво, захопливо

складно.

тема — це квест, у якому вам потрібно дати відповідь на ключове

ня чи розв’язати проблему. У кожному квесті є такі рубрики:

оцінювання, щоб побудувати власну стратегію свого подальшого навчального поступу. Ще одним помічником у вашому навчанні інформатики буде електронний додаток. Він має структуру, подібну до підручника, та містить інструменти для кожного квесту, які допоможуть вам структурувати вивчене, зрозуміти зв’язок між поняттями, закріпити отримані знання та удосконалити вміння, перевірити себе чи пройти додаткові випробування. Про те, коли варто використовувати електронний

млятиме позначка . Використовуйте підказки-інструкції, читайте завдання та відслідковуйте власний поступ

форми! Перед вивченням

тронну складову звідси: https://qr.orioncentr.com.ua/ zVBrW. Завдання, в яких передбачено її

Цифровий світ охоплює всі технології, пов’язані з комп’ютерами, інтернетом, мобільними пристроями та програмним забезпеченням. Він включає все: від соціальних мереж до онлайн-банкінгу. Як і в реальному світі, у цифровому світі є свої правила. Спробуйте пройти кроки квесту та доєднатись

використовувалися об’єкти цифрових технологій.

пільного життя буде поглиблюватися. Екосистема цифрового світу, де користувачі

мінюватися інформацією

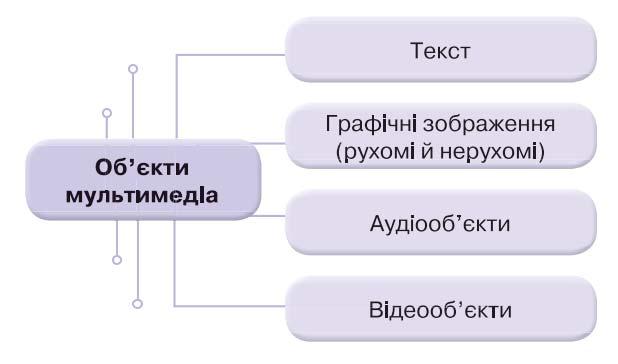

кілька компонентів (мал. 1.1).

розвитком штучного інтелекту тенденція з їх впровадження в усі сфери

мереж, яка використовує стандартизовані

ми та визначеними принципами адресації. Він виник у 1960-х роках як проєкт ARPANET у США.

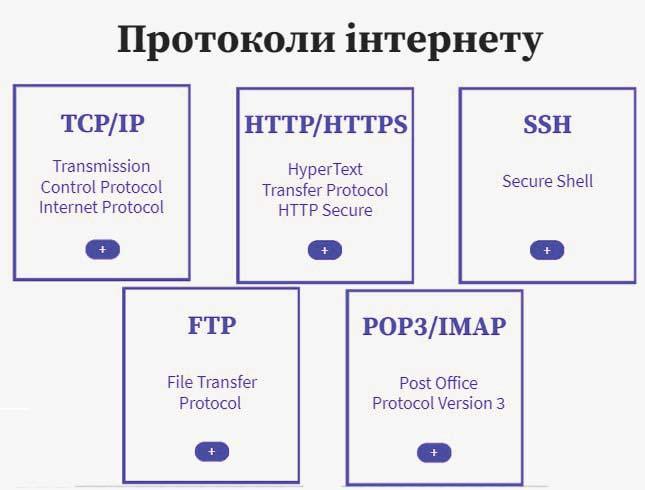

Мережевий протокол — це набір методів, які задають загальні правила взаємодії різноманітних програм, мережевих вузлів чи систем задля обміну

Протокол у певному сенсі вважається мовою, необхідною машинам для взаємодії.

і стандартизація. TCP/IP — це назва протоколу, на базі

інтернету. TCP (Transmission Control Protocol) відповідає

розбиття даних на пакети і забезпечення їх правильної

IP (Internet Protocol) відповідає

пакетів у мережі. Протокол TCP/IP має декілька рівнів, які утворюють

ру. На малюнку 1.2

ту.

https://qr.orioncentr.com.ua/waXpU

.www) (табл. 1.1).

дві версії IP-адрес: IPv4 (наприклад 192.168.1.1) та IPv6 (наприклад 2001:0db8:85a3:0000:0000:8a2e:0370:7334)

• URL (Uniform Resource Locator) — це адреса ресурсу в інтернеті. Вона складається з протоколу (наприклад http://), доменного імені (наприклад www.example.com) та шляху до ресурсу (наприклад /page1) • Доменне ім’я — це зручний для людини текстовий ідентифікатор сайту (наприклад www.example.com) Мал. 1.3

1.1 Ідентифікатори доменів

Тип організації За напрямом діяльності (для

домени) .com .edu .gov .mil .net .org .int

комерційна освітня урядова військова організація, що працює з мережею некомерційна міжнародна

Також є спеціальні тематичні доменні імена, які використовуються переважно для вузько спрямованих сайтів: .travel — туризм, .aero — для сайтів аеропортів та суміжних тематик, .academy — освіта, .bar — бари та ресторани, .camera

кредитні

В Україні регіональні домени присвоєно кожній області — .ck.ua, .dn.ua, .if.ua, .kiev.ua, .lutsk.ua та інші. Є домени, які позначають категорію чи вид діяльності сайту.

Умовно можна вважати, що доменне ім’я комп’ютера має таку структуру:

Ім’я комп’ютера.організація.регіон.країна

Інформаційні ресурси, збережені на серверах, також мають адресу, яка може містити назву протоколу для доступу до інформаційного ресурсу (1), тип ресурсу (2), адресу сервера, на якому він зберігається (3), назву папки (4) та ім’я файлу відповідного документа тощо. Такі відомості називаються URL-адресою (від англ. Uniform Resource Locator — уніфікований локатор ресурсу), яку часто називають адресою ресурсу чи просто адресою.

Завдання 2. Пригадайте сервіси інтернету у вправі за посиланням qr.orioncentr.com.ua/QDUXm.

Завдання 3. Пригадайте складові URL адреси у вправі за посиланням https://qr.orioncentr.com.ua/ZtNS2.

Завдання 4. Складіть список із 5 сайтів, які ви найчастіше використовуєте. Дослідіть, хто є власником домену кожного із сайтів. Обговоріть, чи варто використовувати ці сайти в подальшому. Використайте для виконання завдання, наприклад сервіс Whois. Він дає змогу дізнатися, кому належить адреса сайту, хто зареєстрував

Крок 3

інтернеті?

Чому це важливо? Є кілька причин.

що регулюють використання комп’ютерів, інтернету, мобільних пристроїв та іншої цифрової техніки, а також цифрових даних. Наприклад, закони про захист персональних даних, про цифровий контент та цифрові послуги, авторське право або правила користування соціальними мережами.

1. Через зростання значення цифрових технологій виникає необхідність у створенні правил, що забезпечать безпеку та ефективність використання цих технологій.

2. У цифровому світі ми часто надаємо свої особисті дані — ім’я, адресу, номер телефону, банківські реквізити. Щоб ці дані не були використані зловмисниками, потрібні закони, що захищають нашу приватність.

3. В інтернеті люди купують і продають товари та послуги. Для захисту прав споживачів та забезпечення чесної конкуренції потрібні спеціальні закони.

4. Запобігання кіберзлочинам, пов’язаним із крадіжкою даних, хакерськими атаками та іншими злочинами.

Перші закони, що регулюють використання комп’ютерних мереж, з’явилися у 1990-х роках, коли інтернет став доступним для широкого кола користувачів. У цей час з’явилися такі важливі міжнародні документи, як Директива ЄС про захист даних (1995 р.)

захист електронних комунікацій (1986 р.).

в інформаційно-телекомунікаційних системах» (2003 р.).

на адаптувала своє законодавство

Загальний регламент

прийнятих

значає, як організації

інформацію

нізація, за порушення норм.

організація може бути оштрафована за неправильне зберігання персональних даних користувачів;

• серйозні покарання, такі як тюремне ув’язнення за злочини у сфері цифрових технологій (хакерство, крадіжка даних, шахрайство);

• відшкодування збитків постраждалим особам або організаціям, наприклад, за порушення прав на приватність. Завдання 6. Побудуйте хмаринку слів, які описують об’єкти, пов’язані із захистом інформації, в нормативних

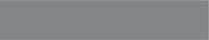

статтею

1. У статті вікіпедії виділіть ключові слова, що описують об’єкти, пов’язані із захистом інформації. Наприклад: інформація, державна таємниця, персональнідані, технічний захист.

2. У браузері відкрийте один із сервісів створення хмаринок слів онлайн. Наприклад, https://wordart.com/.

3. Скористайтесь інструкцією по роботі із сервісом.

4. Роздрукуйте отримане зображення та продемонструйте його

Правила — це встановлені вимоги або інструкції, які регулюють

тему здійснює

бувається проходження перевірки автентичності під час входу в електронний (цифровий) ресурс. Авторизація є процедурою, що дає особі можливість робити певні дії в електронній системі після входу (перевірка, підтвердження прав на вчинення тих чи тих дій в системі). Автентифікація та авторизація може відбуватися, наприклад, через введення логіна, пароля чи іншим способом, передбаченим системою доступу. Через введення логіна, пароля врешті надається доступ до віртуального блага, що міститься в електронній системі: локальній (апаратний пристрій у вигляді криптогаманця) чи глобальній (що має доступ до інтернету). Отже, вчинення будь-яких дій в системі відбувається

(авторизацію) в електронній системі. Скажімо, для такого віртуального блага, як криптовалюта,

ступ може здійснюватися через комп’ютер

апаратний пристрій у вигляді криптогаманця.

Передати нематеріальний об’єкт, яким

(віртуальне благо), у фізичному сенсі можна доволі умовно (скажімо, передати матеріальний носій з об’єктом цифрових технологій), і це ще не головне. Так, особа може мати матеріальний

технологій (криптовалюта на апаратному пристрої

манця), але доступу (логіна, пароля)

го володіння носієм

користі.

через авторизацію,

панування над таким об’єктом. Завдання 8.

люди думають, що існує єдиний власник інтернету, який керує всією мережею. Насправді це не так. Інтернет не має єдиного власника, є децентралізованим, тобто ніхто не володіє ним повністю. Він складається з безлічі мереж, що належать різним

світу.

Крок 1 Які організації забезпечують злагоджену роботу

інтернету?

Хоча інтернет не має єдиного власника, є кілька організацій, які керують його роботою:

• ICANN (Internet Corporation for Assigned Names and Numbers) — відповідає за управління доменними іменами та IP-адресами.

• IETF (Internet Engineering Task Force) — розробляє та підтримує стандарти інтернету, такі як TCP/IP.

• W3C (World Wide Web Consortium) — розробляє стандарти для Всесвітньої павутини (WWW), включаючи HTML та CSS.

• ISOC (Internet Society) — підтримує та просуває розвиток інтернету для всіх людей у світі.

Кожна країна має свої організації, які регулюють використання інтернету на національному рівні.

Завдання 1. Створіть інформаційний бюлетень сайту Національної комісії України, яка здійснює

зв’язку та інтернету.

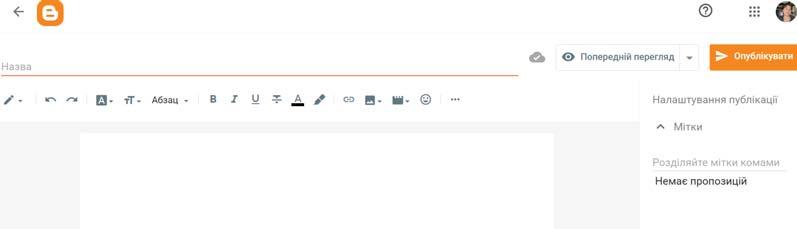

1. Оберіть сервіс для створення бюлетеня. Це може бути,

2. Знайдіть в інтернеті офіційний сайт Національної комісії України, яка здійснює державне регулювання у сфері зв’язку та інтернету. Уточніть, як називається ця комісія згідно з чинним законодавством.

3. Додайте в бюлетень назву

ресурсів інтернету. Такі

нізації називають провайдерами.

Є різні способи під’єднання до інтернету.

1. DSL (Digital Subscriber Line) — використовує телефонні

підключення.

2. Кабельне підключення — через кабельну телемережу.

Інтернет-провайдер (англ. Internet Service Provider, ISP) забезпечує доступ до мережі «Інтернет» та пов’язані з нею послуги, використовуючи мережеві з’єднання.

3. Оптоволоконне підключення — використовує оптоволоконний кабель.

4. Супутниковий інтернет — використовує сигнал із супутника.

5. Мобільний інтернет (4G/5G) — використовує мобільну мережу.

Завдання 3. Використайте інструкцію з кроками щодо вибору провайдера qr.orioncentr.com.ua/09TGK.

Перевірте за інструкцією, чи варто вам змінити провайдера, який надає послуги інтернету для дому. Обговоріть свої міркування з рідними.

Завдання 4. Знайдіть відомості про те, як працює супутниковий інтернет. Сформулюйте ваше пояснення, чому вартість цього способу з’єднання є високою. Завдання 5. Визначте, який провайдер обслуговує ваше теперішнє помешкання.

1.

2.

клад 2ip.ua

4. Звернутись до техпідтримки,

5.

технологією

на і пасивні компоненти (спліттери), для

го доступу до інтернету. Між абонентськими

та центральною станцією провайдера використовується мінімальна кількість активного обладнання. Визначте, чи може ваш провайдер забезпечити підключення за технологією PON та яке обладнання для цього потрібно.

Завдання 6. Знайдіть відомості про способи підключення до інтернету. Подайте знайдені відомості в Google Таблиці. Розподіліть обов’язки: хтось записує в таблиці переваги певного способу, а хтось — недоліки. Обговоріть, якому зі способів підключення до інтернету ви б надали перевагу.

Крок 3 Як врегульовуються питання власності в цифровому світі? Інформаційні

ційні ресурси (тексти, зображення, відео,

інші), призначені

вуються в різних сферах діяльності.

Використання та редагування цих

регулюється різними правовими та етичними нормами.

Більшість інформаційних продуктів є комерційними, тобто передбачається плата за їх використання. Наприклад, на платній основі розповсюджується таке програмне забезпечення, як операційна система Windows, пакет прикладних офісних програм Microsoft Office, антивірусне програмне забезпечення, програми для комп’ютерної підтримки навчання, комп’ютерні ігри. Певна плата знімається за використання онлайн-сервісів. Є онлайнові

Окремі з них мають дозвіл на вільне використання, а більшість

стають бути легальними, а

грамного продукту, як правило, додається стисла ліцензійна угода, яка визначає основні права та обов’язки виробника і власника одержаного програмного продукту. На жаль, не всі програмні продукти, що продаються, є легальними. З юридичного погляду, до піратського програмного забезпечення належать усі комп’ютерні програми, які розповсюджуються, встановлюються на комп’ютери й використовуються з порушенням умов їх ліцензійної угоди. Наприклад, самостійно створені

1.

2.

3. Перегляньте статтю про ліцензію на програмне

• вказування авторства у разі використання або цитування чужих інформаційних продуктів;

• отримання дозволу на використання та редагування чужих творів, якщо це передбачено ліцензією або законом;

• повідомлення автора про намір використати або змінити його твір.

• дотримання умов ліцензій, таких як некомерційне використання, обов’язкове зазначення авторства, розповсюдження зміненого твору під тією ж ліцензією тощо;

• використання творів без дозволу автора в рамках законних

для таких цілей, як навчання, критика, новини, дослідження. Вимагає дотримання певних умов (обмежена кількість використаного матеріалу, некомерційне використання тощо).

Завдання 10. Створіть карту знань

на використання цифрових продуктів

Під час навчання ви дуже часто читаєте, пишете, слухаєте та розповідаєте. Ваше мислення ґрунтується на інформації, яку отримуєте з підручників, від вчителів, з інтернету чи від експертів. Ви вже знаєте, що таке інтелектуальна власність та що захищає авторське право. Важливо відстоювати цінність власних думок

результатів

освітніми потребами ця вимога

їхніх індивідуальних потреб і можливостей);

• посилання на джерела інформації у

використання ідей, розробок, тверджень, відомостей;

• виконання норм законодавства про авторське право і суміжні права;

• надання достовірної інформації про результати власної навчальної (наукової, творчої) діяльності, використані методики досліджень і джерела інформації.

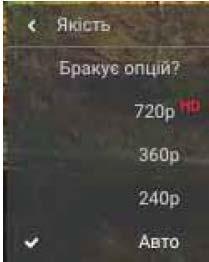

Завдання 1. Розгляньте відеопорадник для школярів

доброчесності, який розміщено на каналі

в Донецькій області qr.orioncentr.com.ua/CpTe4.

Обговоріть, як поради співвідносяться з розглянутою статтею Закону України «Про освіту».

матеріал, усне мовлення, твори образотворчого мистецтва, музика, наукові роботи тощо. Також вважають, що плагіат — це використання у своїх цілях чужого матеріалу, захищеного авторським правом (копірайтом).

Зазвичай, до плагіату можна віднести такі дії:

• використання чужої роботи із зазначенням себе як автора; • використання певних слів, словосполучень,

попереднього узгодження

• використання цитат

Не є плагіатом:

• загальновідомі знання та факти;

• ідіоми;

• ідеї або визначення, що широко розповсюджені та відомі;

• перефразування своїми словами змісту при перекладі з діалекту чи іншої мови, якщо не існує широко відомої фрази чи прийнятого офіційного перекладу;

• повідомлення про новини дня або поточні події, що мають характер звичайної пресінформації;

• твори народної творчості (фольклору);

• видані органами державної влади офіційні документи (закони, укази, постанови, судові рішення, державні стандарти тощо) та їх офіційні переклади. Завдання 2. Перевірте перші два речення цього

1. У пошуковику Google введіть текст перших двох речень. Для цього викорис-

2.

3.

Субтельного:

Як і більшість великих міст

Дніпра, він слугував основним транзитним вузлом на величезній території, прилеглій до Дніпра з притоками. Водночас

що, на думку Ореста Субтельного, яку він виклав у своїй книзі

більшість… до

Субтельний О. Україна: історія / пер. з англ. Ю. І. Шевчука; вст. ст. С. В. Кульчицького. Київ: Либідь, 1991. 512 с.

Мозаїчний плагіат — це поєднання декількох джерел та перефразування окремих слів. У результаті текст виглядає як мозаїка, у ньому не зрозуміло, де закінчується одне джерело, де інше, а де коментар автора. Щоб цього уникнути, варто в кожному реченні вказувати автора та які ідеї використані в роботі; застосовувати систему посилань, щоб вказати оригінальну роботу; посилаючись на чужі ідеї, зазначити, де запозичення, а де власні ідеї та висновки.

Неадекватний переказ — це заміна в тексті-оригіналі деяких слів без зміни структури

цього, варто сміливо висловлювати власні думки, знайти свій

плагіату. Поділіться ним у класі. Завдання 6. Розгляньте відео з онлайнового курсу «Академічна доброчесність» від студії EdEra за посиланням qr.orioncentr.com.ua/Sl9pI та відео на замовлення ACTR/ ACCELS (USAID) за сценарієм Віктора Килимара за посиланням qr.orioncentr.com.ua/5sEB4. У спільному документі складіть список наслідків недотримання академічної доброчесності. Обговоріть та виділіть три наслідки, які ви вважаєте найсуттєвішими для себе.

Крок 5 Які дії можна розцінювати як шахрайство?

Шахрайство — це навмисне введення в оману іншої особи з

незаконного заволодіння її

нальний злочин, який передбачає використання

довірою або інших недобросовісних

• доводжу, що я чесна людина;

• виявляю повагу до авторського права інших людей;

• самостійно працюю над вирішенням поставлених завдань;

• висловлюю власну думку;

• отримую нові знання та навички;

• розвиваю власні здібності. Розмістіть свої твердження на спільній

мано. Подайте свою роботу у вигляді таблиці: фраза, шахрайство, результат. Надішліть її на навчальну електронну скриньку. Завдання 8. Продовжте список. Відмовляючись від плагіату, я…

Навіть якщо ви будете дотримуватись усіх правових норм використання цифрових продуктів, це не гарантуватиме вам повну безпеку. Тому що є загрози, які залежать не стільки від ваших дій, скільки від дій інших. Тому цей квест покликаний допомогти вам розібратись із небезпеками та шляхами їх уникнення.

Крок 1

Незважаючи на те, що інтернет

розвитку та розваг, потрібно пам’ятати

Під загрозою розуміють показники якості системи й навколишнього середовища, які у відповідних умовах

ної події.

інформаційною

відповідних

стають

доступу до них. Вона має місце щоразу, коли отримано

секретних даних, що зберігаються

конфіденційності, використовують термін «витік даних».

2. Загроза порушення цілісності — включає будь-яку умисну зміну даних, що зберігаються в комп’ютерній системі чи передаються з однієї системи в іншу. Коли зловмисники навмисно змінюють дані, порушується їхня цілісність. Цілісність також

Співпрацюємо

удома. Наведіть свої аргументи.

Оцінюємо себе

Завдання 2. Класифікуйте

qr.orioncentr.com.ua/AbhrG.

безпеці? Дії, які можуть завдати шкоди інформаційній безпеці,

розділити на кілька категорій (мал. 4.1):

Дії, що здійснюються авторизованими користувачами Спам

Мал. 4.1

Комп’ютерні віруси

Напад на комп’ютерну систему з наміром зробити комп’ютерні ресурси недоступними користувачам, для яких комп’ютерна система була призначена, називають DoS-атакою, або DDos-атакою (англ. DoS attack, DDoS attack, (Distributed) Denial-of-service attack — атака на

ків, творців

кіберзлочинців. У багатьох країнах злом комп’ютерних систем, викрадення інформаційних даних, створення та поширення комп’ютерних вірусів і шкідливого програмного забезпечення переслідуються законом.

3. Комп’ютерні віруси.

Комп’ютерний вірус (англ. computer virus) — комп’ютерна програма, яка має здатність до прихованого самопоширення і спрямована на знищення, пошкодження, викрадення даних, зниження або унеможливлення подальшої працездатності операційної системи комп’ютера. Такі програми становлять реальну небезпеку, широко використовують комп’ютерні мережі, інтернет та електронну пошту.

4. Спам.

Спам — небажані рекламні електронні листи, повідомлення на форумах, телефонні дзвінки чи текстові повідомлення, що надходять без згоди користувача. На даний момент поняття спаму включає в себе всі різновиди масової реклами.

5. Фішинг.

Фішинг — один з найпопулярніших і найприбутковіших (для тих, хто його реалізує) видів атак. Сценарій атак фішингу: зловмисник створює сайт, який точно копіює дизайн і можливості сайту будь-якого банку, інтернет-магазину або платіжної

листів, у яких переконує своїх

Як правило, причиною запиту даних зазначають повідомлення про збої в інформаційній системі й загрозу блокування

ча у випадку, якщо не будуть надані дані. Мета — збір конфіденційної інформації (паролі, коди тощо). Cкрипти, що автоматично

при відкритті вебсторінки, можуть виконувати шкідливі дії на вашому комп’ютері, включаючи зміну системного реєстру,

особистих даних і встановлення шкідливого програмного забезпечення. Використовуючи мережеві технології, зловмисники реалізують атаки на віддалені

2.

3. Розмістіть

4.

Співпрацюємо

• людина випитує багато приватної інформації;

• запитує щось особисте, хоча ви нещодавно «подружились» (наприклад, «чи ти коли-небудь цілувалась/цілувався?»);

• просить зберігати «дружбу» в секреті, говорить, що цей зв’язок для нього/неї особливий;

• дуже емоційно коментує публікації;

• емоційно реагує на відмови — агресивно, образами або навпаки — виражає свою надмірну засмученість;

• звертається по допомогу, в тому числі просить вчинити певну дію (яка часто може бути небезпечною або образливою) чи перерахувати гроші;

• просить допомоги в обмін на певну винагороду;

• перепитує, хто ще користується твоїм комп’ютером / ноутбуком та чи знаходиться він у твоїй особистій чи в загальній кімнаті. Визначте, чи є серед вашого кола спілкування в мережі подібні люди. Кого з них ви ніколи не бачили особисто? Прийміть рішення про те, чи можна таким людям довіряти та чи варто продовжувати спілкування. Використайте матеріали чатбота на сайті qr.orioncentr.com.ua/xbi8r

Завдання 7. В інтернеті, окрім зазначених у тексті підручника загроз, є ще й інші. Дослідіть, які загрози в інтернеті виділяє команда платформи https://qr.orioncentr.com.ua/BuZhr (мал. 4.4). Дізнайтесь значення загроз, які вам не відомі. Виділіть 5 загроз, які для вас є найбільш актуальними.

Мал. 4.4

потребує створення нової системи міжлюдських взаємин. Інформація, головний ресурс і цінність сучасного суспільства, одночасно є засобом і об’єктом скоєння неетичних, протиправних дій та кримінальних злочинів.

Морально-етичні основи захисту даних передбачають норми поведінки, які традиційно склались або складаються з поширенням комп’ютерів і мереж: соціальна й персональна відповідальність, рівноправність партнерів з комунікації, точне й сумлінне виконання обов’язків тощо. Ці норми здебільшого не затверджені в законодавчому порядку, але їх невиконання часто призводить до падіння авторитету та престижу людини, групи осіб, організації або країни. Морально-етичні норми бувають як неписаними, так і оформленими в деякий статут. Поряд із загальнолюдськими етичними нормами існують такі базові права, як:

• загальнодоступність — гарантує право на комунікацію і передбачає доступність державних інформаційних ресурсів;

• таємниця приватного життя — дотримання

вірених даних;

• недоторканність приватної

ку, дотримання

укази та інші нормативні акти, які регламентують правила користування даними і відповідальність за їх порушення, захищають авторські права програмістів та регулюють інші питання використання IT.

У прийнятих в Україні законодавчих нормах зазначено, зокрема, що захисту підлягає:

• відкрита інформація, яка належить до державних інформаційних ресурсів, а також відкрита інформація про діяльність суб’єктів владних повноважень, військових формувань, яка оприлюднюється в інтернеті, інших глобальних

конфіденційна інформація,

мацію можуть лише ідентифіковані

яким надано відповідні повноваження. Правовий захист інформації (даних) передбачає:

• наявність прав на інформацію

патентознавство;

• реалізацію прав — захист інтелектуальної

авторських прав;

• контроль за процедурами

ного, програмного, фізико-технічного

Для запобігання несанкціонованого доступу до даних, що зберігаються на комп’ютері, використовуються облікові записи. Комп’ютер

тивні елементи, здатні

комп’ютері;

• деякі вебсервери розміщують на локальному

• електронні листи або дописи в

неті,

файли cookie, використовуючи які можна отримати конфіденційну інформацію про користувача

Shredder

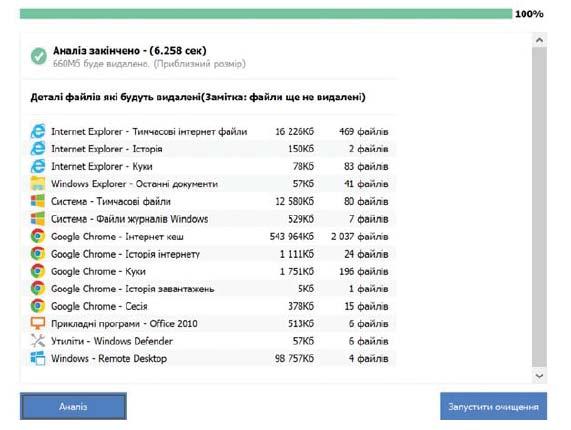

та очистки комп’ютера від невживаних і тимчасових файлів є CCleaner. Програма має базову безкоштовну версію та платні версії з додатковими можливостями. За допомогою CCleaner можна швидко й без-

печно видаляти:

• тимчасові файли, історію відвідувань браузерів;

• вміст Кошика, буфера обміну, тимчасових

файлів, файлів журналів, переліку нещодав-

но відкритих документів в операційній системі Windows;

• тимчасові та інші непотрібні файли багатьох

програм.

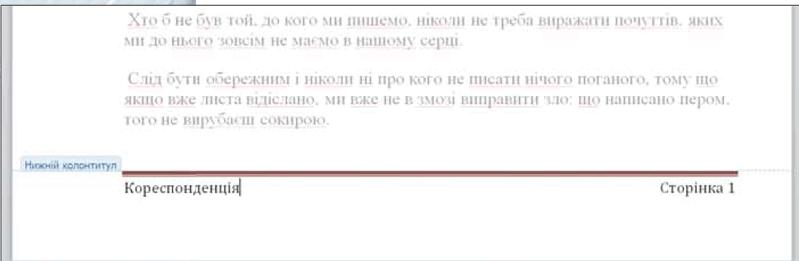

Видалення непотрібних файлів за допомогою

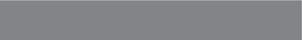

CCleaner звільняє місце на жорстких дисках та забезпечує швидшу роботу операційної системи. Після вибору типів даних, що підлягають очищенню (мал. 5.1), слід натиснути кнопку Аналіз. У вікні буде відображено деталі про файли, які будуть видалені, зокрема вказано їхній обсяг (мал. 5.2). Для їх видалення натискають кнопку Запустити очищення.

5.2

5.1

далення файлів. Ви

цього питання.

виступ на дебати про використання програми CCleaner. Поміркуйте, яку позицію ви будете представляти — «за» чи «проти». Завдання 2. Microsoft випустила свій аналог CCleaner для очищення і прискорення Windows 10/11. Знайдіть ін-

Recuva, Hetman Partition Recovery, EaseUS Data Recovery Wizard, UndeletePlus, R-Studio, Ontrack EasyRecovery

виявлені сектори

4. Recuva

5.

6.

7.

8. Оберіть файли, які хочете відновити, і натисніть

для збереження відновлених файлів (рекомендується вибрати інший диск або носій, щоб уникнути перезапису даних).

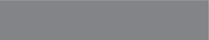

Крок 3 Як виконувати резервне копіювання та відновлення даних?

На жаль, дані неможливо абсолютно надійно зберігати в комп’ютері. Відмова апаратної частини (жорсткий диск), вірусна атака чи неакуратність самого користувача (випадкове видалення даних) можуть призвести до втрати важливих даних. Щоб запобігти цьому, необхідно періодично робити резервне копіювання даних.

(вірусна атака

копію. Це займає набагато менше часу, ніж нова установка

тування операційної системи. Як правило, для резервного копіювання операційної системи використовують спеціальні програми або засоби. • Резервна копія логічного диска (розділу) — як правило, це дублікат диска,

ся в єдиний файл-контейнер. Дає змогу швидко відновити

5.3

5.4, б

або диски. • Резервне копіювання завжди проводять на інші носії — на флешнакопичувач чи мережеві ресурси, відмінні від тих, з яких копіюють. Не можна розміщувати резервну копію на диску з файлами, резервну копію яких створює користувач, або диску, де встановлена операційна система.

• При резервному копіюванні значення збережених даних

тувача комп’ютера більше, ніж у випадку окремого файлу чи файлів. Доцільно дотримуватися таких

дня, тижня, місяця тощо або хоча

Інакше у разі

істотного

даних, розмножити цю копію на фізично різних носіях — флеш-накопичувачах, зовнішньому жорсткому диску, хмарному сховищі тощо. Що більше копій, то більша ймовірність не втратити потрібні дані.

• Захистити резервну копію від сторонніх. Краще за все поєднати кілька способів захисту. Наприклад, захист даних паролем і шифруванням.

• Зберігати резервні копії у різних місцях, навіть якщо їх зроблено на різних носіях. Інакше у разі

свою листівку відповідними зображеннями, які знайдіть

Чи може людина самостійно впоратись із загрозами втрати даних на своєму комп’ютері? Ви, напевне, здогадуєтесь, якою має бути відповідь. Переконайтесь у своїх здогадках, пройшовши цей квест, і станьте вмілим захисником даних. Можливо, у майбутньому ви оберете професію «фахівця з безпеки даних».

коли ці

можливості комп’ютерних мереж. Мережеві віруси

або файли відкриваються. Вони можуть пошкоджувати файли, уповільнювати роботу комп’ютера або навіть робити його непридатним для використання. Вони, як і біологічні віруси, досить малі порівняно з іншими програмами. Мережеві віруси для свого розповсюдження

переважно це макровіруси — розповсюджуються через електронну пошту. Є також шкідливі програми, що розповсюджуються

через локальну мережу та інтернет.

Хробаки — це програми, які самостійно розповсюджуються через мережі, не потребуючи

вантажувати

програми (трояни) виглядають як корисні програми, але

шкідливого ПЗ: що це таке, як воно працює, приклади реальних атак. Підготуйте коротку презентацію (5–7 хв), щоб представити свої дослідження в класі. Завдання 2. Поєднайте опис шкідливої програми та її назву у вправі qr.orioncentr.com.ua/n0l0V. Про які програми не йшлось у підручнику? Отримайте додаткову довідку з інтернету.

різні

класифікацію за об’єктами зараження (мал. 6.1): Мал. 6.1 • файлові — уражають програми (основні й допоміжні, тобто ті, що завантажуються лише під час виконання основних). Файлові віруси записуються в початкові, об’єктні та завантажувальні модулі. Вони заражають файли, додаючи свій код у початок, середину або кінець файлу. Такі файли залишаються працездатними, але, крім свого коду, виконують код вірусу. Деякі віруси замість

завантаження системи вірус

там постійно;

свій код. Усі записи

су. Під час запуску будь-якої такої програми замість

нерезидентні.

За зовнішнім виглядом:

• звичайні — код вірусу видно на диску;

резидентний модуль, який постійно перебуває в оперативній

комп’ютера;

• поліморфні — код вірусу змінний.

За результатами діяльності:

включається у файли, призначені для виконання,

• невидимі (Stealth-віруси) — використовують особливі методи маскування, при перегляді

• умовно безпечні — лише поширюють себе та інколи призводять до виведення повідомлень, перезавантаження та інших несподіваних, незручних ефектів, але без втрати наявних даних чи шкоди апаратному забезпеченню;

• небезпечні — призводять до

грамного, так і (можливо) апаратного забезпечення інформаційної системи. Завдання 3.

запуску заражених програм (вірусів) можуть виконуватись різні небажані дії: псування файлів і папок, спотворення результатів обчислень, засмічення або вилучення даних із пам’яті, створення перешкод у роботі комп’ютера тощо. Об’єктами зараження є виконувані файли програм або файли операційної системи, а також документи, що містять програмний код. Коли вірус потрапляє до комп’ютера,

віть не здогадуватися.

шкоди комп’ютерній системі. Зараження комп’ютера

вається лише тоді, коли на ньому виконується заражений

файл або відкривається заражений документ. Виконання заражених програм автоматично викликає активізацію вірусу, що призводить до зараження нових програм. Процес поширюється дуже швидко.

Ознаками зараження комп’ютера можуть бути такі прояви: на екран виводяться непередбачені повідомлення та зображення

ються непередбачені звукові сигнали;

у

поштовій скриньці міститься велика кількість

ної адреси та заголовка. Про зараження комп’ютера вірусом можна дізнатися і за непрямими

ознаками:

• часті зависання і збої в роботі комп’ютера; • повільна робота комп’ютера при

Завдання 7. Якими можуть бути ознаки зараження комп’ютера вірусами?

Перевірте себе у вправі qr.orioncentr.com.ua/gTjZI.

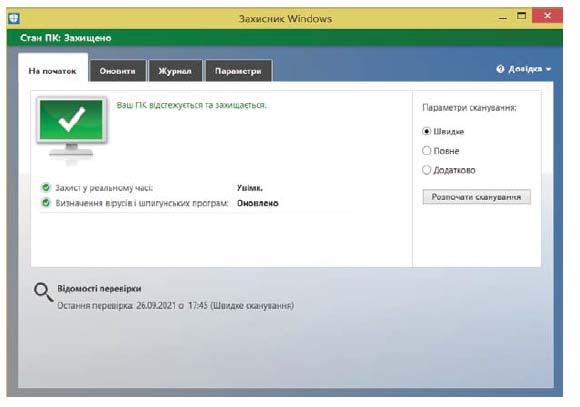

Крок 4 Як боротись із комп’ютерними вірусами?

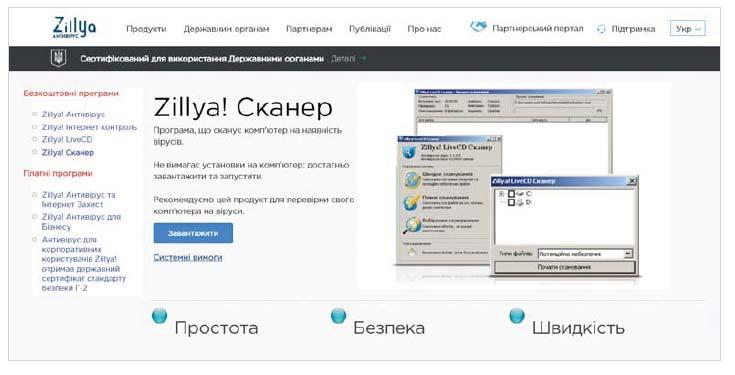

Для боротьби з комп’ютерними вірусами

Вони виконуються на комп’ютері й перевіряють на наявність

спеціальні програми, які називають антивірусними.

Антивірусні програми — програми, призначені для виявлення та видалення або нейтралізації шкідливого програмного забезпечення (наприклад, віруси, трояни та хробаки), а також для запобігання зараженню комп’ютерних систем.

усі файли, які завантажуються з інтернету, отримуються електронною поштою, записуються на жорсткий

з компакт-диска чи флеш-накопичувача.

печення складається з

які намагаються знайти, запобігти розмноженню і видалити комп’ютерні

програми. Антивірусне програмне забезпечення

різних методи для виконання своїх задач: • перегляд (сканування) файлів

відповідають визначенню в

• знаходження підозрілої

на поведінку зараженої програми.

Незалежно від того, яку з антивірусних

ливо постійно її оновлювати. Зазвичай

завантажувати оновлення такої антивірусної

Щоб захистити свій

ти антивірусні програми та брандмауери,

комп’ютер для виявлення шкідливих або інших небажаних програм та одразу вилучати їх. Класифікувати антивірусні продукти можна відразу за кількома ознаками, такими як: використовувані технології

Крок 5 Як працює антивірусна програма?

В основу практично всіх антивірусів входить:

• ядро;

• сканер;

• монітор активності;

• модуль оновлення.

Принцип роботи практично всіх антивірусів такий:

1. Знайти і видалити інфікований файл.

2. Заблокувати доступ до інфікованого файлу.

3. Відправити файл у карантин (тобто не допустити подальшого розповсюдження вірусу).

4. Спробувати «вилікувати» файл, видаливши вірус із тіла файлу.

5. У разі неможливості лікування-вилучення виконати цю процедуру при наступному перезавантаженні операційної системи.

Залежно від того, яка загроза нейтралізується (відома чи невідома вірусним аналітикам даного продукту), антивірус здійснює реактивний або проактивний захист.

Реактивний захист

на знанні особливостей коду та поведінки, характерних для шкідливого ПЗ. Проактивний захист особливо ефективний від модифікованих вірусів, заснованих на вже існуючих загрозах.

Недолік проактивного захисту — це блокування нешкідливих програм, так зване помилкове спрацьовування.

Повноцінні антивіруси, як правило, захищають комп’ютер постійно. Тобто запускаються разом із запуском операційної системи (саме тому після встановлення антивірусної програми завантаження ОС стає трохи довшим, ніж зазвичай), контролюють оперативну пам’ять і файлову систему комп’ютера, а також перевіряють на наявність вірусів

Metadefender Cloud

3.

Мал. 6.2

4.

Після виявлення шкідливої програми або файлу,

сом, антивірусна програма може (залежно від вибору користувача): • спробувати вилікувати заражений файл — видалити з нього шкідливі ділянки коду; • помістити інфікований файл у карантин. Якщо це цінний

в папку карантину. Пізніше його можна спробувати вилікувати «вручну» самостійно або ж звернутися по допомогу до фахівців; • видалити інфікований файл. Якщо файл вилікувати не вдалося, то єдиним виходом залишається його видалення; • нічого не робити. Якщо ви впевнені,

1.

2.

3. Виконайте

на наявність вірусів.

4. Перегляньте звіти за результатами перевірки. Зробіть висновки. Завдання 13. Складіть інструкцію з використання антивірусної

ступна вам. В інструкції використовуйте екранні копії. Розмістіть інструкцію на спільній дошці.

Завдання 14. Об’єднайтесь у четвірки. Кожен у групі оберіть один розділ у грі Interland (qr.orioncentr. com.ua/uyLab): Річка реальності,

скарбів, Добре королівство (мал. 6.5). Після завершення гри у групі розкажіть

Мал. 6.6

у якій

вірусної атаки компоненти

системи, аналізують стан файлів

нюють

них ревізора. Програми-монітори, або фільтри

пам’яті

Сканери (наприклад, Eset Smart Security (NOD32), MS Anti Virus) — визначають

роблять віруси для свого розмноження або виконання руйнівних

вони використовують?

програми? Які способи оновлення обирають? Завдання 17. Перегляньте

антивірусних програм. Складіть порівняльну таблицю конкретних характеристик та

тивостей різних антивірусних програм. Для порівняння використайте критерії: наявність

із функціональністю; швидкість штатного сканування; швидкість визначення потенційних загроз та можливість їх видалення чи ізоляції в карантині за допомогою вбудованих алгоритмів; частота оновлення антивірусних баз; самозахист та надійність; наявність додаткових можливостей. Які з них належать до вільного програмного забезпечення? Які схожі послуги пропонують розробники антивірусних програм?

послуг.

Крок 8 Яких правил доцільно дотримуватися для безпечної

вірусів і троянських програм, але дотримуючись певних правил, можна істотно знизити вірогідність вірусної атаки та ступінь можливих збитків. Одним з основних методів боротьби з вірусами є, як і в медицині, своєчасна профілактика. З метою профілактики зараження комп’ютерними вірусами користувачеві слід дотримуватися певних рекомендацій. А саме:

• необхідно використовувати надійні джерела програмного забезпечення для свого комп’ютера, купувати його лише в офіційних продавців;

• перевіряти за допомогою антивірусних програм файли, які надходять із зовнішніх носіїв, ресурсів інтернету до комп’ютера;

• обмежити доступ сторонніх осіб до комп’ютера;

• регулярно створювати резервні

версій антивірусних

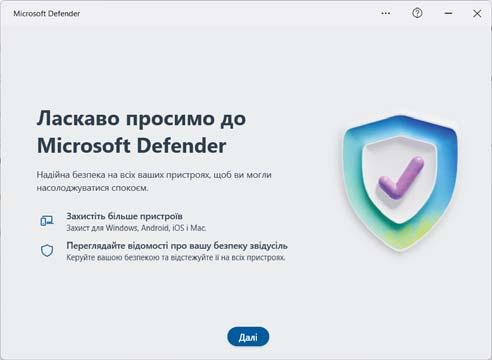

Чи можна мати помічника, який постійно перебуває на посту охорони вашого комп’ютера? Так. Для цього є вбудовані програми захисту, які працюють як «охоронці», які постійно стежать за вашим комп’ютером, щоб він був у безпеці і працював без проблем.

розміщенням та кількістю

Наприклад Windows Defender (

spyware-модулів (мал. 7.1).

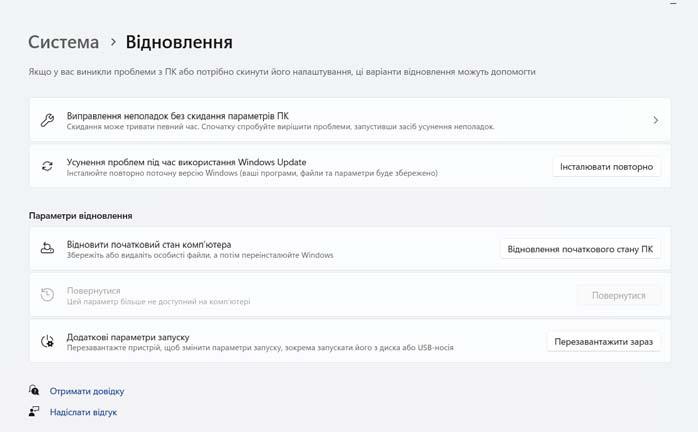

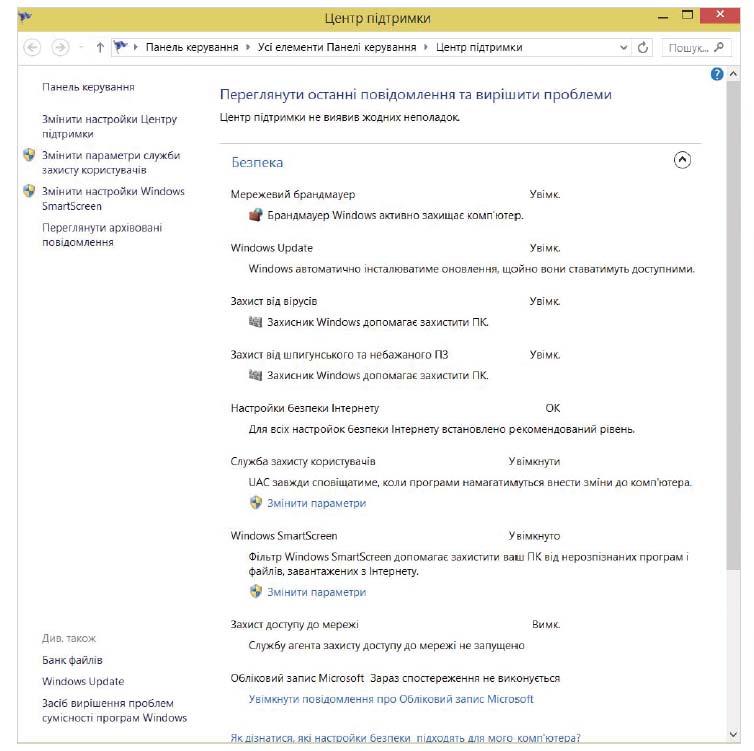

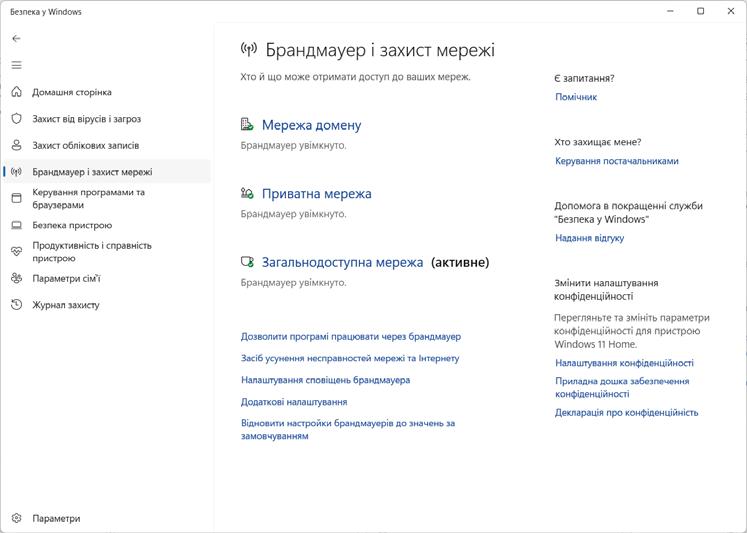

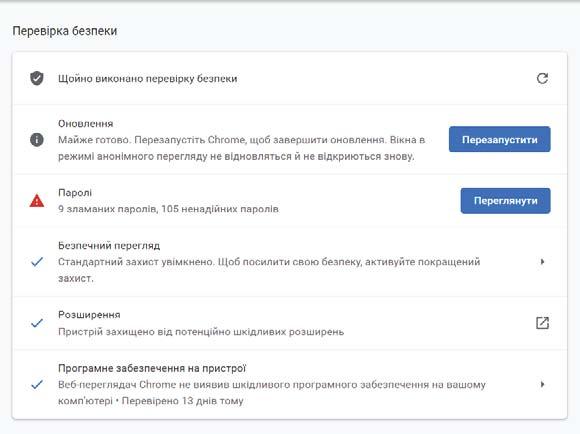

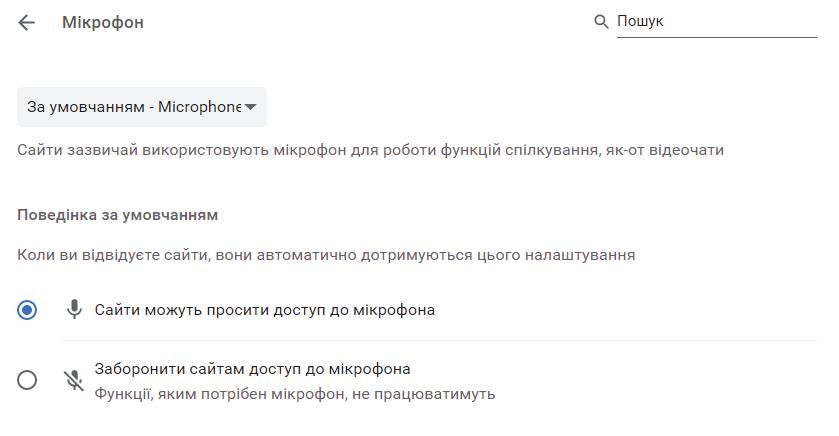

Перегляд і внесення змін у налаштуваннях безпеки здійснюють

кні Центру підтримки/Безпека Windows (мал. 7.4, 7.5). Важливо переконатись, що брандмауер увімкнуто, програму захисту від зловмисного програмного забезпечення оновлено, а на ПК налаштовано автоматичну інсталяцію оновлень.

Мал. 7.4 Співпрацюємо

мережею (мал. 7.6, 7.7).

цікаво

кою капітальною стіною, що перешкоджає поширенню

Термін виник приблизно в 1995 р.

який хотів зайти, чи на шахрайському,

су цього сайту. Однією з функціональних особливостей безпеки є фільтр SmartScreen, який має змогу фільтрувати не тільки шкідливі сайти за URL, а й шкідливі файли за допомогою технології. Екран SmartScreen у програмі Microsoft Edge допомагає захистити користувача від фішингової атаки та зловмисних програм, попереджаючи, що вебсайт або розташування для завантаження є небезпечними.

XSS-атака (англ. Cross-Site Scripting — міжсайтовий скриптинг)

тип атаки на вебсистеми, що полягає у вбудовуванні в сторінку, яка переглядається, шкідливого коду (що буде виконано на комп’ютері користувача під час перегляду цієї сторінки) та взаємодії цього коду з вебсервером

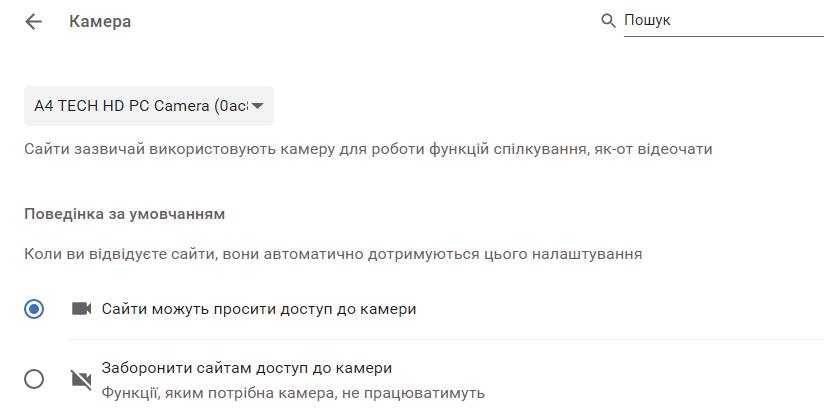

від XSS-атак, інтеграцію з батьківським контролем Windows, функції «Приватний перегляд», інтеграцію з антивірусними продуктами, фільтр шкідливих сайтів, захист від стеження за діями користувача в інтернеті за допомогою спеціальних скриптів, що розміщуються на інтернет-сторінках, підтримки HTTPS-з’єднань.

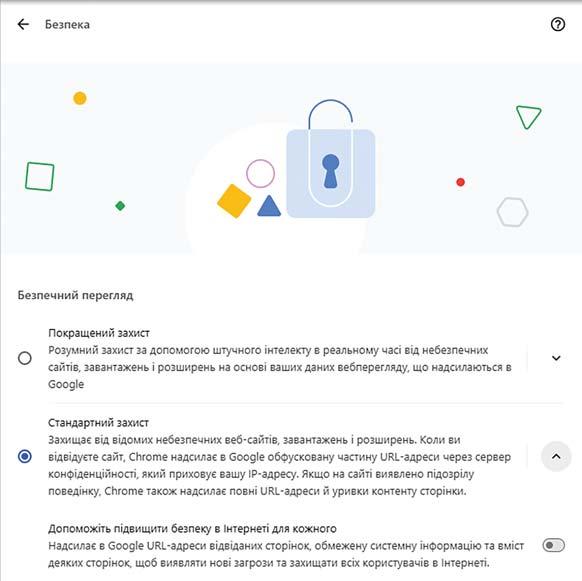

цікаво У Google Chrome передбачено

зосереджений у технології «Безпечний перегляд», реалізовано технологію забезпечення безперервності HTTPS-з’єднання

1.

3.

4.

ня спливаючих вікон. Наприклад, у налаштуваннях браузера Chrome є опція Блокувати спливаючі вікна (Settings > Privacy and security > Site settings > Pop-ups and redirects). Деякі браузери, як наприклад Brave, мають вбудовані функції для блокування реклами і спливаючих вікон, і ніяких додаткових дій не потрібно вчиняти. Існують спеціальні програми або розширення для браузера, які блокують рекламу на вебсайтах. Найпопулярніші блокувальники реклами, такі як AdBlock, uBlock Origin, AdGuard, можна легко встановити як розширення для браузера (Chrome, Firefox, Edge тощо). Після встановлення вони автоматично блокують більшість рекламних оголошень.

Завдання 6. Напишіть мотиваційного листа «Чому варто використовувати блокувальник реклами?». Використайте для підтвердження своїх доводів зображення

Мал. 7.16

1.

інформації.

3. За допомогою ШІ опишіть три ситуації з етичними дилемами у сфері

2. Оберіть вебсайт, надійність якого ви хочете перевірити. Запропонуйте ШІ критерії перевірки: авторитетність джерела, наявність реклами, контактної інформації та посилання на першоджерела тощо. Оцініть три подібних сайти та сформулюйте рекомендації для їх розробників. Розмістіть аналіз у вигляді таблиці на спільній онлайн-дошці, адресу якої вкаже вчитель чи вчителька.

технологій та запропоновані можливі рішення. Розробіть презентацію та поділіться нею із своїми однокласниками чи однокласницями.

4. За допомогою ШІ проаналізуйте 3 приклади маніпулятивних дописів у соціальних мережах та поясніть, які методи впливу використовуються. Розмістіть аналіз у вигляді таблиці на спільній онлайн-дошці, адресу якої

5. За допомогою

щонайменше трьох інструментів

та складіть свої рекомендації. Поділіться ними із своїми друзями.

6. Запропонуйте підтвердження ШІ на певну тему (наприклад, «Чи справді VPN робить вас анонімним в інтернеті?»). Отримавши відповідь, знайдіть підтвердження або спростування у трьох незалежних джерелах. Складіть звіт із висновком: чи було підтвердження ШІ правильним чи маніпулятивним?

7. Запропонуйте ШІ створити алгоритм (наприклад, «Алгоритми перевірки надійності вебсайтів»). Перевірте кожен крок алгоритму :

Чи всі кроки логічно пов'язані?

Чи є зайві або пропущені важливі дії?

Чи можна покращити алгоритм?

Оформіть покращений варіант алгоритму та поясніть, що саме було виправлено.

8. За допомогою ШІ напишіть алгоритм для пошуку файлів на комп'ютері для розширення. Виконайте алгоритм на реальному комп'ютері та перевірте його ефективність. Порівняйте швидкість виконання алгоритму з використанням вбудованих пошукових функцій Windows/Linux. Оптимізуйте алгоритм, якщо ШІ запропонував неефективне рішення. 9. За допомогою ШІ з’ясуйте, які

Оцініть власні знання та вміння

1. Я розумію, що таке цифровий світ.

Я можу пояснити, що входить до цифрового світу.

Я розумію роль цифрових технологій у житті людини.

2. Я знаю основи цифрової безпеки.

Я розумію, що таке цифрова безпека та чому вона важлива.

Я можу навести приклади загрози в цифровому середовищі.

Я знаю, як створити надійні паролі та захистити особисті дані.

3. Я розбираюся в правилах роботи в інтернеті.

Я знаю, що такі мережеві протоколи (TCP/IP, HTTP, HTTPS тощо).

Я можу пояснити, як працюють IP-адреси, доменні імена та URL.

Я розумію, як відбувається передача даних у мережі.

4. Я вмію критично оцінювати інформацію в інтернеті.

Я можу перевірити джерела інформації на достовірність.

Я знаю, відрізнити фейкові новини від правдивих.

Я вмію аналізувати, хто є власником сайту.

5. Я знаю, як працює авторське право та ліцензії.

Я розумію різницю між відкритими та закритими ліцензіями.

Я знаю, як правильно використовувати цифровий контент, щоб не порушувати авторські права.

Я можу пояснити, що така академічна доброчесність.

6. Я вмію працювати з цифровими документами та онлайн-сервісами.

Я знаю, як створювати та редагувати документи в Google Docs.

Я вмію спільно працювати над документами та залишати коментарі.

Я можу зберігати файли в хмарних сховищах.

7. Я розумію основи кібербезпеки та етикету в інтернеті.

Я знаю, що таке кібербулінг і як йому протидіяти.

Я розумію, як захистити себе від шахрайства (фішинг, віруси, спам).

Я знаю, як правильно поводитися в соціальних мережах.

8. Я можу застосувати

Сучасне суспільство базується на даних, які пронизують кожну частину нашого життя. Обсяг даних на Землі подвоюється кожні два роки, що підкреслює їх актуальність. Вміння працювати з даними, аналізувати та отримувати з них корисну інформацію стає ключовим у багатьох сферах життя. І це не тільки додає можливостей у кар’єрному зростанні, а й допомагає робити світ кращим та більш інформованим місцем для всіх. Якими

Крок 1 Як отримують дані?

Методи збору даних — це способи та

які використовуються для отримання інформації

даних у процесі дослідження чи аналізу. Вони допомагають

фактичну інформацію, фіксувати спостереження та

ступних ресурсів, типу даних, термінів та інших факторів.

методами

використовують вбудовані у різні пристрої датчики. Вони здатні збирати дані з навколишнього середовища, перетворюючи

можуть

використані для автоматичного регулювання роботи кондиціонера,

датчика руху — для ввімкнення освітлення в кімнаті.

Зібрані дані зберігаються у файлах різних типів, у сховищах даних та базах даних.

Розрізняють такі типи файлів:

графічні файли (картинки, зображення);

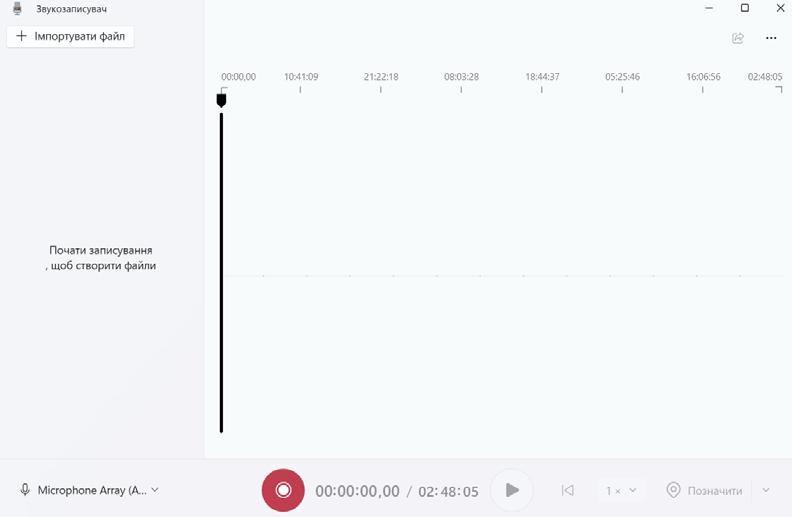

аудіофайли (звукові файли різних форматів);

відеофайли (фільми, відео різних форматів);

файли проєктів (файли, що зберігають налаштування проєктів у різних програмах);

системні файли

qr.orioncentr.com.ua/hD8az

щоб дізнатись про недоліки. Обговоріть, який із методів

рали в кожній із ситуацій:

1) ви хочете

соціальних мереж;

2) вам

3)

4)

5)

Завдання 3. Обговоріть, які

дані. Де можна їх застосувати?

Завдання 4. Визначте, які

подати ці дані?

Завдання 5.

Завдання 2. Створіть класифікацію файлів, які ви застосовуєте

1.

2.

(мал. 8.5).

Мал. 8.5

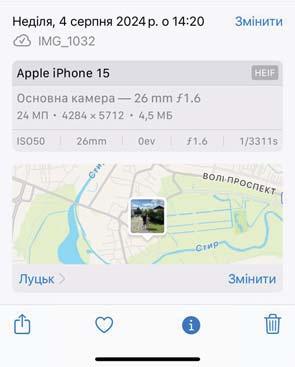

3. Налаштуйте форму, змінивши зовнішній вигляд. Для цього потрібно натиснути значок Палітра кольорів, вибрати потрібний колір або завантажити рисунок (значок на палітрі внизу справа) (мал. 8.6).

4. Створіть опитування, використавши три типи запитань із переліку (мал. 8.7).

• З короткими відповідями. Запитання, що передбачають друковану

•

• Сітка прапорців. Схоже до попереднього, але з кількома

де потрібно. Також потрібно вказати, чи обов’язкове

Структуровані

Також виокремлюють напівструктуровані дані, які мають певну структуру, яка може сильно відрізнятися в різних випадках. До них належать геопросторові дані, машинні дані та дані з відкритих джерел. Розрізняють також

падки чи інші об’єкти, розташовані

3 Де використовують великі дані?

Зростаюча кількість даних відкриває безліч нових шляхів для виявлення та розуміння залежностей

4. Телекомунікації: телекомунікаційні

5. Транспортування та логістика: GPS і дані про дорожній рух допомагають оптимізувати маршрути та графіки доставки, зменшуючи витрати та підвищуючи ефективність обслуговування.

6. Виробництво: датчики на обладнанні дають змогу передбачити технічне обслуговування та оптимізувати графіки виробництва, мінімізуючи простої.

7. Енергетика: енергетичні компанії відстежують і оптимізують споживання, використовуючи дані розумних лічильників, щоб прогнозувати попит і коригувати постачання, зменшуючи відходи.

8. Розваги та медіа: такі платформи, як Netflix і Spotify, аналізують взаємодію користувачів, щоб рекомендувати контент і приймати стратегічні рішення щодо контенту.

Завдання 8. Оберіть одну зі сфер суспільного життя та створіть презентацію про

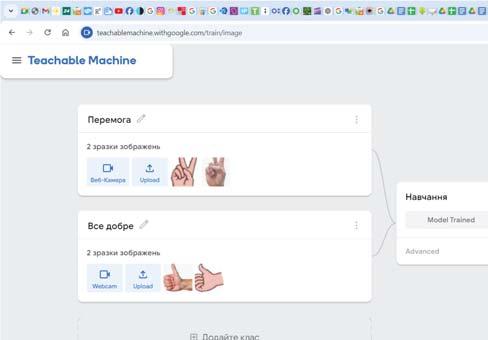

1. Машинне навчання (Machine Learning). Цей підхід використовує алгоритми і статистичні моделі для навчання комп’ютерних систем на основі даних. Він може застосовуватися для розпізнавання образів, класифікації даних, прогнозування трендів та багатьох інших завдань.

2. Опрацювання даних у реальному часі (Real-time Data Processing). Метод, який дає змогу аналізувати дані, що надходять у реальному часі, дозволяючи компаніям реагувати на події миттєво. Він часто використовується

3.

4.

5.

них мережах, електронні листи тощо. Він використовує різні способи для розуміння та аналізу тексту, щоб витягти з нього корисну інформацію.

6. Геопросторовий аналіз (Geospatial Analysis). Цей метод використовує географічні дані для виявлення просторових взаємозв’язків. Він може застосовуватися в таких галузях, як міське планування, екологія, геологія та інші. Google Maps — це чудовий приклад геопросторового аналізу. Він використовує географічні дані для надання інтерактивних карт та навігації. Користувачі можуть шукати місця, переглядати вулиці у віртуальному

(мал. 8.11).

8.12 3.

Створювати

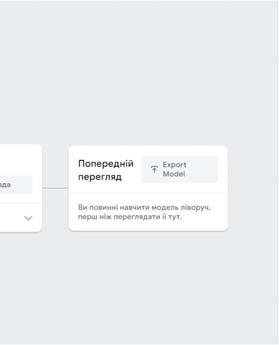

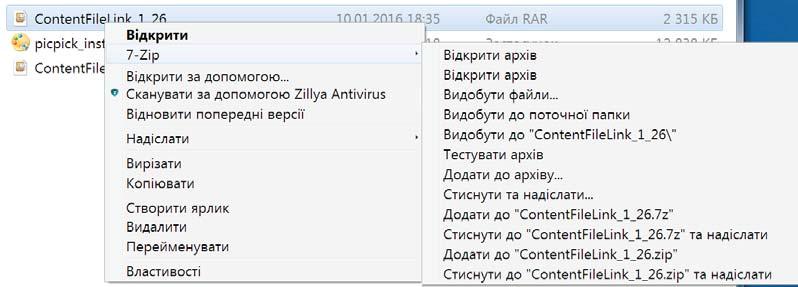

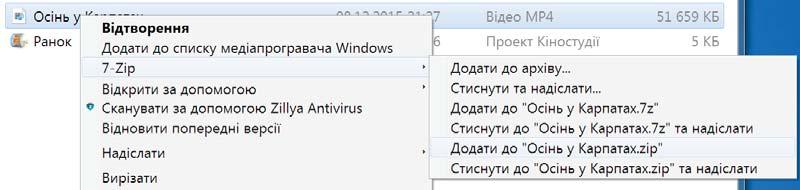

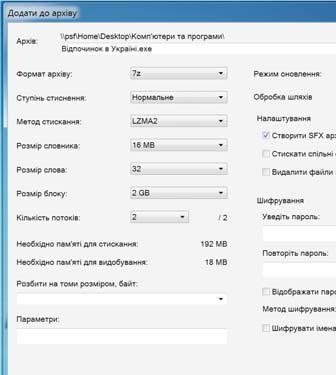

Часто вживаними є програми-архіватори 7-Zip (мал. 9.1), WinRar, WinZip тощо. Архіви, як

Мал. 9.1

До базових функцій, які виконують більшість сучасних архіваторів, належать:

• створення нових архівів;

• розпаковування файлів із архівів;

• додавання файлів до архіву;

• створення архівів, що саморозпаковуються;

• створення розподілених архівів на носіях малої ємності;

• тестування цілісності структури архівів;

• повне або часткове відновлення пошкоджених архівів;

• захист архівів від перегляду й несанкціонованої модифікації.

допомогою контекстного меню: якщо на комп’ютері

граму-архіватор, то

розпакування архіву

1. Завантажте з електронного

папок.

2.

3. Переконайтесь,

4.

2.

3.

що міститься в електронному сховищі, файл Посилання

1.

2. Завантажте програму-архіватор

3.

4.

5.

6.

вправності «Бобер» (http://bober.net.ua/)

програмою конкурсу 2020 року.

му випробувань безпосередньо із вікна програми 7-zip, не розпаковуючи архіву.

Завдання 9. Доповніть презентацію Інструменти програмиархіватора (qr.orioncentr.com.ua/KvwDz) відомостями про призначення інструментів програми 7-Zip.

Завдання 10. Встановіть призначення елементів вікна програми-архіватора 7-zip у вправі за посиланням qr.orioncentr.com.ua/KyV8M.

Крок 3 У чому полягають основні методи стиснення даних?

Характерною особливістю більшості форматів даних, з якими традиційно працює користувач, є певна надмірність. Ступінь надмірності залежить від типу даних.

Наприклад, у відеофайлів вона, як правило, в кілька разів менша, ніж у графічних, а в графічних у кілька разів менша, ніж у текстових. Крім того, ступінь надмірності даних залежить від прийнятої системи кодування.

Для зменшення розмірів даних використовують стиснення даних за спеціальними алгоритмами (методами) стиснення.

Алгоритм Д. Хаффмана та алгоритм Шеннона — Фано передбачають перекодування даних. Символи, що частіше трапляються в повідомленні, перекодовуються меншою кількістю символів, а які рідше — більшою. У стиснутому таким способом файлі має міститися таблиця кодування і додаткові службові відомості. Розглянемо простий приклад, що ілюструє роботу алгоритму Хафмана. Нехай задано текст, в якому літера ‘А’ входить 10 разів, літера ‘B’ — 8 разів, ‘C’ — 6 разів , ‘D’

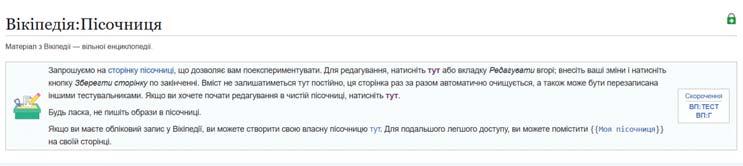

комп’ютера, комп’ютерна, комп’ютеризація тощо. Якщо сполучення 9 букв «комп’ютер» замінити простою комбінацією символів «чц», то розглянута система слів перетвориться на систему: «чц», «чца», «чцна», «чцизація» тощо. При такій заміні довжина тексту зменшується.

Кожна з програм-архіваторів працює за різними алгоритмами архівування різних типів даних. У реальних програмах-архіваторах процедура пошуку та перекодування даних відбувається значно складніше.

Завдання 11. Використовуючи алгоритм Хафмана визначте, яким буде коєфіцієнт стиснення даних (без урахування словника) для слів «молоко», «кукуріку», «каракатиця», «паралелограм».

Завдання 12. Придумайте

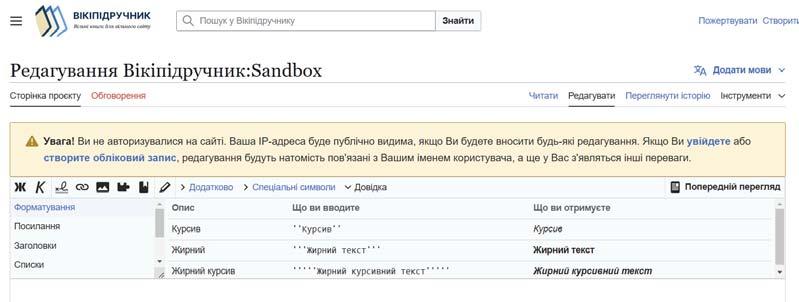

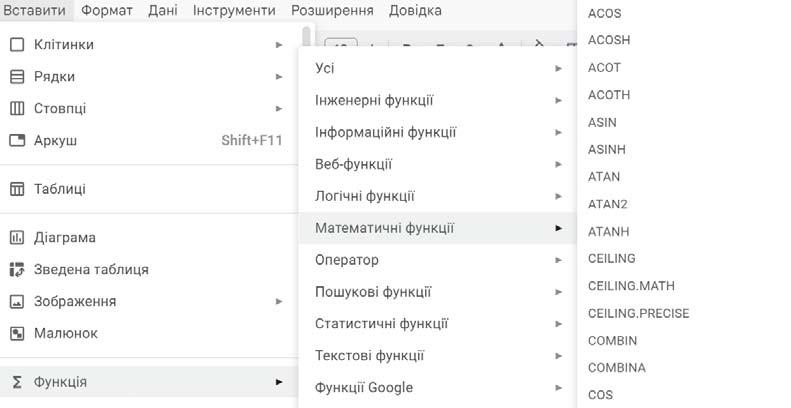

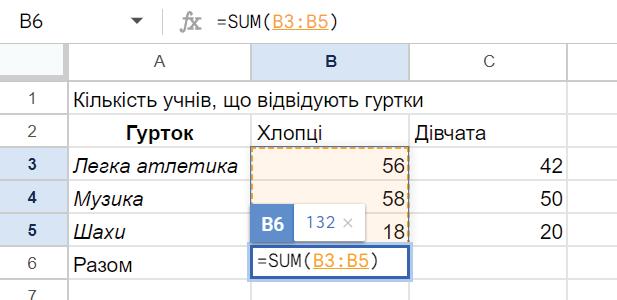

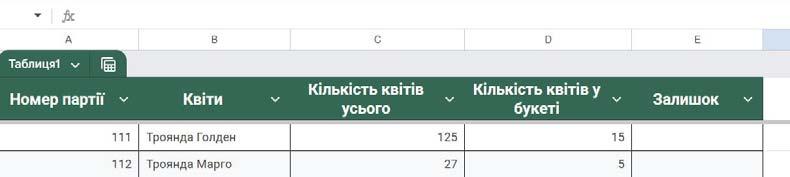

містити функції. Деякі аргументи є обов’язковими, деякі — ні. Функцію можна ввести з клавіатури, як і будь-який вміст клітинки. Для спрощення введення функцій до формули можна скористатися відповідними інструментами табличного процесора. Зокрема, в середовищі Таблиці Google для додавання функції обирають меню Вставка/Функція. Для полегшення пошуку всі функції об’єднані в категорії: математичні, статистичні, логічні, фінансові, текстові тощо (мал. 10.1). Мал. 10.1

3.

4.

5.

Функція Результат

ABS (число) Модуль (абсолютне значення) аргумента

COS (число) Косинус аргумента, заданого в радіанах

DEGREES (число) Перетворює значення

MOD (число; дільник)

SIN (число)

TAN (число)

PI() Значення числа

POWER (число; степінь)

RADIANS (число)

ROUND (число; кількість знаків)

SQRT (число)

хувати кількість

значення кута, заданого в градусах, у радіани

Для розв’язування задач з алгебри й геометрії можна використовувати вбудовані в табличний процесор математичні функції. Найбільш вживані з них наведено в таблиці 10.1.

Крок 3

Прикладами

• AVERAGE для знаходження середнього значення діапазону клітинок;

• AVERAGEIF для знаходження середнього значення діапазону клітинок з деякою умовою;

• MAX та MIN відповідно — для знаходження найбільшого та найменшого значень;

• COUNT — для підрахунку числових

• MODE — для визначення найпоширенішого значення;

• RANK — для визначення місця

2.

ранжування відбувається за зростанням.

3. Внесіть зміни у формулу

4.

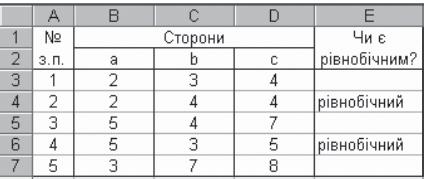

Якщо результат обчислення за формулою залежить від виконання деякої умови

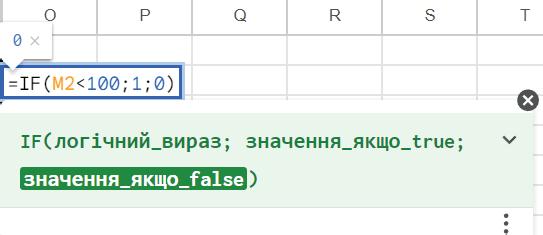

логічні функції. Під час складання алгоритмів у цьому разі ви використовуєте алгоритмічну структуру розгалуження. До категорії логічних функцій

Функція IF має три аргументи: IF(логічний_вираз; значення_якщо_істина; значення_якщо_хибність).

При використанні функції IF перевіряється істинність вказаного логічного виразу, і до тієї клітинки,

значення_якщо_істина, якщо логічний

істинний,

значення_ якщо_хибність, якщо логічний

хибний. Аргументами значення_ якщо_істина та значення_якщо_хибність можуть бути число, текстове значення, яке має бути записане в лапках, або вираз для обчислення. Вираз для обчислення може містити інші функції, зокрема і вкладену функцію IF

що

= 2, В2 = 18 6

IF(А1*В2>0; SQRT(А1*В2); POWER(А1,В2))

IF(B2>C2; “Перевищення бюджету”; “OK”)

IF(A10100;SUM(B5:B7);” “)

= –1, В2 = 4 1

В2 = 450, С2 = 500ОК

В2 = 300, С2 = 250

Перевищення бюджету

А10 = 100, В5 = 32, В6 = 45, В7 = 18 95

А10 = 50, В5 = 100, В6 = 210, В7 = 180

Порожня клітинка IF(А1>А2;100;0)

А1 = 20, А2 = 25 0

А1 = 20, А2 = 15 100

Мал. 10.8

ня ІСТИНА, взамін відсутнього значення2 — значення ХИБНІСТЬ. Якщо потрібно, щоб у клітинці в разі виконання (або невиконання) деякої умови не виводилося нічого,

Функції IF можуть бути вкладеними, тобто другим або третім аргументом однієї функції (значення1 або значення2 відповідно) може бути інша функція IF. Приклади написання функції IF:

• обчислення модуля від числа: IF(A1>=0;A1;–A1);

• порівняння двох чисел: IF(A1>=B1;“Більше або дорівнює”; “Менше”); • перевірка, чи дорівнюють

IF(A1*A1+B2*B2+C3*C3=0;“

1.

сховища завантажте файл Зріст

2. Виділіть клітинку

3.

4.

5.

Мал. 10.9

1) = IF(В2<0; -B2; B2)

2) =IF(B2>C2; ”більше”; ””)

3) =IF(C2>0; B2+C2; B2–C2)

В окремих випадках користувач стикається з необхідністю організації одночасної перевірки двох (або більше) простих умов при виконанні обчислень. Наприклад, при перевірці, чи є значення в клітинці x двозначним, необхідно перевірити дві умови: 9 < x та x < 100.

Сукупність простих умов називають складеною умовою. Для організації складених умов існують три логічні функції, які за властивостями подібні до логічних операцій у математиці.

1. Логічна функція AND.

Функція має такий синтаксис: AND(умова1; умова2; ...), де умова1, умова2, ... — це прості або складені умови. Сукупність цих умов ви-

конується, якщо кожна з них виконується.

2. Логічна функція OR.

Функція має такий синтаксис: OR(умова1; умова2; ...), де умова1, умова2, ... — це прості або складені умови. Сукупність цих умов виконується, якщо хоч одна з них виконується.

3. Логічна функція NOT. Функція має

1. Проаналізуємо, скільки розв’язків

рівняння ax = b: • Безліч розв’язків, якщо a = 0 та b = 0. Таку умову можна записати

могою логічної функції AND(a=0;b=0).

• Жодного розв’язку, якщо a = 0 та b <> 0. Умову запишемо за допомогою функції AND(a=0;b<>0).

• Єдиний розв’язок x = b/a, якщо a <> 0

2. Створіть файл Лінійне рівняння (мал. 10.10).

Мал. 10.10

3. Виділіть клітинку D4 та введіть до неї формулу, що містить логічні функції: =IF(AND(А4=0;В4=0); «Безліч розв’язків»; IF(AND(А4=0;В4<>0); “Жодного розв’язку”; B4/A4)).

4. Змініть значення коефіцієнтів: введіть у

А4 число 0. Перевірте розв’язок у клітинці D4. Введіть у клітинку В4 число 0. Як

5.

1) AND(A10)

2) OR(A10)

3) AND(A1>20; B1<=50)

4) NOT(A1<>0)

5) AND(A1>50; A1<>70; B1=10) 6) OR(A1<>0; B1<20)

Завдання 11. Створіть електронну

Крок 1

Мал. 11.2

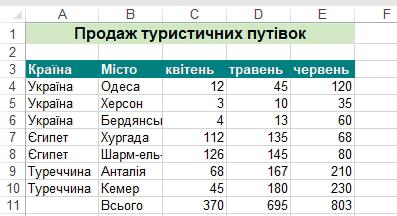

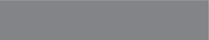

Кругова діаграма може бути побудована лише для одного ряду даних — коли дані є складовою одного цілого. За допомогою інших типів, як правило, можна відображати декілька рядів даних. Для таблиці, що міститься у файлі Путівки (мал. 11.2), за допомогою стовпчастої діаграми (мал. 11.3) можна порівнювати попит

конкретних

рівнювати кількість проданих

(мал. 11.4).

посиланням https://qr.orioncentr.com.ua/51Vfw. Мал. 11.4

Оцінюємо себе Співпрацюємо

зви, легенди, підписів даних.

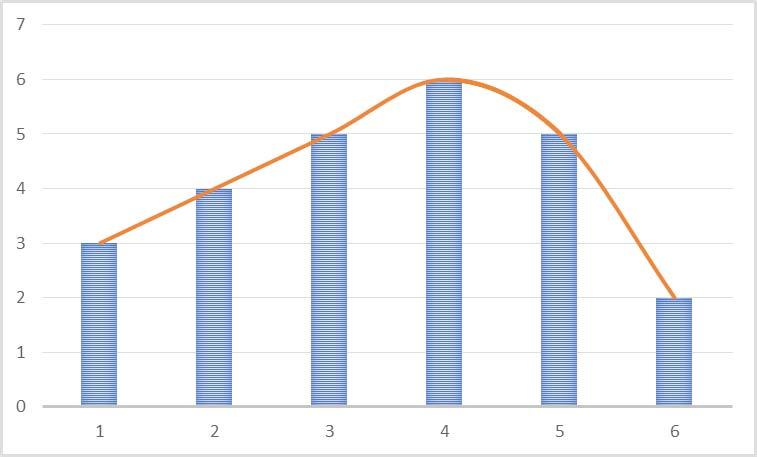

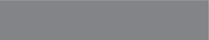

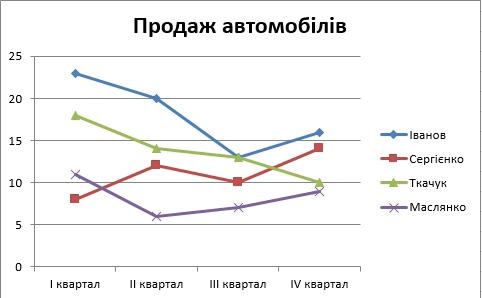

Завдання 4. Поставте одне одному запитання за даними діаграми (мал. 11.5).

Оцініть відповідь кожного на поставлені запитання.

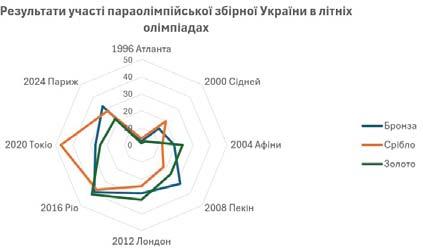

Мал. 11.5

Завдання 3. Обговоріть, які складнощі можуть виникнути під час читання діаграми, якщо діаграма

плати;

4. Яка різниця між найвищою та найнижчою середньою заробітною

браних посадах?

5.

6.

Мал. 11.6

окремих значень даних. Категорії розташовуються вздовж горизонталі, а значення — вздовж вертикалі. Таким чином,

Мал. 11.9

Лінійчата діаграма з накопиченням відображає

ментів у загальну суму.

елементів у загальну суму.

11.11

11.12

Завдання 9. Запитайте

Завдання 11. Для оформлення шкільної

протягом

Завдання 10. За ключовим словом «графік» знайдіть в інтернеті різні зображення. Обговоріть аргументи щодо правильності добору відповідних типів діаграм. Одним реченням опишіть призначення знайденої діаграми та вкажіть тип діаграми, яким можна замінити знайдений.

Крок 3 Як змінювати властивості

Після створення діаграму можна розміщувати

місці аркуша табличного процесора, вилучати, форматувати й редагувати: змінювати її розмір та зовнішній вигляд

складових. Найчастіше розміщують діаграму безпосередньо

Мал. 11.21

Крок 1 Що таке інформаційна модель?

• об’єктів (елементів системи);

• параметрів (властивостей об’єктів);

• зв’язків між параметрами та об’єктами;

• правил (алгоритмів, з яких починається взаємодія об’єктів).

Розрізняють такі етапи створення інформаційної моделі.

1. Визначення об’єкта дослідження.

Наприклад: рух автомобілів на перехресті.

2. Збір даних.

Інформаційна модель — це набір даних, що відображає структуру та функціонування реальної системи або процесу. Вона складалася з:

Побудова інформаційної моделі завжди передує створенню комп’ютерної моделі.

Параметри: кількість автомобілів, швидкість, інтервал роботи світлофора.

3. Створення структури.

Формуються зміни та правила взаємодії (наприклад, якщо зелений сигнал, то автомобілі рухаються).

4. Моделювання.

Використовуються програми, такі як MS Excel, Scratch, Python, інші або спеціалізовані симулятори.

5. Аналіз та перевірка.

Перевіряється, чи модель відповідає реальній ситуації. Завдання 1. Визначте об’єкт дослідження, дані та можливе

https://qr.orioncentr.com.ua/hWWLX.

кількість товарів на складі зменшується. Подія «зменшення товарів» залежить від події «збільшення продажів» Погода

оскільки не залежить від кількості покупців у магазині

Різке падіння температури через атмосферні явища не залежить від географічного місця Якщо температура падає, утворюється іній. Подія «утворення інію» залежить від події «зниження температури»

Зміна стану інформаційної моделі залежить від подій.

1. Залежні події:

• взаємодіють із іншими змінними моделі;

• викликають «ланцюгові реакції» — одна зміна ситуації впливає на іншу;

• можна прогнозувати за допомогою правил або алгоритмів.

2. Незалежні події:

• вносять нові значення в модель;

• є зовнішніми стимулами, які впливають на зміну параметрів;

• часто використовується як початкові умови для моделювання.

Наприклад, в управлінні рухом транспорту можуть відбуватись такі події:

• залежна подія:

1. Падіння листя восени та обґрунтованість підвищення вологості.

2. Зміна розкладу уроків у школі та дощ надворі.

3. Вимкнення комп’ютера після натискання кнопки живлення.

• Різке похолодання — зростання попиту на теплий одяг.

• Запуск відео на YouTube — збільшення використання інтернету.

• Підвищення рівня води в річці — підтоплення будинків.

Крок 3 Як підтвердити причинно-наслідковий зв’язок у готовій моделі?

4. Схід сонця та розклад автобусів. Завдання 3. Обговоріть, що з наведеного є причиною, а що — наслідком.

У готовій моделі причинно-наслідкові зв’язки можна підтвердити кількома способами.

1. Експериментальний метод — змінюється тільки одна змінна (причина), щоб спостерігати, як це вплине на іншу зміну (наслідок). Наприклад, модель росту рослини. Змінюємо кількість води (причина) і спостерігаємо, як це впливає на ріст рослини (наслідок). Якщо при збільшенні поливу рослина росте швидше, зв’язок підтверджується.

2. Аналіз даних — досліджуються закономірності між змінними за допомогою обчислень. Наприклад, у моделі продажів магазину. Аналізуємо дані: чи залежить кількість продажів від знижок. Якщо зі збільшенням знижок обсяг продажів зростає, підтверджується причинно-наслідковий зв’язок.

3. Побудова логічного алгоритму, який дає змогу перебачити наслідок на підставі причини. Наприклад, модель погоди. Якщо температура повітря нижче 0°C, прогнозується утворення льоду. Зіставлення з реальними даними підтверджує зв’язок.

4. Моделювання на тестових даних полягає в тому, що перевіряється, чи модель поводиться передбачувано за різними значеннями змінних. Наприклад, якщо при ввімкненні червоного світла всі автомобілі зупиняються, це підтверджує зв’язок «червоне світло — зупинка».

5. Спостереження у реальному середовищі. Якщо при збільшенні кількості поїздів пасажири швидше досягнуть своїх пунктів призначення, це підтверджує зв’язок. Завдання 4. Запропонуйте приклади причинно-наслід-

ження температури (https://qr.orioncentr.com.ua/c4SEC).

Мал. 12.1

Завдання 7.

1. Прогнозування нових результатів. Наприклад, зміна

змогу оцінити, як система поведеться

умовах, які раніше

враховані. Зокрема, при зменшенні кількості транспорту на дорозі буде швидшим рух на магістралі.

2. Оптимізація системи. Наприклад, у процесі дослідження можна знайти найкращі параметри для ефективної роботи системи. А саме — встановлення оптимального

шити затори.

3. Вивчення впливу екстремальних умов. Експериментальна модель

чи аномалій; наприклад, у системі розподілу електроенергії

ми разом із фахівцями: фізиками,

Комп’ютерне моделювання надає також унікальні

для

су й розрахунку небезпечних експериментів, які не бажано виконувати в реальному житті. Це, наприклад, моделі ядерного вибуху,

підприємствах, військових дій, зіткнення автомобілів чи поїздів тощо. За допомогою комп’ютерних моделей можна досить точно отримати деталі цих катастрофічних процесів. Завдання 1. Наведіть приклади задач, розв’язування яких не можливе без комп’ютерного моделювання. Обговоріть у парі.

Співпрацюємо

Завдання 2. Прочитайте наведені ситуації та визначте, в якій сфері використовується комп’ютерне моделювання.

1. Вчені вивчають, як танення льодовиків вплине на рівень світового океану.

2. Інженери тестують, як різні матеріали поводяться під час землетрусу.

3. Лікарі моделюють, як вакцинація вплине на поширення інфекції.

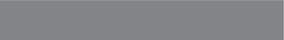

4. У космічному центрі NASA моделюють політ корабля на Марс. Завдання 3. У сервісі моделювання комп’ютерної мережі за посиланням https://qr.orioncentr.com.ua/I6BRW ознайомтесь із правилами використання (мал. 13.1) та побудуйте пропоновані мережі. Поміркуйте, чи можна вважати це комп’ютерним моделюванням мережі.

Мал. 13.1

Завдання 4. Ознайомтесь із комп’ютерними експериментами на платформі Phet. Colorado (https://qr.orioncentr.com.ua/oYnAK).

Оберіть три симуляції, які демонструють навчальний матеріал, що вже опановано вами в школі, та одну, яка демонструє процес чи

закономірність, яка вас зацікавила. Створіть відповідну презентацію та поділіться нею у класі.

Крок 2 Як реалізовують комп’ютерний експеримент?

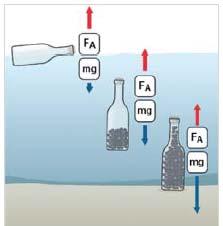

Існують різні комп’ютерні програми для створення, опрацювання та дослідження інформаційних моделей. Одну й ту саму задачу можна розв’язати, скориставшись різними програмами. Обране програмне середовище дає змогу за певним алгоритмом створювати інформаційну модель. Добір потрібних програм для створення інформаційної моделі залежить від мети її створення, знань та умінь дослідника чи дослідниці, призначення обраного комп’ютерного середовища. Завдання 5. Дію закону Архімеда проілюстровано на графічній моделі (мал. 13.2). Пригадайте з уроків фізики, як обчислюють значення FA, або скористайтесь довідниками.

Завдання 7. Використайте симулятор створення власного медіа Маніпулятор ( https://qr.orioncentr.com.ua/dSSCX )

та проведіть комп’ютерний експеримент, як впливає рішення

на кількість підписників. Обговоріть, як в симуляції пояснюються причина та наслідок.

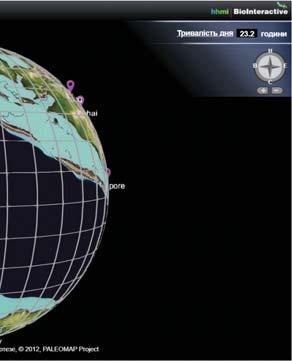

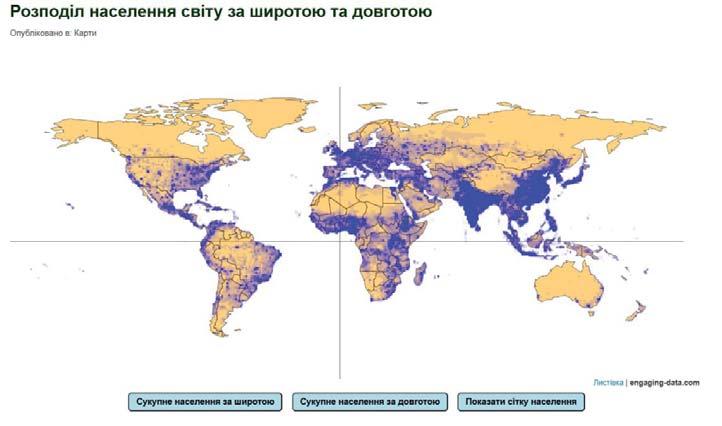

Завдання 8. У симуляції «Розподіл населення світу за широтою та довготою» за посиланням https://qr.orioncentr.com.ua/2O9zS (мал. 13.3) визначте на якій широті та на якій довготі проживає найбільша кількість людей.

Мал. 13.3

Завдання 9. Скористайтесь прикладами моделей

жені в електронному сховищі. Обговоріть, які анімаційні ефекти

Завдання 10. Змоделюйте комп’ютерний експеримент

Використайте табличний процесор.

2. З одного міста одночасно в одному напрямку

1. З двох міст А та B, відстань між якими 400 км, одночасно назустріч один одному виїхали два автомобілі з різними швидкостями. Автомобіль, що їхав із міста А, мав швидкість 80 км/год. Якою має бути швидкість автомобіля

1.

2.

ШІ з реальними політиками конфіденційності. Визначте, які

3. За допомогою ШІ створіть список найбезпечніших месенджерів

році. Перевірте цю інформацію

даними офіційних рейтингів або експертних досліджень. Визначте, чи є список ШІ точним, чи потрібно внести зміни.

4. За допомогою ШІ напишіть статтю про новий винахід у сфері кібербезпеки. Знайдіть факти, які підтверджують або спростовують цю новину. Якщо ШІ вигадав інформацію, то поясніть, чому ця новина є фейковою.

5. За допомогою ШІ напишіть формулу для підрахунку середньої оцінки в таблицях Google. Введіть отриману формулу

формула

6. За допомогою

ристовуйте при цьому реальні

Зробіть висновок про упередженість конкретного сервісу чи точність відповідей. Визначте, чи входить до пропонованого переліку програм той, який вивчається в розділі. Поміркуйте чому.

9. Запитайте в ШІ про сервіси, які дозволяють проводити навчальні комп’ютерні експерименти. Перевірте чи названі сервіси є реальними, чи відповідають вони запиту. Поміркуйте, чому ШІ може галюцинувати (придумувати неіснуюче).

10. Сформулюйте до ШІ запити

міркуваннями.

Оцініть власні знання та вміння

Я знаю та застосовую методи збору даних.

2. Я знаю, як зберігати та організовувати дані.

Я знаю, що таке база даних і для чого вона використовується.

3. Я вмію працювати з інструментами для збору та опрацювання

1. Я знаю, що такі дані та як вони підтримуються. Я можу пояснити, що таке структуровані, неструктуровані та напівструктуровані дані.

аудіо, відео, текстові, бази даних.

4. Я розумію принципи великих даних (Big Data)

їх у дослідженнях.

5. Я знаю методи аналізу великих даних.

6. Я вмію аналізувати та візуалізувати дані.

Я знаю, як створювати та читати

7. Я знаю, як працювати з електронними таблицями.

Я можу використовувати

8.

самооцінка

Як працюють із

Робота з набором даних у програмуванні дає змогу ефективно керувати великими обсягами даних та автоматизувати їх опрацювання. Це дозволяє швидко знаходити закономірності, аналізувати дані та приймати точні рішення. Опанувавши роботу з даними, ви зможете створювати

Ви вмієте створювати програми

опрацювання

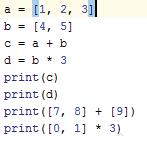

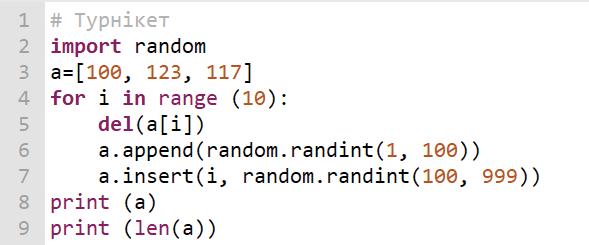

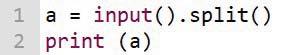

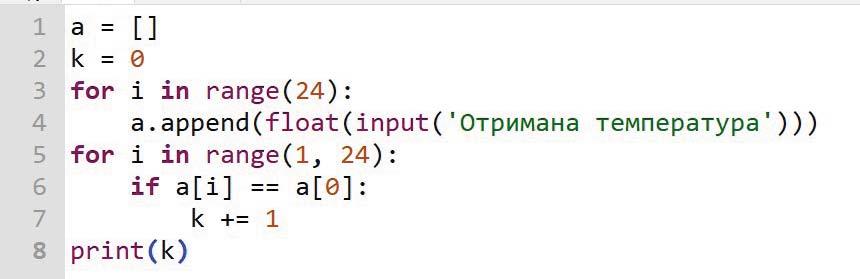

могою команди введення input(), а результати опрацювання виводяться командою print()(мал. 14.1). Але

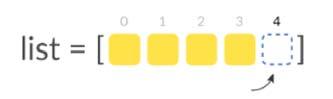

велику кількість змінних або множину значень однієї змінної. Для цього в мові програмування Python використовують списки (list) — впорядковану послідовність із декількох значень об’єктів будь-яких типів: числа, рядки, списки тощо. В інших

empty_list = []

weekdays = ['Monday', 'Friday', 'Wednesday', 'Thursday', 'Friday']

animals = ['camels', 'bats', 'elephants', 'dolphins', 'bears']

mix=['Oksana', 15,165]

днів тижня з ім’ям weekdays

bin=[[0, 0, 0], [0, 0, 1], [0, 1, 0]]

У мові програмуваня

Список тварин з ім’ям animals

Мішаний список, що містить текстові та числові дані з ім’ям mix

що складається зі списків з ім’ям bin

1)

результатів середовища програмування. Завдання 2. Поставте у відповідність опис та потрібну таблицю значень:

1) список із 20 текстових величин;

2) список із десяти дійсних чисел;

3) список із семи символьних величин;

4) список із послідовності 9 чисел, що змінюються через 0,1;

5) список із семи текстових величин; 012...9 –5.0–4.0–3.0...3.0

Крок 2 Як звернутись до окремого елемента списку?

Списки є впорядкованими наборами даних, тому для доступу до будь-якого елемента списку слід повідомити Python позицію (індекс) потрібного елемента.

Індекси приймають тільки цілочисельні значення. Щоб звернутися

до елемента в списку, вказують ім’я списку, за яким слідує індекс елемента в квадратних дужках. Як і для рядків, зі списку можна отримати конкретне значення, вказавши його індекс (якщо вказати позицію, яка знаходиться перед списком або після нього, буде згенеровано помилку) (мал. 14.4).

Мал. 14.4

color _model = [‘red’, ‘green’, ‘blue’] print(color_model [1])

Результат: green Індекс

>>> a = [1, 2, 3]

>>> a [1, 2, 3]

>>> b = a

>>> b [1, 2, 3]

>>> a[0] = ꞌnewꞌ

>>> a ['new', 2, 3]

>>> b ['new', 2, 3]

>>> a = [1, 2, 3]

>>> b = a.copy()

>>> c = list(a)

>>> d = a[:]

>>> a

>>> b

>>> d

>>> a = [4, 2, 3]

>>>d = [10]

>>> a

>>> b

>>> с

>>> d

[1, 2, 3]

[1, 2, 3]

[1, 2, 3]

[4, 2, 3]

[1, 2, 3]

[1, 2, 3]

[10]

list та обговоріть можливий результат виведення. Перевірте, створивши відповідну програму.

Python?

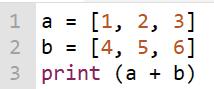

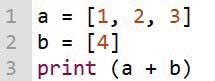

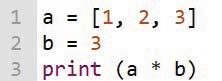

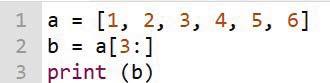

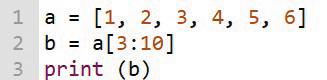

Над списками можна виконувати прості дії: об’єднання,

даних у списку, отримання фрагмента списку.

Подібні операції ми виконували над рядками. Але на

а змінюється безпосередньо оригінал. Зі списків можна

[4, 5, 6, 1, 2, 3]

[1, 2, 3, 4]

print (a+b)

[1, 2, 3, 1, 2, 3, 1, 2, 3]

[ ] [ ]

print (a*b)

TypeЕrror: can’t multiply sequence by non-int of type ’float’

TypeЕrror: can only concatenate list (not “int”) to list

[2, 3]

[1, 2, 3]

[4, 5, 6]

[4, 5, 6]

https://qr.orioncentr.com.ua/bEt1R

a = [7.1, 7.2, 7.3, 7.2, 7.3]

b = [7.2, 7.2, 7.3, 7.4, 7.1]

Дослідники планують

нот (мал. 14.5) та

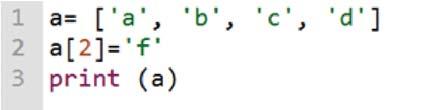

Результат : ['a','b', 'f', 'd'] Мал. 14.7

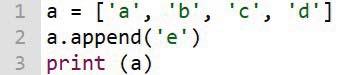

Щоб додати

append(): list.append(x), де list —

Результат: ['a','b', 'c', 'd', 'e']

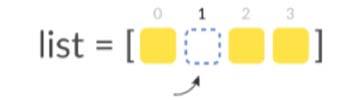

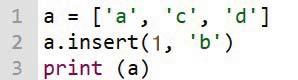

метод insert: list.insert(i, x), де list — список, i

значення (мал. 14.9).

14.8

(мал. 14.8).

Результат: ['a','b', 'c', 'd'] Мал. 14.9

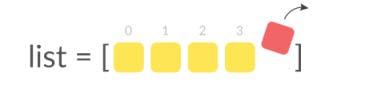

Для видалення елемента зі списку використовують оператор del: del list[i] , де list — список, i — індекс (позиція) елемента в списку (мал. 14.10):

Результат: ['a','b','d'] Мал. 14.10

Примітка. Видаляти можна не тільки окремі елементи, а й цілі діапазони, вказуючи зрізи списку. Для видалення конкретного значення із списку використовують метод list.remove(x), де list — список, x — значення, яке видаляють (мал. 14. 11).

Результат: ['a','c','d'] Мал. 14.11

9.

len().

Наприклад, при

a=[2, 4, 6, 8, 10]

print (len(a))

отримаємо значення 5.

самостійно.

1. Запустіть середовище

змінну a та надайте їй значення

3. Пригадайте призначення команд:

import

4. Використайте метод приєднання

5. Виведіть результати, передбачені в умові завдання. Скористайтесь програмою, внісши в код свої правки (мал. 14.12). Мал. 14.12 Крок 7 Як здійснювати

random • random.randint

Результат: 1 2 3 4 5

['1','2','3','4','5'] Мал. 14.13

Для того щоб отримати список із числових значень, використовують конструкцію, як показано на прикладі (мал. 14.14):

Результат: 1 2 3 4 5 [1, 2, 3, 4, 5] Мал. 14.14

Якщо потрібно вивести елементи списку

користовують поелементне виведення. Вказівка повторення for може організувати виведення перебором

тобто цикл for надає

ності, а не індекси елементів (мал. 14.15).

a = [5,2,7,4,3] for i in range (len(a)): print (a[i])

a = [5,2,7,4,3] for elem in a : print (elem, end=ꞌ ꞌ)

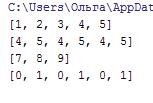

C:\Users\Ольга\AppData\ Local\ Program 5 2 7 4 3 Process finished with exit code 0

мовою програмування відкриває величезні можливості для аналізу та автоматизації складних процесів. Це допомагає перетворювати великі обсяги інформації на корисні висновки та рішення швидше й ефективніше. Вивчаючи

виконати такі дії:

1) за умовою завдання встановити, чи можна подати

гляді списку;

2) надати величині

роботи з окремими елементами списку);

3) задати порожній

4)

1)

3)

4)

Змінити значення елемента списку Отримати значення елемента списку Ввести початковий

Вивести змінений список даних Перегляд списку завершено? Мал. 15.1

1. Відкрийте середовище програмування.

2. Створіть

драти значень у

Навчальні проєкти своєї структури папок.

3. У вікні редактора коду введіть команди.

# створюємо порожній список a = [] for i in range (10):

# додаємо введені елементи до списку в області виконання проєкту a.append(int(input(ꞌВведіть елемент спискуꞌ)))

# змінюємо елементи списку a[i] = a[i]**2

# виводимо результат print(a)

4. Запустіть проєкт на виконання. Введіть значення елементів списку

вого прикладу — числа від 1 до

Введіть елемент списку

5. Перевірте, чи

6.

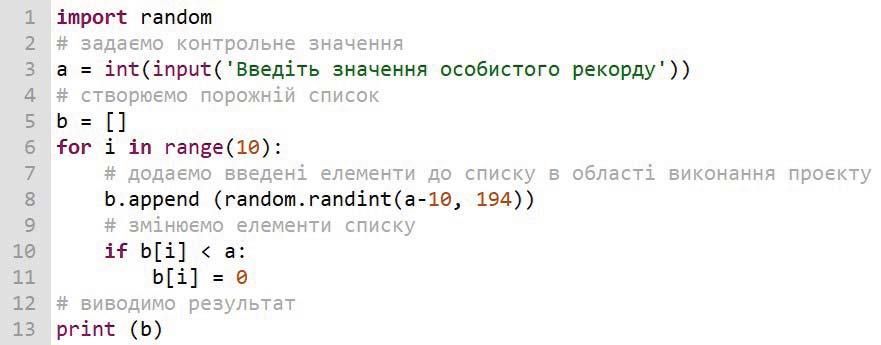

Ярослава встановила встановила світовий

Створіть проєкт Результати тренувань, у якому елементи списку

1. Відкрийте середовище програмування.

2. Створіть

3.

Спортсмен або спортсменка робить 10 спроб, формуючи список результатів (дані отримуються випадковим чином з деякого діапазону).

Мал. 15.2

4. Поміркуйте, чому у 8-му рядку програми саме так задано діапазон

формування списку.

5. Поясніть, які результати могли б

якщо після запуску програми на

150 [162, 172, 181, 157, 193, 185, 155, 0, 0, 184]

6. Завершіть роботу

4.

програмування створіть проєкти, у яких будуть реалізовані

а) п’ятому елементу списку А

г) сьомому

не значення; д) другому елементу списку Nomer з 10

цього ж елемента, збiльшене вдвiчi. Перевірте записи одне в одного. Обговоріть,

5. Обговоріть, як зміниться програмний код у проєктах

index ().

Метод index ()

дорівнює 0. Наприклад:

# Заданий список а = [ ꞌaꞌ , ꞌbꞌ , ꞌcꞌ , ꞌ

t = а.index(ꞌcꞌ) # t = ꞌ2ꞌ

print( «t =», t)

Результат виконання програми:

t = 2

t = а.index(ꞌcꞌ)

замінити рядком

t = а.index (ꞌgꞌ) # t = ꞌcꞌ

то отримаємо повідомлення про помилку:

ValueError: ꞌgꞌ is not in list

Якщо елемента немає в списку, то видається повідомлення про помилку. Наприклад, якщо в

Метод count () повертає кількість входжень заданого елемента в списку. Метод отримує один параметр.

# Заданий список

A = [ ꞌaꞌ , ꞌbꞌ , ꞌcꞌ , ꞌdꞌ , ꞌeꞌ , ꞌfꞌ]

na = а.count(ꞌdꞌ) # na = 1

B = [1, 3, 5, 3, 2, 4]

nb = b.count(3) # nb = 2

print(«na =», na)

print(«nb =», nb)

Результат виконання програми na = 1

nb = 2 Завдання

1.

23, 34, 45, 56, 67, 78, 89, 90].

Мал. 15.3

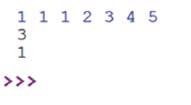

Завдання 7. Кожний товар на складі маркується десятизначним числовим кодом, для запису якого використовують цифри від 1 до 5

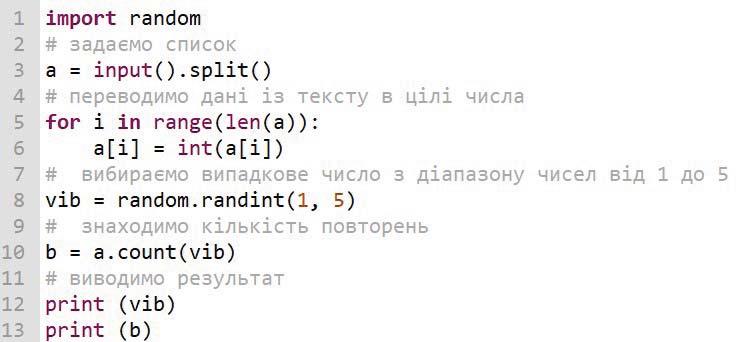

порядку та кількості через пропуск. Визначте, скільки разів у деякому коді, введеному користувачем, трапляється деяка цифра, яка генерується випадково.

1. Відкрийте середовище програмування.

2. Створіть новий файл програми мовою програмування Python

Навчальні проєкти своєї структури папок.

3. У вікні редактора коду введіть команди (мал. 15.4).

Мал. 15.4

4. Запустіть проєкт на виконання. Дослідіть,

5.

запису

>=, =, <>, а складені умови

них операторів and, or, not.

Для обчислення значення суми елементів

даних можна використати функцію sum(list).

# Заданий список

A = [ 1, 2, 3, 4, 5, 6, 7, 8, 9] s = sum(A)

print(«Сума s =», s)

Отримаємо результат Сума s=45 .

Для виконання інших дій

редбачити їх перебір. Завдання 8.

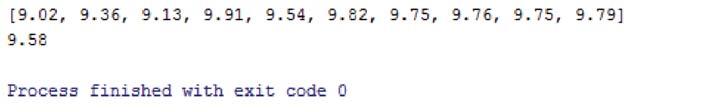

результатів експерименту.

1. Відкрийте середовище програмування.

2. Створіть новий файл програми мовою програмування

папці Навчальні проєкти своєї структури папок.

3. У вікні редактора

1.

2.

3.

for j in range(n): if a[j]%2 == 0: s += a[j]

4. Запустіть проєкт на виконання.

5. Завершіть роботу з проєктом і середовищем програмування, зберігши всі зміни. Завдання 10. Дослідіть, як змінити код програми Сума парних, якщо потрібно у вікно повідомлення вивести список даних і результат. Завдання 11. Обговоріть, як змінити