CYBERSECURITY

Twee securityconsultants van Europees cybersecuritybedrijf mnemonic, Harrison Sand en Erlend Leiknes, ontvingen een phishing-sms, ook wel “smishing” genoemd. En zij zijn verre van de enige. In 2024 gaf ruim 9% van de 15-plussers aan daadwerkelijk slachtoffer te zijn geweest van online oplichting en fraude, waaronder smishing, meldt het Centraal Bureau voor de Statistiek (CBS).

Op het eerste gezicht leek het niets bijzonders: een sms om een klein bedrag voor een pakketje te betalen. Natuurlijk is het advies: niet klikken en de sms verwijderen. Maar ze klikten toch. Bewust, want de mannen wilden namelijk hun vaardigheid inzetten om meer over de smishing-software te weten te komen en zo een verschil te maken in de maatschappij.

Anderhalf jaar hebben ze onderzoek gedaan op basis van deze sms. Ze ontdekten steeds meer. Hoe de techniek werkte, hoe de daders geld buitmaakten, en wat zij vervolgens deden met al het geld. Het werd een kijkje in de levensstijl van de criminelen. Maar nog belangrijker, en schokkender: ze ontdekten een wereld die veel groter was dan ze in eerste instantie hadden verwacht.

Het bleek niet te gaan om een eenmalige smishinglink. Harrison en Erlend ontdekten dat de software een onderdeel was van een veel grotere criminele operatie. Het werd met een abonnementsmodel doorverkocht aan andere oplichters: “phishing-as-a-service”. Gebruikers betalen per maand en kunnen de software vervolgens zelf aanpassen aan lokale merken om mensen op te lichten. Zo werden in Nederland merken als PostNL, Easypark en Digitaal loket CJIB misbruikt om anderen geld afhandig te maken.

Wie of wat is Darcula?

Het softwareprogramma, genaamd “Magic Cat”, was dus speciaal ontworpen voor oplichting. Het wordt wereldwijd door honderden oplichters gebruikt, die een fee betalen aan de ontwerper van Magic Cat. Er zijn al veel pogingen gedaan om hem te vinden. Een Israëlische beveiligingsexpert probeerde het in 2023, maar ontdekte slechts een vreemde naam: Darcula. Vanaf dat moment kwamen er met enige regelmaat meldingen van activiteiten van Darcula en het gebruik van Magic Cat. Berichten van het programma werden door diverse nieuwsoutlets omschreven als een “wijdverbreid probleem”. Darcula’s ware identiteit bleef echter een mysterie.

Financiële fraude indammen: stap voor stap dichterbij de dader Harrison en Erlend hadden een duidelijk doel: hun

vaardigheid inzetten om financiële fraude in te dammen. Door langdurig onderzoek zijn ze erin geslaagd om een heel crimineel netwerk bloot te leggen en de identiteit van Darcula te achterhalen. De zoektocht op basis van de sms ging niet over één nacht ijs. Een aantal cruciale stappen in dit proces:

1. Toegang tot de admin room van Darcula: via reverse engineering verkregen de heren toegang tot de centrale adminomgeving van Darcula. Deze admin room toonde realtime data van slachtoffers, zoals creditcardgegevens, namen en adressen. Deze informatie gaf veel inzicht in de schaal van de fraude en de inzet van de software.

2. Inzicht in de volledige toolkit van Magic Cat: mnemonic identificeerde de phishing-software Magic Cat als belangrijkste product van Darcula. Een gebruiksvriendelijke toolkit, met honderden kant-en-klare templates om betrouwbare merken te imiteren. Magic Cat streamt stapsgewijs ingevoerde bankkaartgegevens, kan realtime ingevoerde pincodes inzien en integreert makkelijk met SMS-gateways. Het is kant-en-klare software, die voor de gemiddelde cybercrimineel makkelijk te implementeren is.

3. Omvang van het netwerk in kaart: mnemonic constateerde dat ongeveer 600 oplichtersgroepen gebruik maakten van Darcula’s tool. Via frauduleuze links die tot zeker 13 miljoen keer zijn aangeklikt, werden de gegevens van zeker 884.000 creditcards buitgemaakt in de periode van 2023-2024.

Het einde van Darcula en Magic Cat?

Na de eerste stappen die Harrison en Erlend hebben gezet in het onderzoek aan de hand van de smishing-link, zijn de autoriteiten ingelicht. Ook de Noorse omroep NRK was een belangrijke partner in het onderzoek. Zo vond NRK meer dan 40.000 chatberichten van oplichters die zich met de verkregen inkomsten publiekelijk afficheerden: het gestolen geld ging naar luxe sieraden, exclusieve schoenen, sportwagens en dure diners.

Het onderzoek leidde tot inzichten in de werking en het gebruik van het softwareprogramma én legde de identiteit van de man achter de software bloot. Door technische expertise en ethisch onderzoek is er niet alleen inzicht verkregen in de werkwijze van Darcula, maar werden er ook talloze details in kaart gebracht – van aantallen slachtoffers tot de verantwoordelijke ontwikkelaar

De vraag is: is het blootleggen van dit internationale phishing-netwerk genoeg geweest om het te stoppen? Na de onthulling dit voorjaar wie er achter Magic Cat zat, verdween Darcula en werd het platform gesloten. Maar een ander fraudeplatform, Magic Mouse, won recentelijk juist aan populariteit in de fraudeurswereld. De fraude is net als Magic Cat ook gericht op Europa, blijkt uit technisch onderzoek van NRK en mnemonic.

Harrison en Erlend @ One Conference

Op 30 september geven Harrison Sand en Erlend Leiknes een presentatie op ONE Conference, Europa’s belangrijkste cybersecurity event. Harrison en Erlend onthullen hoe zij samen deze wereldwijde phishingoperatie hebben ontmaskerd. Door forensische analyse en opensource-intelligentie (OSINT) ontdekten zij de werking van Magic Cat en Darcula, van de imitatie van 236 merken tot de meer dan 30.000 actieve phishingdomeinen en meer dan 884.000 gestolen creditcardgegevens.

Binnen 24 uur kan een compleet bedrijf platliggen door een cyberaanval. Toch overschatten veel bestuurders hun weerbaarheid en schuiven ze de verantwoordelijkheid door naar de CISO. Experts die zich bewegen rond het thema van cybersecurity waarschuwen CFO’s en CEO’s: digitale risico’s zijn geen IT-probleem, maar een bestuursverantwoordelijkheid.

Quint Ketting, Strategisch adviseur cybersecurity, Atos

Voorbereiden en inzicht krijgen is cruciaal, zegt Quint Ketting, strategisch cybersecurity adviseur bij Atos. Samen met collega Menno van der Horst, head of cyber consulting, ziet hij bedrijven worstelen met de basis. Ketting en Van der Horst onderscheiden vijf cruciale stappen die de basis vormen voor werkelijke digitale weerbaarheid, die ook toekomstbestendig moet zijn.

“Veel bedrijven zien het als een papieren werkelijkheid”, zegt Van der Horst. “Pas als de board écht eigenaarschap neemt, wordt weerbaarheid een strategisch thema in plaats van een IT-project.”

Digitale autonomie onder druk Geopolitiek schuift steeds nadrukkelijker de bestuurskamer binnen. Europese bedrijven leunen zwaar op Amerikaanse cloudpartijen, terwijl de roep om digitale soevereiniteit groeit. “Lokale controle is cruciaal in een geglobaliseerd dreigingslandschap”, stelt Ketting.

Menno van der Horst, Head of cybersecurity consulting, Atos Veel organisaties voldoen aan compliance-eisen, maar voelen dat als een papieren werkelijkheid

Vooruitkijken in plaats van blussen Organisaties investeren massaal in nieuwe flitsende technologie, maar vergeten de belangrijkste vraag: wat willen we eigenlijk beschermen? “Wie niet begrijpt wie hij is, loopt grote risico’s”, aldus Ketting. “Zonder inzicht in je kernprocessen en kroonjuwelen zijn technische maatregelen vaak een pleister op de wond”, zegt Van der Horst.

Zelfinzicht boven compliance Cyberweerbaarheid begint bij zelfinzicht. Governance en bedrijfscultuur bepalen uiteindelijk hoe risico’s landen in de organisatie. Toch blijft de aanpak vaak hangen in vinkjes zetten voor compliance. Het gaat erom dat je vastlegt hoe je reageert en communiceert tijdens een crisis, inclusief alternatieve kanalen voor als primaire systemen uitvallen.

Dreigingsbegrip in plaats van dreigingsbeeld Het dreigingslandschap verandert radicaal door geopolitieke spanningen en kunstmatige intelligentie. “Generieke dreigingsinformatie is onvoldoende”, aldus Ketting. Sectorspecifieke intelligence en lessen uit incidenten bij collega’s zijn veel relevanter. Daarbij versnelt kunstmatige intelligentie aanvallen in ongekend tempo. “Wat vroeger weken duurde, kan nu binnen seconden”, zegt Van der Horst. “De situatie wordt steeds dreigender. We zien dreiging al lang, en het wordt alleen maar urgenter”, stelt Ketting.

De mens als hefboom

Technologie is slechts één kant van het verhaal. Cultuur, leiderschap en communicatie blijken minstens zo belangrijk. “Een meldcultuur zonder schuldvraag is essentieel”, legt Van der Horst uit. “Als jij een fout hebt gemaakt door op een linkje te klikken, dan moet het gewoon veilig voelen om dat te kunnen melden. Een cultuur waarin dat gewoon kan, daarvan zie je ook meestal dat het awarenessniveau hoog is.” Tegelijkertijd moet je

ook maatregelen nemen en “controls inregelen”, zodat het eerdergenoemde linkje ook onschadelijk wordt gemaakt.

Bestuurders moeten volgens hem zelf de crisisruimte instappen. “Als je continu moet vragen hoe het geregeld is, ben je niet in controle. Simulaties en scenariodenken horen thuis op bestuursniveau.”

Cybercrime blijft financieel lucratief, en criminelen werken beter samen dan de bedrijven die zich moeten verdedigen. “Het is nog steeds de cybercrime business waar het meeste geld in omloopt. Volgens schattingen uit een rapport van Cybersecurity Ventures, bedraagt de schade door cybercrime wereldwijd ongeveer 10,5 biljoen dollar per jaar. Daarmee is het, na de VS en China, de op twee na grootste economie ter wereld”, stelt Ketting vast. Juist daarom komen er altijd weer nieuwe dreigingen, en moeten organisaties zich proactiever opstellen. “Je kunt veel dingen voorblijven als je er goed over nadenkt”, benadrukt hij.

Pas als de board écht eigenaarschap neemt, wordt weerbaarheid een strategisch thema, geen IT-project.

Bestuurders moeten de regie terugpakken

Weerbaarheid is geen IT-project maar een strategische opgave die leiderschap vergt, want het begint bij de top. Bestuurders moeten de juiste vragen stellen aan de CISO. “Een raad van bestuur die elke vraag over security doorschuift naar de CISO, heeft het niet begrepen. De CISO moet uitvoeren en faciliteren, maar de statutaire verantwoordelijkheid ligt bij de bestuurder. Die is verantwoordelijk”, stelt Ketting. NIS2-wetgeving maakt die verantwoordelijkheid expliciet, Ketting ziet echter nog veel misvattingen in bestuurskamers in het land. “Je moet aan de slag met een cultuur waarin digitale weerbaarheid niet als een probleem wordt gezien.”

Foto’s: Sietse Los

VOORWOORD

De digitale transformatie brengt naast kansen, juridische verplichtingen met zich mee. Van de AI Act tot NIS2: organisaties worden geconfronteerd met een golf aan wet- en regelgeving die hun digitale weerbaarheid en risicomanagement op de proef stelt.

Het Nederlandse cybersecuritylandschap staat voor een belangrijke verschuiving. Waar organisaties voorheen vaak reactief te werk gingen, vraagt de huidige tijd om een proactieve aanpak van wet- en regelgeving. Het probleem is dat veel bedrijven en instellingen nog steeds worstelen met de vraag welke regels precies voor hen gelden en hoe ze deze effectief kunnen implementeren.

Het Nationaal Cyber Security Centrum (NCSC) benadrukt dat nieuwe wetgeving zich voornamelijk richt op de kwaliteit van risicomanagement. “Veel regelgeving heeft hetzelfde doel, namelijk het beperken van de risico’s die er echt toe doen.” Deze risico-gebaseerde benadering betekent dat organisaties niet langer volstaan met standaardmaatregelen,

maar zelf de risico’s in kaart moeten brengen en passende beveiligingsmaatregelen moeten treffen.

De praktijk wijst uit dat organisaties drie cruciale stappen moeten doorlopen. Ten eerste moeten ze hun eigen organisatie grondig kennen door middel van een risicoanalyse. Vervolgens bepalen ze welke wetgeving specifiek van toepassing is op hun situatie. Ten slotte richten ze een cyclisch proces in om voorbereid te blijven op veranderingen. “Wacht niet, ga alvast aan de slag met het op orde brengen van de digitale weerbaarheid”, adviseert het NCSC.

Van AI Act tot NIS2, van GDPR tot CRA: de lijst met relevante regelgeving groeit. Organisaties die nu investeren in een solide basis voor digitale

weerbaarheid, leggen het fundament voor naleving van toekomstige wetgeving. “Een kleine ondernemer heeft vaak andere middelen en risico’s dan een vitale organisatie, maar met deze basisprincipes krijgt iedere organisatie een eenduidig en uniform houvast vanuit de overheid”, stelt Matthijs van Amelsfort, directeur van het NCSC.

Frank Schooneveldt, Managing director, Akkuro Savings & Investments

STRATEGIE

Wacht niet, ga al aan de slag met je digitale weerbaarheid

Organisaties die de uitdaging aangaan, kunnen rekenen op ondersteuning van brancheverenigingen en overheidsinstanties. De boodschap is helder: proactief bezig zijn loont, reactief handelen wordt steeds kostbaarder.

– Partner Content

Cloudkeuzes zijn uitgegroeid tot strategische pijlers die bepalend zijn voor digitale weerbaarheid, compliance en concurrentiepositie. In de financiële sector bepalen cloudarchitectuur en databeheer in hoge mate hoe effectief risico’s worden beheerst en hoe duurzaam vertrouwen wordt opgebouwd.

De locatie van data en de jurisdictie waaronder deze vallen, zijn cruciale factoren. Geopolitieke invloeden, zoals de CLOUD Act en Schrems II, maken duidelijk dat digitale soevereiniteit en cybersecurity

Veel mkb-bedrijven vertrouwen op hun IT-partner voor een veilige digitale werkomgeving. Maar basisbeveiliging ontbreekt vaak of wordt niet getest. Onderzoeken laten zien dat veel organisaties back-upzekerheid missen. In een recente survey van Backblaze (2024) gaf slechts 15 procent aan zich “absoluut zeker” te voelen dat hun belangrijkste bestanden goed geback-upt zijn. Daarnaast test ongeveer de helft hun herstelprocedures niet vaker dan eenmaal per jaar. Daarmee lopen organisaties onnodig risico’s op dataverlies, stilstand en cyberaanvallen. Hoe maak je beveiliging vanaf dag één een standaardonderdeel van de cloud?

Copaco, distributeur van IT-oplossingen, ziet dagelijks hoe uiteenlopend het beveiligingsniveau bij mkb’ers is. “Zakelijke eindgebruikers vertrouwen vaak blind op hun IT-dienstverlener”, zegt Frenk Schoenmakers, salesmanager Software Solutions. “Maar die biedt lang niet altijd een complete strategie. Een enkele back-up is geen garantie voor bedrijfscontinuïteit.”

Security-by-default

Daarom zet het bedrijf met Copaco Cloud in op security-by-default: een cloudomgeving waarin basisbeveiliging al is ingebouwd. Dat omvat onder meer back-up, antivirus, identity management en veilige standaardinstellingen. “Zo nemen

we de drempel weg voor zowel partners als eindgebruikers”, aldus Schoenmakers.

Volgens Veeam-specialist Vincent Daniels hoort daar ook het testen van backups bij. Hij verwijst naar de 3-2-1-1-0-regel: drie kopieën van data, op twee verschillende media, waarvan één op afstand en één onveranderbaar, plus nul fouten bij hersteltests. “Pas dan weet je zeker dat je bij een calamiteit snel weer operationeel bent.”

Europese privacy- en databeveiligingswetgeving Naast technische standaarden biedt Copaco resellers de mogelijkheid om securityoplossingen te bundelen tot Security-as-a-Service. Partners zonder eigen

datacenter kunnen gebruikmaken van Copaco’s Europese faciliteiten in Amsterdam en Brussel. Omdat deze binnen de EU vallen, zijn ze onderworpen aan de strenge Europese privacy- en databeveiligingswetgeving, wat belangrijk is voor compliance en datasoevereiniteit. “Dat is een volwaardig alternatief voor grote Amerikaanse cloudproviders”, benadrukt Schoenmakers.

Bewustwording blijft cruciaal. Veel bedrijven onderschatten de dreiging van cybercriminelen. “Het maakt hackers niet uit of je data commercieel interessant zijn. Ze zoeken de zwakste schakel en gebruiken ransomware om losgeld te eisen”, zegt Schoenmakers. Ook phishing en verouderde systemen blijven belangrijke toegangspoorten.

Slot op de deur

Daarom adviseert Copaco mkb’ers om gericht vragen te stellen aan hun IT-partner: Hoe vaak testen we back-ups? Voldoen onze systemen aan NIS2-richtlijnen, ook als dat (nog) niet verplicht is? Hoe is onze risicoanalyse ingericht? “Een goede basisbeveiliging is net zo belangrijk als een slot op de deur”, aldus Schoenmakers.

onlosmakelijk verbonden zijn en effect hebben op governance en reputatie.

Public, hybride en soevereine cloudmodellen bieden mogelijkheden om gevoelige workloads onder eigen regie te houden en tegelijkertijd schaalvoordelen en innovatiekracht te benutten. Dit vraagt om zorgvuldige keuzes en een goed begrip van strengere Europese regelgeving zoals DORA en NIS2.

Frank Schooneveldt is managing director van Akkuro Savings & Investments, dat financiële instellingen adviseert bij IT-vraagstukken rond sparen en beleggen. Hij stelt: “Bij het vormgeven van een cloudstrategie adviseren wij een geïntegreerde aanpak die snelheid, controle en naleving combineert. In een sector waar vertrouwen en digitale slagkracht samenkomen, is regie essentieel. Wie nu investeert in flexibiliteit en governance, legt het fundament voor duurzame groei. Cloudbeslissingen raken het hele bedrijf, en reiken veel verder dan technologie alleen.”

Om kennisdeling te stimuleren lanceert Copaco in september een zesdelige podcastserie. De eerste aflevering behandelt het belang van een robuuste back-upstrategie en hoe je deze in de praktijk toetst. Van back-upstrategieën tot AI-risico’s: elke aflevering biedt praktische tips voor zowel resellers als eindgebruikers.

Distributeur van IT-, communicatieen cloudoplossingen in de Benelux. Via Copaco Cloud levert het bedrijf infrastructuur, software en securityoplossingen aan resellers, MSP’s en systeemintegrators, met ondersteuning op technisch en strategisch niveau.

Gezien de recentelijke ontwikkelingen in de wereldpolitiek, komt er wat Leaseweb betreft, gelukkig, steeds meer aandacht voor Europese datasoevereiniteit.

Veel Europese data zoals persoonlijke gegevens, foto’s, berichten en bankgegevens worden door onze overheid opgeslagen in de cloud. Deze cloud draait op servers die overal ter wereld kunnen staan. De Nederlandse overheid heeft er in het verleden voor gekozen clouddiensten af te nemen van met name in VS gevestigde bedrijven. Gegevens die opgeslagen zijn in Europa, vallen daarmee niet automatisch (volledig) onder Europese regelgeving. Dit wordt bepaald door wie controle heeft over de data. In het geval van de Amerikaanse hyperscalers is er dus invloed van Amerikaanse “rules and regulations”.

Dat betekent dat deze in de VS gevestigde bedrijven of overheden toegang hebben tot deze data, zelfs als je in Nederland woont (en dit volgens Europese wet- en regelgeving niet toegestaan zou zijn, mits bewaard in een Europese cloudomgeving).

Soevereiniteit

Om Europese datasoevereiniteit te kunnen waarborgen zal Europese informatie altijd in een Europese cloud moeten worden bewaard. Europese wetten bepalen dan wie er toegang heeft tot die data, en dus niet de buitenlandse (niet-Europese) bedrijven of overheden. Europese burgers dienen zelf de controle te houden over hun gegevens.

De Amerikaanse presidentsverkiezingen hebben voor een groeiende onzekerheid gezorgd over de controle over de eigen data. Dat de Verenigde Staten een onzekere partner zijn geworden, is voor een open economie als Nederland een probleem en een risico. Onze en de Europese economie zijn te afhankelijk geworden van de Amerikaanse digitale infrastructuur. Hoog tijd dus om onszelf eraan te herinneren dat een verenigd Europa groter is dan de VS. Europees initiatief

De Europese Commissie is een IPCEI-CIS initiatief gestart. Europa’s afhankelijkheid van in de VS gesitueerde “hyperscalers” is te groot geworden. Leaseweb is hiervoor aangewezen om, als enige Nederlandse directe participant, de komende jaren een open Europese cloudinfrastructuur te ontwikkelen. Hiermee krijgen alle Europese burgers en

bedrijven eenvoudig toegang tot een echte datasoevereine Europese cloudomgeving. Het gaat hierbij niet alleen over infrastructuur, maar ook om het vergroten van het algemene cloudkennisniveau van alle EU-inwoners.

Met haar bijdrage aan het IPCEI-CIS project, werkt Leaseweb aan een kickstart van alle benodigde ontwikkelingen voor een Europees cloudalternatief, voor alle Europese bedrijven en inwoners, de “European Cloud Campus”.

Nederlandse overheid

Waarom de Nederlandse overheid tot nu toe zo gemakkelijk data in de VS opslaat komt door de perceptie dat er geen Europese alternatieven beschikbaar zouden zijn. Dit berust op onbegrip, gemak en een simpelweg onjuist perspectief. De keuze van de overheid om losjes om te gaan met datasoevereiniteit komt voort uit de wens om werkzaamheden uit te besteden en maximaal ontzorgd te worden. Hierdoor werd het gevaar – controle verliezen over de eigen data – naar de achtergrond gedreven.

Er is een grote onbalans ontstaan tussen ontzorgen en controle hebben. Gezien de recente wereldwijde politieke onzekerheid, wordt het belang van controle (en dus ook bescherming) van de eigen data steeds belangrijker. Het begon ermee dat ontzorgen steeds belangrijker werd voor de Nederlandse overheid. Alles uitbesteden was goedkoop, makkelijk en er was al helemaal geen besef, laat staan zorgen over betrouwbaarheid. Inmiddels is het vertrouwen in onze Amerikaanse partner enorm gedaald. De wereld is veel instabieler geworden.

Onafhankelijker worden

Deze instabiliteit leidt binnen Europa per definitie tot minder ontzorgen en meer eigen inspanning om minder afhankelijk te worden van Amerikaanse hyperscalers. Europese bedrijven en overheden moeten meer zelf gaan doen om de datasoevereiniteit te waarborgen voor alle burgers en bedrijven. Eigenlijk moeten we net als Trump doet voor Amerika, iedereen binnen Europa stimuleren om meer Europees gedreven keuzes te maken.

Men moet er zeker niet van uitgaan dat het gebrek aan controle over data zichzelf wel zal oplossen. Datasoevereiniteit zal steeds meer onderdeel van strategische conversaties binnen bedrijven moeten worden. Het datagebruik kent een exponentiële groei. “We weten alles van jou”, en dat wordt ergens opgeslagen. Je

kan daar niet meer omheen en je moet je hier nu al op voorbereiden.

Alternatieven

Wij moeten af van de afhankelijkheid van hyperscalers en hun kennis. De gehele Nederlandse en Europese overheid moet veel meer openstaan voor de al beschikbare clouddiensten in Europa. Men moet een balans vinden tussen meer zelf doen en gebruik maken van de aanwezige Europese dataregels. Daarnaast moet Europa een duidelijke positie innemen en de kennis in Europa zien te houden en uit te breiden.

We hebben ten opzichte van de hyperscalers wellicht een achterstand in Europa, maar er bestaat al een Europees alternatief. En de basisfunctionaliteiten die datasoevereiniteit waarborgen zijn al jaren aanwezig binnen Europa. In Nederland is Leaseweb al sinds 1997 een voorbeeld voor de overheid, want het kan dus wel.

Digitale transformatie zet het klassieke veiligheidsdenken onder druk. Veiligheid ging lang ten koste van gebruiksgemak. Tegelijk vergroten AI en quantum computing de risico’s. Daardoor verandert de rol van de chief information security officer (CISO) van “Nee, dit past niet in ons beleid”, naar “Hoe doen we dit veilig, betaalbaar en zonder extra frictie?” De kern blijft: weerbaar, vertrouwelijk en betrouwbaar.

Je wilt als CISO minder pleisters plakken en meer aan de voorkant zitten: iets nieuws kunnen doen, maar met de risico’s gedekt, stelt Gregory van den Top, field CISO Northern Europe bij Cloudflare. “AI maakt phishing moeilijker te herkennen en malware past zich continu aan”, stelt hij. Tegelijk doemt een volgende golf op: quantum computing, dat op termijn bestaande versleuteling kan kraken.

AI en legacy-apps vragen om een nieuwe aanpak

Die voorbereiding begint bij het accepteren dat beveiliging en gebruiksgemak elkaar niet hoeven te bijten. De CISO verschuift van bewaker naar verbinder die veiligheid én productiviteit organiseert. Waar vroeger de firewall dicht ging, faciliteert security nu de inzet van nieuwe technologie op een verantwoorde manier. Voor AI vereist dat heldere richtlijnen: welke data mogen het model in, wie heeft toegang, en wie grijpt in bij

afwijkend gedrag? “Beschouw een AI-agent als een extra medewerker; die moet je ook opleiden en vertellen wat acceptabel is.”, zegt Van den Top.

Daarnaast is er de realiteit van legacyapps – applicaties die nog steeds in gebruik zijn, maar gebaseerd zijn op verouderde standaarden. Moderniseren is duur en kost tijd; de business kan niet wachten. Volgens Van den Top ligt de sleutel in een platformaanpak waarbij je beveiliging en beleid centraal organiseert en wereldwijd uitrolt. “Je wilt één plek om beleid te zetten, toegang te regelen en verkeer te inspecteren, zodat wat je vandaag verandert, morgen overal geldt.” In de praktijk blijft de legacy-app draaien waar die staat, terwijl je de de verbinding en de toegang beschermt en controleert.

In realtime reageren bij crisisscenario’s

Snelheid is essentieel bij incidenten zoals een zero-day-aanval – een computeraanval die misbruik maakt van een zwakke plek in software die nog onbekend is bij de ontwikkelaar. “Dan wil je in één klik wereldwijd beleid aanpassen en afdwingen”, zegt Van den Top. “Geen telefoontjes naar zestig locaties, maar één centraal wijzigingspunt.” Zo verschuift incidentresponse van reactief naar proactief.

Cloudflare, dat begon als webversneller en daar security aan toevoegde, zit precies op dat snijvlak, zegt Van den Top. “We bieden een wereldwijd netwerk met meer

dan 330 locaties. Daarmee leveren we content-, netwerk- en securitydiensten en een platform voor AI ontwikkelaars dicht bij gebruikers.” Hij geeft als voorbeeld een retailer met een chatbot, deze wil snelle, betrouwbare antwoorden; dan tellen latency (vertraging tussen uitvoeren van een actie en verwerken ervan, bijvoorbeeld door netwerkinfrastructuur), beschikbaarheid en weerbaarheid. Valt een locatie uit, dan schakelt het verkeer door.

Voorbereiden op quantumdreiging Ook toekomstbestendigheid speelt mee. “We hebben post-quantum-cryptografie al standaard in ons netwerk aangezet”, zegt Van den Top. De timing van quantum computing is onzeker, maar aanvallers kunnen eerder experimenteren dan organisaties hun beveiliging vernieuwen. Daarom is het verstandig om nu al dataverbindingen te versterken en versleuteling te moderniseren, ook als interne applicaties nog niet zijn aangepast.

“Aanvallers kunnen nu al versleutelde data onderscheppen met het idee die over vijf of tien jaar te ontsleutelen zodra quantumtechnologie beschikbaar komt”, zegt Van den Top. “Daarom is het belangrijk om vandaag al te versleutelen volgens post-quantum-standaarden.”

Beleid, mens en techniek in balans Beleid en cultuur blijven doorslaggevend. Niet elke organisatie wil of moet dezelfde mate van vrijheid toestaan. Sommige kiezen voor ‘bring your own AI’, andere halen eigen tooling in huis en sluiten de rest af. Belangrijk is dat techniek, processen en mensen dezelfde kant op wijzen; anders neemt frictie toe en falen projecten, waarschuwt Van den Top. Begin met concrete use-cases die werk vereenvoudigen, leg vangrails vast (toegang, logging, datagebruik) en borg toezicht via het platform.

“Bestuurders willen weten: wat is de status van onze digitale assets, waar zitten risico’s, en wat doen we eraan?”, zegt Van den Top. “Daarvoor heb je dashboards nodig die inzicht geven in realtime verkeer, prestaties en beveiliging.”

Hoe agendeer je dit bij bestuur en directie? Hij adviseert te focussen op drie vragen. Een: welke bedrijfsdoelen versnellen we met AI en andere innovaties? Twee: welke risico’s accepteren we, en tegen welke kosten mitigeren we de rest? Drie: waar leggen we beheersmaatregelen neer, bij de applicatie, in het netwerk of centraal op een platform dat beleid gelijk afdwingt? Zo wordt security geen rem, maar een versneller.

Wat moet er dan bovenaan de CISOagenda staan? “Schuif op naar voren. Zorg dat je aan tafel zit bij strategie en verandering. Hoe later je aanhaakt, hoe langer je pleisters blijft plakken.” De opdracht is helder: meebewegen met de business en innovatie mogelijk maken, zonder de kern van security te verliezen.

Wie meer wil horen over de veranderende rol van de CISO kan twee sessies bijwonen op de 25 september 2025 in RAI Amsterdam, tijdens de eerste dag van Cyber Security & Cloud Expo:

• Gregory van den Top spreekt van 10:35 tot 11:20 tijdens een panel over de evolutie van de rol van de CISO naar meer samenwerking en strategisch organisatiesucces.

• Michiel Appelman bespreekt van 14:00 tot 14:20 hoe Cloudflare nu al post-quantum cryptografie implementeert om ondernemingen te wapenen tegen toekomstige quantumdreigingen.

Thuis of op kantoor voelt internettoegang net zo basaal als verwarming, stromend water of het aanzetten van het licht: altijd beschikbaar en klaar voor gebruik wanneer je het nodig hebt. Maar is zakelijk internet echt de basisvoorziening die het lijkt? Niet helemaal.

Water blijft altijd H₂O, ongeacht de bron. Zakelijk internet werkt niet zo. Wat er onder de oppervlakte zit (hardware, technologie, architectuur) maakt een enorm verschil. En die verschillen beïnvloeden ook je overlay services (VPN, SD-WAN, SaaS, cloud applicaties). Dus voordat je voor een standaard internetdienst kiest, zijn hier enkele overwegingen.

tijdens piekuren kan dat zakken tot een tiende daarvan. Prima voor werklasten met lage inzet, riskant voor bedrijfskritische applicaties.

Daarom kiezen ondernemingen vaak voor Dedicated Internet Access (DIA). Je krijgt capaciteit die voor jou gereserveerd is, ondersteund door sterkere SLA’s (gegarandeerde bandbreedte, uptime en support). En voor de meest kritieke behoeften (zoals het verbinden van datacenters, handelsplatforms of cloudregio’s) is private connectiviteit de gouden standaard. Als DIA vergelijkbaar is met je eigen snelwegstrook, dan zijn private verbindingen als je eigen weg. Dat maakt het de favoriet voor financiële instellingen en handelsbedrijven die elke milliseconde van een transactie bewaken.

Maar technologie is niet alles. Als internet een echte basisvoorziening was, zou elke lijn hetzelfde leveren. Maar factoren zoals bandbreedte, overboeking en latency bewijzen het tegendeel.

je?). Prestaties zijn niet het enige om op te letten. Zakelijk internet komt met andere kritieke factoren:

Verder dan de cijfers

Diversiteit: back-up is alleen nuttig als het echt divers is. Twee “onafhankelijke” Internet Service Providers (ISP’s) kunnen nog steeds dezelfde glasvezel delen, wat betekent dat één storing beide uitschakelt. Bevestig altijd of je backup werkelijk divers is.

Doorlooptijd: moet de dienst op een vaste datum draaien? Let op. Papierwerk, locatiebekabeling of slechte coördinatie kunnen projecttijdlijnen verpesten. Dus onthoud: stel deadlines en volg nauwlettend op.

Support: sterke SLA’s zijn waardeloos als support zwak is. Zoek een provider die snel reageert en je bedrijf als prioriteit behandelt. Nog beter: één wereldwijde provider met één aanspreekpunt. Geen verschillende leveranciers achterna zitten in andere regio’s/tijdzones/talen.

Breedband klinkt prima, tot je bedrijfskritische apps stilvallen.

Begin bij je situatie

Het klinkt voor de hand liggend, maar de eerste vraag is: wat verbind je? Twee kantoren in het centrum, of twee datacenters? Tijdgevoelige data of alleen e-mail? Een handvol vestigingen, of honderden wereldwijd? Elk scenario heeft een oplossing en vaak werkt een mix het beste.

Als je kantoor bijvoorbeeld wat downtime kan overleven, kan zakelijk breedband prima zijn. Het is betaalbaar, breed beschikbaar en meestal ruim voldoende voor productiviteitsapps zoals e-mail en Microsoft 365.

Maar onthoud: breedband wordt geleverd via een gedeelde “pijp”. Je betaalt misschien voor 1Gb/s, maar

Connectiviteit in cijfers

Bandbreedte: topsnelheden variëren dramatisch. Stedelijke centra in Noord-Amerika, Azië en Europa halen 1Gb/s of meer, terwijl landelijke regio’s worstelen met minder dan 100Mb/s. In sommige markten, zoals het Midden-Oosten, betekent hoge bandbreedte ook een hoge rekening. Stem bandbreedte af op wat je werkelijk nodig hebt (en betaal niet te veel voor wat je niet gebruikt).

Overboeking: een gedeelde pijp is niet altijd slecht. Teams die vooral e-mailen merken het misschien nooit. Maar als je grote bestanden verplaatst of data-intensieve operaties draait, wil je hier aandacht aan besteden.

Latency: de gebruikerservaring wordt mede bepaald door latency (de tijd waarin data van A naar B reizen). Onder 50ms werkt voor de meesten; sub-20ms is nodig voor realtime samenwerking. Bandbreedte alleen is niet genoeg, controleer altijd latencycijfers (waarmee verbind

Internet: een basisvoorziening? Dus, is zakelijk internet net als water of stroom? Absoluut niet. Wat eronder ligt: technologiekeuzes, capaciteit, latency en support, verandert alles. De juiste mix hangt af van je specifieke behoeften, niet alleen het prijskaartje.

Hallo, wij zijn GNX

We leveren internet en private connectiviteit in 190+ landen. Ons platform, GNX+, geeft enterprises en MSP’s transparantie, controle en inzicht om hun wereldwijde netwerken te navigeren. Op zoek naar de best passende internetoplossing voor je bedrijf? Laten we praten: www.gnx.net

Op het gebied van cybersecurity staat Nederland er niet slecht voor, maar de uitdagingen nemen exponentieel toe.

Van ransomware tot statelijke actoren: de dreiging evolueert sneller dan veel organisaties kunnen volgen.

De digitale voorsprong die het land decennialang koesterde, wordt steeds meer een tweesnijdend zwaard. Waar we ooit trots waren op onze digitale infrastructuur, maken diezelfde voordelen ons nu kwetsbaar voor cybercriminelen en statelijke actoren. Dimitri van Zantvliet, CISO bij NS en voorzitter van CISO Platform Nederland, schetst een beeld dat om verbetering vraagt.

“Het dreigingslandschap is de afgelopen twintig jaar enorm verslechterd”, constateert Van Zantvliet. “Waar we vroeger pestkoppen hadden die een beetje rommelden aan de voordeur, zien we nu statelijke actoren gedreven door geopolitieke agenda’s.” De oorlog in Oekraïne toont dit aan: Nederlandse betrokkenheid bij F-16-leveringen resulteert direct in meer cyberaanvallen op vitale infrastructuur.

Nederlandse organisaties hebben vooral te maken met vier landen met

een offensieve cyberstrategie: Rusland, China, Noord-Korea en Iran. NoordKorea gebruikt cybercriminaliteit als inkomstenbron, Rusland voert wraakacties uit en China richt zich op economische spionage.

We zijn concurrenten, maar op cybersecurity gaan we niet concurreren

Tegelijkertijd loopt cybercriminaliteit uit de hand. Ransomware-aanvallen, DDoSverstoringen en AI-gestuurde phishing maken het plaatje compleet. Het probleem wordt verergerd door de kwetsbare just-intime supply chains van Nederland.

CISO’s werken samen via hun sectorale Information Sharing and Analysis Centers (ISACs). “We zijn elkaars concurrenten, maar op cyber gaan we niet concurreren”, is het devies. Het NCSC en

gelegenheidssamenwerkingen zoals tijdens de NAVO-top spelen een cruciale rol.

Personeelstekort en regeldruk Het grootste knelpunt is het tekort aan gekwalificeerd personeel. “Het is een werkveld dat heel snel gegroeid is, en het is af en toe moeilijk om aan goede mensen te komen. We vissen allemaal een beetje in dezelfde vijver”, erkent Van Zantvliet. Commerciële bedrijven kunnen hogere salarissen bieden dan overheden, terwijl juist bijvoorbeeld gemeenten en waterschappen extra kwetsbaar zijn door beperkte budgetten.

De regeldruk neemt toe met NIS2wetgeving, de AI Act, Data Act, Cyber Security Act en Cyber Resilience Act die allemaal tegelijk geïmplementeerd moeten worden. “Heel veel bedrijven zitten aan een soort maximaal absorptievermogen om dat allemaal voor elkaar te krijgen in een heel korte tijd.”

Drie snelheden, één uitdaging

Voor kritieke infrastructuur zoals spoorwegen geldt een extra uitdaging. Van Zantvliet wijst op een problematisch

fenomeen: “OT-systemen gaan soms wel zestig jaar mee, IT-kracht vernieuwt iedere twee jaar, maar AI verdubbelt iedere drie maanden qua capaciteit. Hoe orkestreer je die drie tempi?”

AI vormt zowel kans als bedreiging

Van Zantvliet pleit voor meer overheidsaandacht. “Cybersecurity heeft nog geen prominente rol in verkiezingsprogramma’s. In landen om ons heen is een ministerie van digitale zaken al gestart.” Nederland loopt achter op digitale soevereiniteit en AI vormt zowel kans als bedreiging: het helpt bij automatisering, maar maakt phishing overtuigender. Via het CISO Platform en evenementen zoals de Cyber Security & Cloud Expo Europe worden best practices gedeeld. De focus ligt op veerkracht: snel herstel wanneer incidenten zich voordoen.

ADVERTENTIE

Sinds december 2024 is de Cyber Resilience Act (CRA) van kracht: een Europese verordening die ervoor moet zorgen dat digitale producten daadwerkelijk veilig zijn en blijven. Alle producten met digitale elementen moeten zo ontwikkeld zijn dat de veiligheid al in het ontwerp en de productie is meegenomen. Ook zorgen fabrikanten en andere partijen in de toeleveringsketen daarbij voor verplichte beveiligingsupdates en melden zij kwetsbaarheden en incidenten. Wat betekent deze nieuwe wetgeving voor de markt?

Sander de Graaf en Joepke van der Linden van de Rijksinspectie Digitale Infrastructuur (RDI) zijn de aangewezen personen om deze vraag te beantwoorden. Zij zijn beide coördinerend adviseur voor cybersecurity en AI bij deze toezichthouder. De Graaf houdt zich vooral bezig met standaardisatie en toelating van digitale producten en Van der Linden met markttoezicht, waarbij ze vanzelfsprekend nauw met elkaar samenwerken. “Markttoezicht richt zich op trends, ontwikkelingen en risico’s in de markt, terwijl mijn werkzaamheden zich vooral richten op de uitwerking van de wet en de gestelde eisen. Daarnaast voeren we natuurlijk ook inspecties uit”, legt De Graaf uit.

Gezamenlijke interpretatie

De CRA vereist dat fabrikanten digitale producten veilig ontwerpen én houden tijdens de hele levensduur van het product. “Deze veiligheid is natuurlijk heel subjectief”, stelt De Graaf. “Daarom zorgen we samen met bedrijven en andere Europese overheden voor een gezamenlijke interpretatie. Daarbij bewaken wij het belang van burgers, bedrijven en andere partijen.” Zo wordt toezicht uitvoerbaar en gelden redelijke richtlijnen.

De RDI houdt toezicht op naleving van de CRA. Alle producten met digitale elementen moeten vanaf 2027 voldoen aan de wet. Dit zijn niet alleen fysieke producten, zoals laptops, wearables, slimme huishoudelijke apparaten en netwerkapparatuur, maar ook software, zoals videogames, mobiele apps en besturingssystemen.

“Deze wet schept een gelijk speelveld waarin veiligheid de norm wordt”

Samenwerking met de markt

Voldoen aan nieuwe wetgeving kost geld en beïnvloedt de bedrijfsvoering, zoals de komst van de AVG eerder al liet zien. “Daarom zoeken we echt de samenwerking met de markt op”, vertelt Van der Linden. “We organiseren campagnes, interactieve sessies en gaan naar brancheorganisaties, zodat we ook de kleinere partijen bereiken. We willen fabrikanten echt bij de hand nemen. De CRA omvat veel zelfcertificering, maar partijen moeten ook weten wanneer ze een certificeringsinstantie moeten inschakelen. We staan als de RDI voor een veilig verbonden Nederland en willen het iedereen zo makkelijk mogelijk maken.”

Werk jij mee aan een veilig verbonden Nederland?

De Rijksinspectie Digitale Infrastructuur zoekt cybercollega’s!

Bij de RDI krijg je vrijheid, groei en werk dat er écht toe doet.

Maak kennis of solliciteer direct.

Meer weten? Scan

“De komst van de CRA vraagt om pioniers die mee willen bouwen aan een veiligere digitale markt”

Veiligheid als norm

Volgens De Graaf is het ook pionieren. “De CRA is harmonisatiewetgeving met eisen die voor álle producten met digitale elementen gelden. Op sommige bedrijven zal het weinig invloed hebben, terwijl het voor kleinere partijen echt een hele omslag is. Daarom zorgen we ervoor dat iedereen gehoord wordt en bekijken we alle argumenten zorgvuldig. De eisen van de wet zijn heel schappelijk: er wordt een minimum aan cybersecurity gevraagd. Dit komt je product en bedrijfsvoering ten goede.” Van der Linden ziet het ook als iets positiefs: “Het fungeert als een hulpmiddel om je producten beter te beschermen. En het schept een gelijk speelveld waarin veiligheid de norm wordt.”

Impact maken

De Cyber Resilience Act verandert de spelregels voor alle digitale producten in Europa. Dat vraagt om pioniers die mee willen bouwen aan een veiligere digitale markt, op allerlei vlakken. “Iedereen die in cyberveiligheid geïnteresseerd is en hieraan wil meewerken, kan zich melden”, roept De Graaf op. Nederland doet het internationaal gezien goed op het gebied van cybersecurity en we staan vooraan bij het meepraten over alle bijbehorende onderwerpen. Mensen bij de RDI kunnen hierdoor hun persoonlijke expertise benutten en écht een verschil maken, bevestigen beide specialisten.

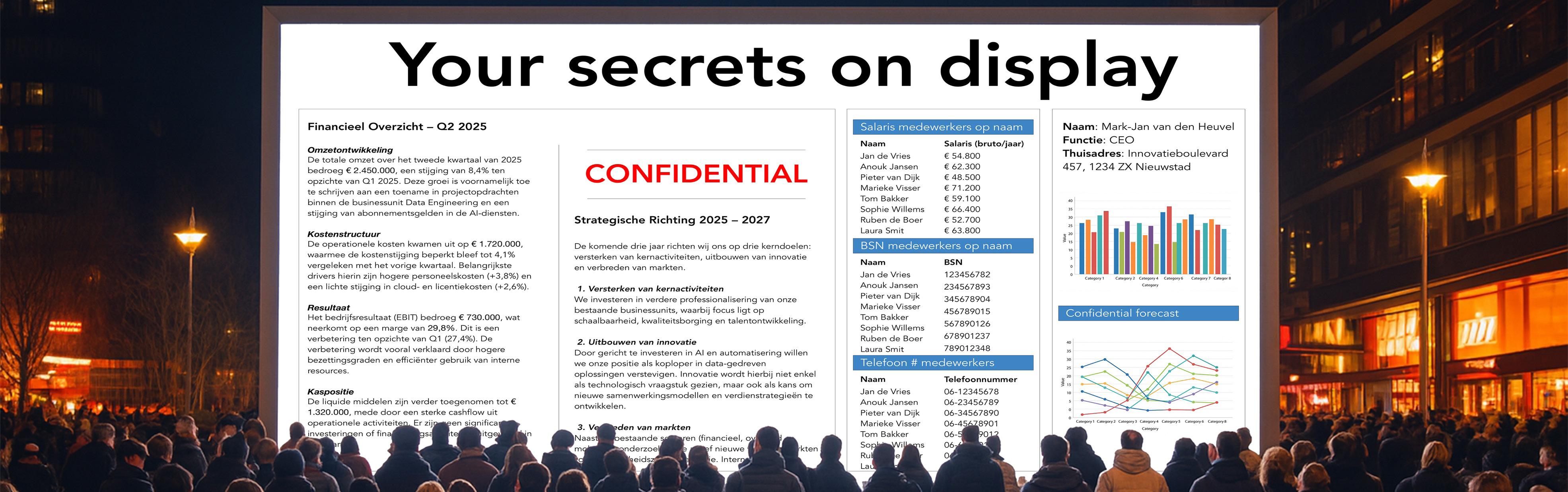

Organisaties werken volop met generatieve AI, maar staan zelden stil bij de vraag: waar slaan AI-bedrijven hun data op, en wie heeft er toegang toe? Dit raakt direct aan cybersecurity: zonder grip op je gegevens loop je risico op datalekken en misbruik. Alleen wanneer je weet waar je gegevens zijn en welke regels gelden, houd je de controle en blijft gevoelige informatie beschermd. Datasoevereiniteit is daarmee niet alleen een compliance-vraagstuk, maar ook een cruciale randvoorwaarde voor cybersecurity én voor veilige, betrouwbare en toekomstbestendige AI-toepassingen.

De adoptie van generatieve AI gaat razendsnel. Steeds meer medewerkers gebruiken tools als ChatGPT of Claude om sneller te schrijven, analyseren of presenteren. Maar al te vaak zonder oog voor wat er met de ingevoerde data gebeurt. “Organisaties realiseren zich vaak niet dat hun informatie letterlijk naar een andere plek wordt gestuurd, buiten hun invloedssfeer”, zegt Francesca Brzoskowski, AI strategy & engineering lead bij Puur Data, een bedrijf dat organisaties helpt om hun AI-toepassingen veilig, pragmatisch en datasoeverein in te richten.

onbedoeld openbaar op internet te staan. “Dat wil je als organisatie koste wat het kost voorkomen”, stelt managing director Marco van den Brandhof. “Zeker als het gaat om interne documenten, klantgegevens of financiële rapporten.”

Lokale opslag

Datasoevereiniteit betekent dat organisaties zelf bepalen waar hun gegevens staan, wie er toegang toe heeft en onder welke wetgeving die valt. Brzoskowski: “Veel AI-modellen worden in de cloud gehost, vaak bij buitenlandse aanbieders. Dan gelden buitenlandse wetten, ook als jouw bedrijf in Nederland zit.”

Lokale opslag van data en AItoepassingen helpt om controle te houden. “Dat betekent niet dat alles per se op je eigen server gehost moet worden”, nuanceert Van den Brandhof. “Maar je moet wel weten waar je gegevens staan en wie erbij kan. De informatie die je vorige week in een AI-prompt hebt getypt, kan nu op een server in een ander land staan, onder wetten die je nooit hebt gelezen.”

Veilige alternatieven

Een recent voorbeeld benadrukt dat risico. Door een fout in de instellingen van ChatGPT werden gedeelde chats via Google vindbaar. Zo kwamen gevoelige gegevens zoals e-mailwisselingen, samenvattingen van vertrouwelijke vergaderingen en zelfs medische informatie

Steeds meer ontwikkelaars bieden downloadbare modellen aan die je offline kunt gebruiken. Deze modellen zijn vooral interessant voor organisaties die met gevoelige gegevens werken, zoals overheidsinstanties, zorginstellingen of financiële bedrijven. Ook kleinere bedrijven die meer controle willen over hun data kunnen hiervan profiteren. Organisaties kunnen deze modellen lokaal installeren en trainen, zodat hun gegevens intern blijven. Van den Brandhof: “Wij bouwen

ook vaak hybride oplossingen: data en modellen draaien lokaal, maar AI kan via eenrichtingsverkeer wel externe bronnen raadplegen. Zo profiteer je van praktische AI-inzichten, zoals het automatisch samenvatten van documenten of het herkennen van trends in marktrapporten, zonder risico op datalekken of andere cybersecurity-incidenten.”

Dat is niet alleen veiliger, maar vaak ook efficiënter. “Met Search AI kan een zorginstelling in seconden patiëntendossiers doorzoeken, zonder gevoelige gegevens buiten de eigen omgeving te brengen”, vertelt Brzoskowski. In een hybride model kun je bovendien je interne gegevens vergelijken met externe gegevens en trends. Zo krijg je aanvullende marktgegevens zonder interne informatie prijs te geven.

Een kwestie van bewustwording Toch staan veel organisaties nog onvoldoende stil bij datasoevereiniteit. Ze zien vooral de voordelen van AI, zoals tijdwinst en gemak. “AI wordt vaak omarmd vanwege de productiviteitswinst”, zegt Van den Brandhof. “Maar het gesprek over waar de ingevoerde gegevens terechtkomen, blijft vaak achterwege. Terwijl dat net zo belangrijk is voor de digitale veiligheid en weerbaarheid van je organisatie.”

Wanneer mensen aan AI denken, denken ze vaak aan ChatGPT. Maar AI is veel krachtiger en risicovoller wanneer het is ingebouwd in de systemen waarop je je

bedrijf runt. Het advies van Puur Data: begin klein en praktisch. Kijk eerst welke AI-tools je gebruikt. Denk daarbij niet alleen aan voor de hand liggende tools zoals ChatGPT, maar ook aan andere slimme software. Noteer welke gegevens je invoert in deze tools. Gaat het bijvoorbeeld om klantgegevens, financiële informatie of interne documenten? Breng ook in kaart wat er met die data gebeurt en wat de eindbestemming is. Brzoskowski: “Zo krijg je inzicht in mogelijke risico’s. Daarna kun je beter beslissen of je je huidige tools veilig kunt blijven gebruiken, of dat je moet overstappen op een veiliger alternatief.”

Grip op de toekomst

AI brengt risico’s met zich mee, maar wie weet waar zijn gegevens staan en hoe die worden gebruikt, beheerst die risico’s. Zet datasoevereiniteit daarom vandaag nog op de agenda van je organisatie. Puur Data helpt daarbij van eerste analyse tot veilige implementatie. Wie grip houdt op zijn data, houdt grip op AI én versterkt de cybersecurity van de organisatie.

Factbox

Puur Data levert slimme en betrouwbare data-, AI- en cybersecurityoplossingen aan overheden, zorginstellingen en bedrijven. Het bedrijf is specialist in Elastic-technologie en combineert sectorspecifieke kennis met een pragmatische aanpak. Hun expertise omvat onder meer semantisch zoeken in miljoenen documenten, machine learning op gevoelige datasets zonder dat deze de omgeving verlaten, natuurlijke interactie met interne kennisbanken, automatische herkenning van documenten en contracten, en de inzet van AI-agents die zelfstandig acties uitvoeren. Met ervaring in AI Search, vector databases, hybride architecturen én beveiliging helpt Puur Data organisaties om datasoevereiniteit te combineren met cybersecurity, zodat gevoelige informatie beschermd blijft en de mogelijkheden van AI optimaal benut kunnen worden.

De Nederlandse maakindustrie staat voor een cruciaal dilemma. Smart Industry 4.0 en digitale transformatie zijn geen luxe meer, maar noodzakelijk om concurrerend te blijven. Terwijl de basis zoals ERP-systemen en productieautomatisering bij de meeste bedrijven op orde is, verschuift de vraag naar volwassenheid: hoe diep is digitalisering verweven in strategie en operatie?

Remco Geerts, Business unit manager cybersecurity & networking, Cegeka

Recent onderzoek onder 245 maakbedrijven toont aan dat een derde nog altijd onvoldoende beveiligd is – een risico dat de hele sector raakt. Remco Geerts, business unit manager cybersecurity & networking van IT-dienstverlener Cegeka, ziet dagelijks hoe urgent het probleem is geworden. “Zo’n 60 procent van de Nederlandse innovatie komt voort uit de maakindustrie, waar één op de negen mensen werkt”, stelt Jac-Rice van Brunschot, industry director manufacturing, eveneens bij Cegeka. “We hebben daar als IT-sector ook een morele verplichting.”

Fundamentele basis ontbreekt vaak Het onderzoek van Cegeka, onlangs gepubliceerd, onthult tekortkomingen.

Van de 245 onderzochte bedrijven scoort 68 procent nog redelijk tot goed op cybersecurity. Maar 82 bedrijven – ruim een derde – scoren gemiddeld een 4,3 op een schaal van tien.

Bij goed beveiligde bedrijven worden de scores geleidelijk beter, terwijl slecht beveiligde bedrijven in 90 dagen tijd 50 procent achteruitgaan. “Dat betekent dat ze alleen ad hoc maatregelen nemen en geen continu proces hebben ingericht om de veiligheid te waarborgen”, aldus Van Brunschot.

De problemen beginnen bij de basis: open poorten zonder businessfunctie; verouderde protocollen; content managementsystemen met simpele username-wachtwoordcombinaties.

“Aanvallers hebben maar één kleine opening nodig om binnen te komen”, waarschuwt Geerts. “Met basis securitymaatregelen zoals multi-factor authenticatie kun je al veel voorkomen.”

één van je partners eruit ligt, dan kan bij jou ook de productie of uitlevering stilstaan.”

De impact reikt veel verder dan één bedrijf. In september dit jaar werd Jaguar Land Rover zwaar getroffen door een cyberaanval, waardoor fabrieken zijn stilgelegd en er sprake was van een datalek. Ook andere producenten werden recent geraakt, waaronder een Amerikaanse leverancier van automotive software in juni vorig jaar en een Duitse batterijfabrikant in februari vorig jaar.

Met AI worden zowel aanvallen als verdedigingsmaatregelen steeds geavanceerder

Ketenreactie met verwoestende impact

Digitalisering in de maakindustrie betekent ook toenemende verwevenheid. IT-omgevingen worden gekoppeld aan operationele technologie (OT) en bedrijven integreren supply chains digitaal. Van Brunschot: “Realiseer je dat je niet op jezelf bent, maar in een keten werkt. Als

Ransomware blijft de grootste bedreiging. “De eerste stap is binnenkomen”, legt Geerts uit. “Daarna volgt het uitrollen van malware en data stelen, of zelfs onklaar maken en vernietigen ervan.” AI kan aanvallers helpen om makkelijker toegang te krijgen of aanvallen uit te voeren. Eenmaal binnen kunnen ze van IT- naar OT-omgevingen overstappen en complete productielijnen stilleggen.

Boardroom-verantwoordelijkheid “Cybersecurity is geen IT-vraagstuk maar gaat over bedrijfscontinuïteit”, benadrukt Geerts. De nieuwe NIS2wetgeving maakt dit nog explicieter door

bestuursaansprakelijkheid in te voeren. CEO’s en bestuurders kunnen persoonlijk aansprakelijk gesteld worden voor cyberincidenten.

Geerts: “Het hoort bovenaan de agenda van de board te staan. Zodra dat gebeurt en de governance goed is ingericht, kun je het ook aansturen via periodieke rapportages over voortgang en risico’s.”

De parallel met fysieke veiligheid ligt voor de hand. Net zoals bedrijven veiligheidshelmen en nooduitgangen als vanzelfsprekend beschouwen, moet cybersecurity geïntegreerd worden in alle bedrijfsprocessen. “Wat zijn mijn digitale kroonjuwelen? Hoe ga ik die beschermen? Ook dat moet je uitdragen”, stelt Van Brunschot.

Slimmer investeren in beveiliging Voor bedrijven die nu moeten beginnen, adviseert Cegeka een gefaseerde aanpak. “Begin met inzicht krijgen in je risico’s en impact”, raadt Geerts aan. “Bepaal welk security-niveau je ambieert, maak een strategie en een roadmap. Begin met maatregelen die de meeste impact hebben op je grootste risico’s en de minste impact op kosten en je medewerkers: het laaghangend fruit.”

Fundamentele zaken zoals back-up, endpoint detection en netwerksegmentatie kunnen al veel voorkomen. “En heel vaak wordt multi-factor authenticatie vergeten, terwijl dat al ervoor kan zorgen dat een aanvaller die je wachtwoord raadt, nog steeds geen toegang krijgt.”

Als full-service technology partner biedt Cegeka verschillende samenwerkingsmodellen: van volledige uitbesteding tot team extension en projectmatige ondersteuning. “We kennen zowel de oude als nieuwe wereld”, legt Van Brunschot uit. “In maakbedrijven blijft veel on-premise, maar er gaat ook veel naar de cloud. Wij begrijpen beide.”

De urgentie neemt alleen maar toe. Met kunstmatige intelligentie worden zowel aanvallen als verdedigingsmaatregelen steeds geavanceerder. “Het is een wapenwedloop”, constateert Geerts. “We moeten steeds harder automatiseren en innoveren om alle alerts bij te houden.”

Voor de Nederlandse maakindustrie staat veel op het spel. Digitalisering is onvermijdelijk, maar veiligheid mag geen bijgedachte zijn. Zoals Van Brunschot samenvat: “Cybersecurity en digitale weerbaarheid moeten net zo vanzelfsprekend worden als kwaliteit en veiligheid. Anders gaat je bedrijf op zwart.”

100% van onze klanten weet wanneer ze op een phishingpagina beland zijn. Ga voor dezelfde zekerheid!

Attic is dé betaalbare cyberbeveiliging voor het mkb.

Attic Bouncer heb je al vanaf €28 per maand voor het hele bedrijf. Ga naar attc.to/bouncer en verbeter je online veiligheid binnen 5 minuten.

De transformatie van managed serviceproviders naar strategische AIpartners vergt meer dan alleen technische kennis. Het draait om vertrouwen opbouwen en organisaties bij de hand nemen in een wereld waar kunstmatige intelligentie exponentieel groeit.

Die verschuiving maakt TCC Smart IT Solutions al ruim een jaar door. Het bedrijf evolueert van traditioneel IT-beheer naar een rol als strategische AI-partner voor eindklanten. “We leveren niet alleen traditioneel IT bij de werkplek, maar helpen organisaties ook actief bij het inzetten van AI-tools zoals Microsoft Copilot en AI-agents”, vertelt Bjorn Schmitz, chief innovation officer. “Daarmee helpen we klanten repetitieve taken automatiseren, besluitvorming versnellen en hun klantinteractie verbeteren.”

Drie stappen in AI-transformatie

Salesdirector Tom Herberighs schetst hoe dit zich zo ontwikkeld heeft. “De cloud is sinds 2000 in een versnelling gekomen. Steeds meer workloads zijn naar cloudlocaties verplaatst. AI-tooling, die sinds de komst van generatieve chatbots als ChatGPT echt vaart heeft genomen, maakt gebruik van alle in die jaren verzamelde data.” De transformatie die TCC doormaakte volgt een logisch spoor: van netwerkbeheer naar complete end-user support, en sinds 2023-2024 naar datavisualisatie en AI-implementatie.

Van informatie-agents tot procesautomatisering

De praktische toepassingen variëren van simpel tot complex. Schmitz onderscheidt twee hoofdcategorieën AI-agents. Informatie-agents koppelen aan specifieke kennisbronnen binnen organisaties. “We implementeren vaak HR-agents die alle ins en outs kennen van arbeidsvoorwaarden, benefits en regelingen”, legt hij uit. “In de zorg hebben we agents die alle zorgprotocollen en hulpmiddelen kennen, waardoor medewerkers binnen seconden antwoord krijgen in plaats van tien minuten zoeken.”

Het gaat om vertrouwen en de juiste begeleiding

TCC hanteert een drietrapsraket: eerst inspireren, dan ondersteunen bij activering van medewerkers, en uiteindelijk de bouw en inzet van agents waarmee complete processen worden gedigitaliseerd en geautomatiseerd. “Iedereen heeft AI, iedereen werkt met chatbots”, aldus Herberighs. “Maar heel veel bedrijven hebben geen idee waar ze moeten beginnen. Wat ze wel weten is: als ik niks doe, wordt het een uitdaging.”

Taak-agents gaan een stap verder en automatiseren repetitieve werkzaamheden over systemen en communicatie heen.

Een concreet voorbeeld uit de nonprofitsector: “Na een cliëntgesprek moesten medewerkers drie verschillende rapporten maken – intern voor het dossier, één voor

de overheid en één juridisch document. Dat kostte twee tot vier uur. Onze agent genereert die rapporten automatisch vanuit de transcriptie, waardoor 90% van het werk gedaan is.”

Security en compliance hand in hand De AI-transformatie brengt nieuwe veiligheidsuitdagingen met zich mee. TCC heeft zich daarom ontwikkeld tot Managed Security Service Provider (MSSP) en combineert cybersecurity naadloos met AIoplossingen. “Security is doorweven door alle zaken die wij gebruiken”, benadrukt Herberighs. “Enerzijds helpen we klanten AI zo veilig mogelijk in te zetten, anderzijds gebruiken wij AI voor onze eigen dienstverlening.”

Die tweezijdige aanpak is cruciaal, want cybercriminelen worden ook slimmer. “De partij die aanvallen doet, wordt door AI steeds geavanceerder”, waarschuwt Schmitz. “Ze komen nu met betere deepfakes, betere manieren om phishing te doen en intelligente malware. Een goede moderne MSP moet AI in de security inzetten om nog waarde te bieden.”

TCC heeft zijn portfolio uitgebreid met diensten rond Security, Data Governance en compliance met de EU AI Act en nieuwe ISO-standaarden zoals ISO 42001 en ISO 23894. “Door AI wordt alle informatie voor medewerkers makkelijker vindbaar en bereikbaar”, licht Schmitz toe. “Daarom maken we met klanten ook een inhaalslag op data security en data governance, want AI werkt alleen goed als je goede, schone data hebt.”

Met ruim 50.000 eindgebruikers onder beheer kan TCC nu patronen herkennen die vroeger onmogelijk waren. AI-

tools detecteren automatisch afwijkend gedrag, zoals onverwachte datadumps op vrijdagmiddag. “Als Piet van de administratie dat elke week doet, weten we dat het naar zijn accountant gaat. Maar als Tom van Sales dat ineens doet, is dat verdacht en moeten we actie ondernemen.”

In de zorg hebben we agents die alle zorgprotocollen en hulpmiddelen kennen en binnen seconden kunnen antwoorden

Vertrouwen als fundament

De transformatie naar AI-partner vergt meer dan technische expertise. Het gaat om vertrouwensrelaties die zijn opgebouwd door jarenlang betrouwbaar IT-beheer. “Die klant leunt op onze kennis en expertise”, reflecteert Herberighs. “Voor dat stuk BI (Business Intelligence, dus analyse van data uit heden en verleden) en AI (analyse inclusief voorspellingen) ga je eigenlijk je hele ziel blootgeven, je gaat al je data met ons bespreken. Dat vraagt om enorm veel vertrouwen.”

Die vertrouwensrelatie stelt TCC in staat om strategische gesprekken te voeren op C-level. “Bestuurders zoeken houvast”, constateert Herberighs. “Ze willen weten wat de EU AI Act concreet voor hen betekent en wat de roadmap is die ze moeten nemen. Wij hebben brede kennis van klanten en materie om hen door die hele roadmap te loodsen.”

Er is de laatste tijd veel te doen over de veiligheid van data in de cloud, en dan met name de kans dat buitenlandse actoren inzage krijgen in onze data. Veelal wordt deze discussie toegespitst op de VS en daarmee op de Amerikaanse Big Tech. Onze data zouden bij hen niet veilig zijn vanwege de CLOUD Act en vanwege Trump.

“Trump kan alle e-mails van de Tweede Kamer inzien”, wordt dan gezegd door opiniemakers. Of: “Hij kan je e-mail zo laten uitzetten.” En daarom zouden wij er in Europa goed aan doen om onze eigen cloudinfrastructuur op te bouwen en onze data daarmee in eigen land, althans binnen de EU, te houden. Soevereiniteit heet dat. Dus duiken er overal soevereine diensten op.

Maar welbeschouwd zijn die diensten meestal minder soeverein dan het lijkt. Er komt veel marketing bij kijken, naast allerlei politieke, privacy-, economische en juridische argumenten en belangen. Daarnaast speelt soms de afkeer van de VS en Big Tech, bewust of onbewust, een rol. Tijd om de zin en onzin op een rijtje te zetten.

• Als je een Amerikaanse clouddienst gebruikt, kan de VS heel makkelijk data van Europese gebruikers inzien. Onjuist. Dat kan alleen onder strikte voorwaarden, onder de CLOUD Act. Uit door Microsoft en anderen gepubliceerde gegevens blijkt dat verzoeken onder de CLOUD Act zeldzaam zijn. Dat geldt ook voor de verzoeken waarover niets kan worden gezegd, de zogenaamde “gag orders”, want die zijn opgenomen in de gepubliceerde aantallen. Het ministerie van Justitie en Veiligheid publiceerde hierover een onderzoek.

• Nederlandse en Europese bedrijven vallen niet onder de CLOUD Act, dus een “soevereine” cloud beschermt tegen inzage vanuit de VS. Onjuist. Onder omstandigheden vallen ook die bedrijven onder de CLOUD Act. Ook hierover publiceerde Justitie een onderzoek.

• Amerikaanse aanbieders hebben geen enkele zeggenschap over hun soevereine clouds. Onjuist. Als je de technische en juridische details van de meeste aanbieders van “soevereine” clouds fileert, is er bijna altijd nog een link met de VS.

• Trump kan je e-mail zo laten afsluiten. Onjuist. Daarvoor is sanctiewetgeving doorgaans de aanleiding (zoals bij de sancties tegen Rusland) en die tekenen we zelf meestal ook.

• We kunnen eenvoudig een eigen cloudinfrastructuur opbouwen in de EU, of zelfs per land. Onjuist. De Amerikaanse aanbieders liggen 25 jaar voor en dat gaan we niet zomaar inhalen. Het is geen Airbus-vliegtuig, een product dat in de 40 jaar sinds Airbus begon te bouwen, weinig veranderd is. In de IT geldt de wet van Moore. Kijk maar naar Gaia-X. Daarmee zijn we al 7 jaar bezig, met weinig concreet resultaat, tegen zeer hoge kosten. En Gaia-X gebruikt ook technologie uit de VS.

• Soevereine clouds gebruiken geen techniek van Amerikaanse providers. Onjuist. Niet alleen Gaia-X gebruikt VS-technologie, maar ook de Franse “cloud de confiance” service, Bleu, gebruikt Azure als backbone.

• In Europa zijn onze data veilig(er). Niet altijd. Kijk als voorbeeld naar de Britse regering die Apple wilde dwingen om een backdoor aan te brengen. En kijk naar Nederland als een van de grootste aftappers ter wereld. En als de Fransen en de Duitsers, of heel de EU, het verkeer geheel buiten het zicht van bijvoorbeeld Microsoft gaat houden, wordt de cybersecurity versnipperd (Microsoft heeft minder datapoints en kan dreigingen minder snel zien aankomen en volgen) met als direct gevolg verminderde cybersecurity.

Dus welk probleem zijn we nu eigenlijk aan het oplossen met deze discussie over soevereiniteit? Is het dan allemaal onzin en marketing? Nee hoor. Er zijn hele goede gronden te bedenken om data in Nederland of de EU te houden. Bijvoorbeeld omdat je niet afhankelijk wilt zijn van transAtlantische kabels. Of omdat je klanten hebt die hun data in Nederland willen houden. En er kunnen regels zijn die opslag in Nederland eisen. Het is prima om je data

te spreiden over Amerikaanse en Europese aanbieders om “vendor lock-in” te voorkomen, om de prijzen lager te houden door concurrentie of om (security)risico’s te spreiden.

Maar er is dus geen reden om de Amerikanen per definitie uit te sluiten.

Dus bekijk per geval wat er nodig en mogelijk is. Weeg, na analyse van de feiten en de risico’s, de gevaren af. Vraag door op de operationele, technische en juridische details. Laat je niet misleiden door marketing, en laat je zeker niet gek maken door fake news, politieke en andere belangen of privacy-extremisme (de AVG/GDPR staat risk-based analysis WEL toe!). Dat is pas soeverein.

Het dreigingsbeeld wordt met de dag complexer, van geopolitieke spanningen tot hybride modus operandi. Wie Nederland veilig wil houden, heeft meer nodig dan alleen geavanceerde technologie. Het vraagt om samenwerking en een slimme manier om data effectief en transparant te gebruiken. Daarin wil DTACT een voortrekkersrol spelen: als bouwer van technologie én als verbinder van organisaties en mensen.

Sander Swinkels, medeoprichter en CEO, kent de veiligheidswereld van binnenuit. Hij diende achttien jaar bij de Koninklijke Marechaussee en werkte daarna over de hele wereld in het veiligheidsdomein. “De rode draad in mijn loopbaan is het creëren van veiligheid”, zegt hij. “Iedere dreiging draait om het snel kunnen herkennen van risico’s en ernaar handelen.” Die ervaring bracht hem samen met Remco Verhoef tot de oprichting van DTACT. Hun doel: organisaties in staat stellen data zonder gedoe maar verantwoord te kunnen benutten binnen een open en uiterst flexibel en veerkrachtig systeem.

De valkuil van versnippering In de praktijk is het gebruik van data vaak weerbarstig. Veel organisaties werken met verouderde systemen en losse “puntoplossingen”, waardoor gegevens verspreid raken. “Het lijkt soms alsof iedereen zijn eigen databak creëert, zonder dat ze met elkaar kunnen praten”, zegt Swinkels. “Je verliest overzicht, en beslissingen nemen wordt moeilijker.”

Een andere architectuur DTACT ontwikkelde een alternatief. In plaats van data telkens te migreren, creëert het bedrijf een virtuele laag waarin uiteenlopende databronnen direct met elkaar worden verbonden. Swinkels: “Wij willen dat organisaties hun gegevens kunnen gebruiken zoals ze zijn, zonder ingewikkelde omzettingen of nieuwe verzamelbakken.”

De technologie is modulair en open. De drie “motoren” – Fusion, InSight en Action – maken het mogelijk om data in realtime te koppelen, te analyseren en direct te gebruiken in processen of geautomatiseerde beslissingen. “Hoe ruwer de data, hoe beter”, legt Swinkels uit. “Je werkt met de werkelijkheid zoals die is, waardoor analyses betrouwbaarder en transparanter worden.”

Bouwstenen in plaats van black boxes

Die aanpak doet denken aan bouwen met lego. “Wij leveren de blokjes; klanten bepalen zelf wat ze bouwen”, zegt Swinkels met een glimlach. De blokjes kunnen variëren van databronconnectoren tot analysetools of AI-modellen. Omdat alles open is, kan een organisatie zelf nieuwe onderdelen ontwikkelen of integreren, zonder dat ze vastzitten aan één leverancier. “Geen verborgen ‘black boxes’, geen verplichte lock-in. Dat geeft vrijheid en snelheid.”

Van defensie tot zorg

De expertise van DTACT wortelt in de nationale veiligheid, maar de toepassingen reiken verder. Het combineren van virtuele, fysieke en cognitieve domeinen kan net zo goed worden ingezet in de zorg of bij klimaatvraagstukken. Swinkels geeft een voorbeeld: “Een verdacht signaal in het cyberdomein zegt pas echt iets als je het koppelt aan fysieke observaties of geopolitieke ontwikkelingen. Pas dan krijg je een volledig beeld van de risico’s.”

komen, zoals talent binnen het neurodiverse spectrum of veteranen die hun ervaring willen inzetten in een nieuwe omgeving. “We geloven dat diversiteit en levenservaring de kwaliteit van ons werk versterken”, zegt Swinkels. “Onze teams weten wat er op het spel staat.”

Dat de aanpak werkt, bleek tijdens een recente defensiechallenge waarin binnen 24 uur een volledig virtueel operatiecentrum moest worden opgezet. DTACT koppelde 64 systemen van verschillende leveranciers aan elkaar – een prestatie die volgens Swinkels alleen mogelijk was dankzij de teamgeest. “Niemand staat boven het collectief. We falen of slagen samen.”

Vooruitkijken met AI

Artificial intelligence speelt daarin een groeiende rol, maar DTACT kiest bewust voor een agnostische benadering. Organisaties kunnen zelf bepalen welke AI-agenten ze inzetten en of ze die lokaal of in de cloud gebruiken. “Het gaat erom dat je niet vastzit aan één technologie”, zegt Swinkels. “Flexibiliteit is de sleutel om voor te blijven op dreigingen die morgen alweer anders kunnen zijn.”

Samen sterker

Veiligheid is geen eindpunt maar een voortdurend proces. Met zijn open technologie en sociale missie wil DTACT organisaties de middelen geven om sneller, slimmer en vooral veiliger te werken. “Uiteindelijk gaat het om vertrouwen”, besluit Swinkels. “We helpen onze klanten om data om te zetten in inzichten, zodat ze beslissingen kunnen nemen die echt het verschil maken – voor hun eigen organisatie en voor de samenleving als geheel.”

Ontdek hier hoe jij complexe data-uitdagingen kunt omzetten in snelle, betrouwbare inzichten.

Niemand staat boven het collectief. We falen of slagen samen

Omdat data telkens moeten worden gekopieerd en vertaald, ontstaan nieuwe eilanden en extra lagen complexiteit. Het gevolg: projecten lopen uit, of komen nooit af. In crisissituaties vervallen organisaties dan weer in het delen van eenvoudige lijstjes – een risicovolle aanpak in een wereld die steeds sneller beweegt.

Die holistische benadering maakt het mogelijk om vooruit te denken. Of het nu gaat om het beschermen van intellectueel eigendom, het voorbereiden op economische publicaties of het inschatten van dreigingen tijdens internationale spanningen: door verschillende informatiebronnen samen te brengen ontstaat context die cruciaal is voor snelle besluitvorming.

Menselijke factor centraal

Toch draait het niet alleen om technologie. DTACT ziet veiligheid als een sociale missie. Het bedrijf biedt bewust kansen aan mensen die elders moeilijk aan de slag