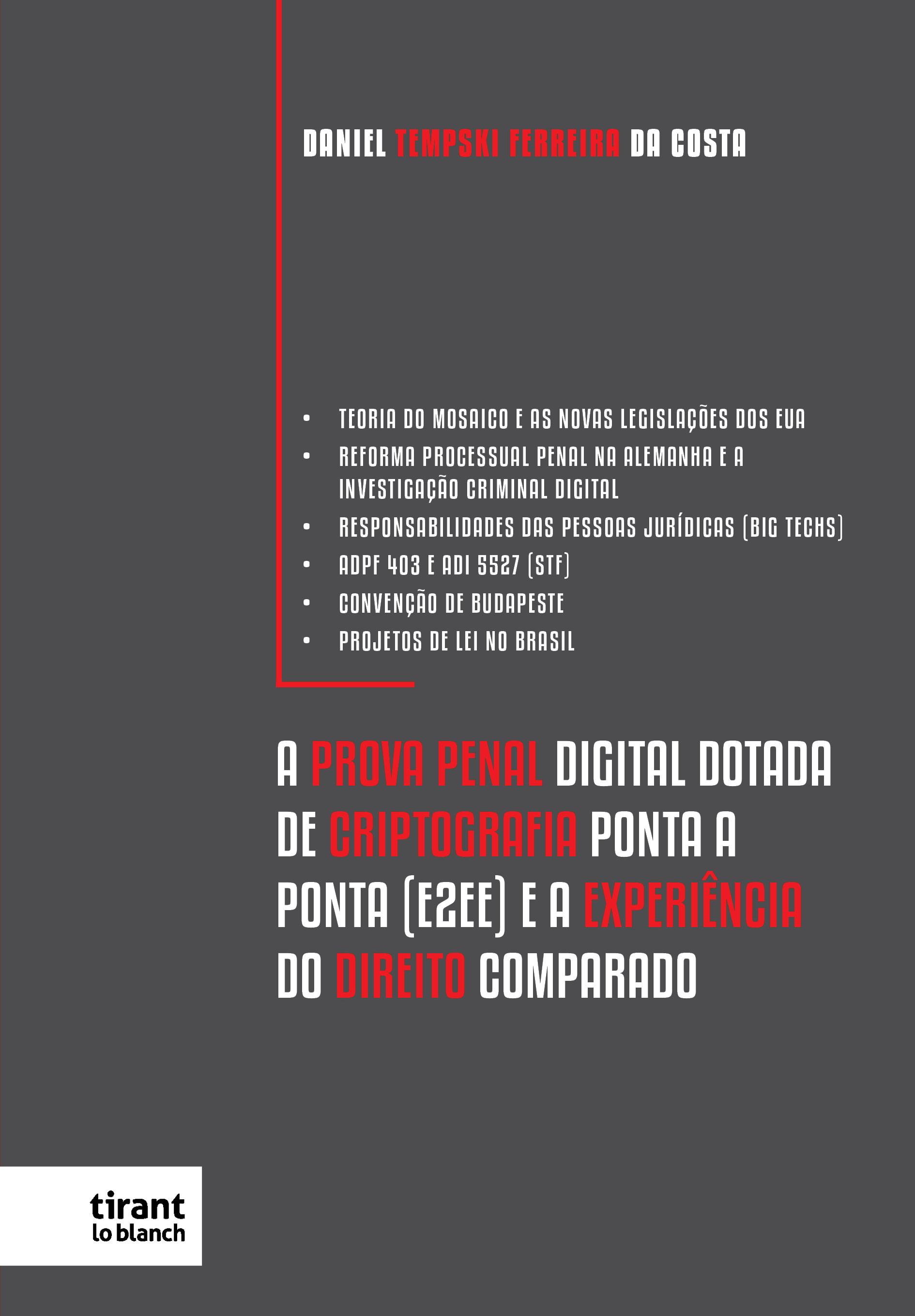

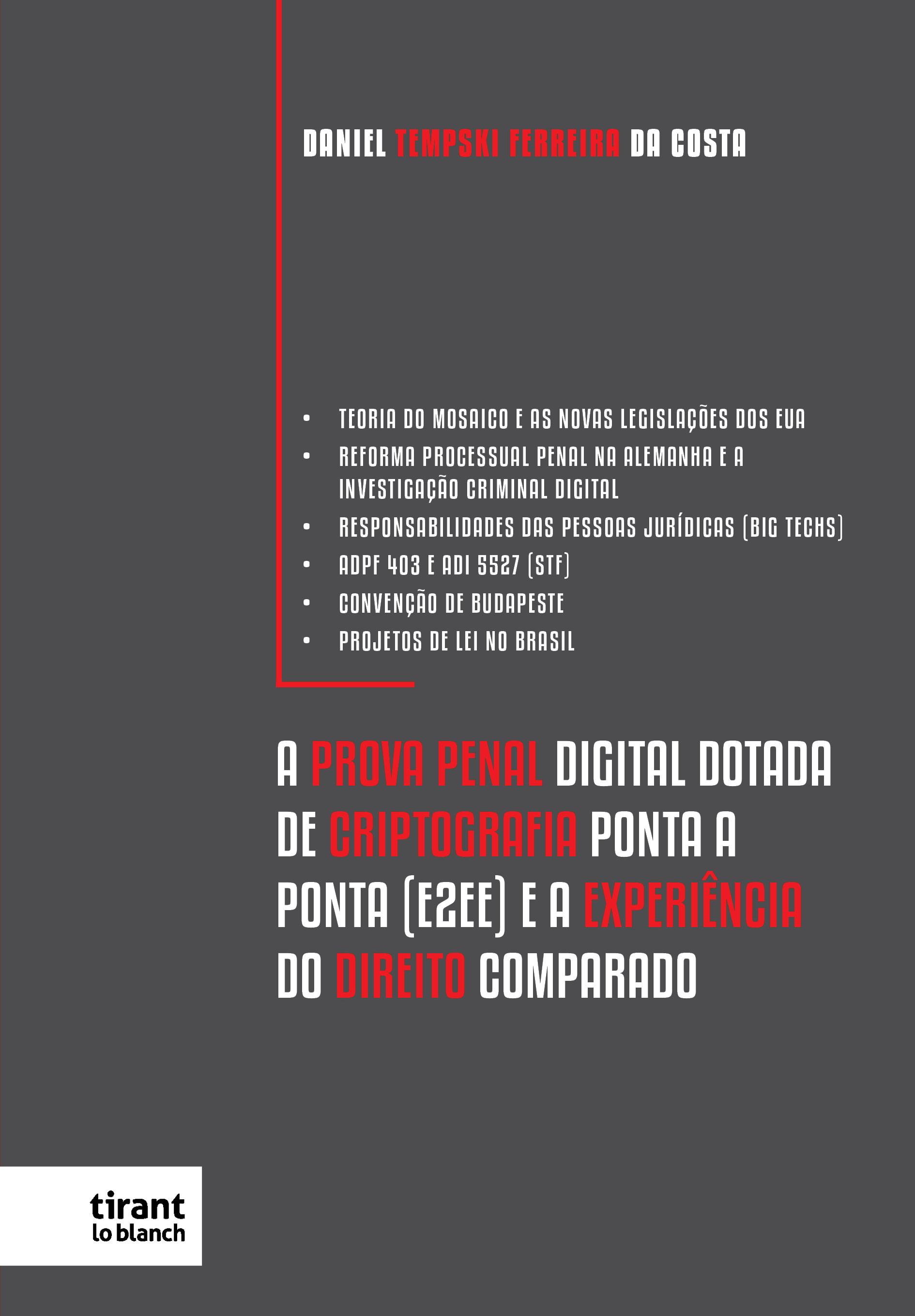

Daniel Tempski Ferreira da Costa

A ProvA PenAl DigitAl DotADA De CriPtogrAfiA PontA A PontA (e2 EE ) e A exPeriênCiA Do Direito ComPArADo

Copyright© Tirant lo Blanch Brasil

Editor Responsável: Aline Gostinski

Assistente Editorial: Izabela Eid

Capa e diagramação: Jéssica Razia

CONSELHO EDITORIAL CIENTÍFICO:

eDuArDo ferrer mAC-gregor Poisot

Presidente da Corte Interamericana de Direitos Humanos. Investigador do Instituto de Investigações

Jurídicas da UNAM - México JuArez tAvAres

Catedrático de Direito Penal da Universidade do Estado do Rio de Janeiro - Brasil luis lóPez guerrA

Ex Magistrado do Tribunal Europeu de Direitos Humanos. Catedrático de Direito Constitucional da Universidade Carlos III de Madrid - Espanha owen m. fiss

Catedrático Emérito de Teoria de Direito da Universidade de Yale - EUA tomás s. vives Antón

Catedrático de Direito Penal da Universidade de Valência - Espanha

CIP-BRASIL. CATALOGAÇÃO NA PUBLICAÇÃO

SINDICATO NACIONAL DOS EDITORES DE LIVROS, RJ

C871p

Costa, Daniel Tempski Ferreira da A prova penal digital dotada de criptografia ponta a ponta (E2EE) e a experiência do direito comparado [recurso eletrônico] / Daniel Tempski Ferreira da Costa - 1 edSão Paulo : Tirant Lo Blanch, 2023 recurso digital ; 1 MB

Formato: ebook

Modo de acesso: world wide web

ISBN 978-65-5908-609-2 (recurso eletrônico)

1. Direito penal. 2. Processo penal - Automação. 3. Prova criminal - Inovações tecnológicas 4 Prova digital 4 Criptografia de dados (Computação) - Legislação 5 Processamento eletrônico de dados - Brasil - Criptografia 6 Livros eletrônicos I Título

23-84932

CDU: 343 14:(004 65:004 056)

Meri Gleice Rodrigues de Souza - Bibliotecária - CRB-7/6439

DOI: 10.53071/boo-2023-07-09-64aad7d356207

09/07/2023 12/07/2023

É proibida a reprodução total ou parcial, por qualquer meio ou processo, inclusive quanto às características gráficas e/ou editoriais. A violação de direitos autorais constitui crime (Código Penal, art.184 e §§, Lei n° 10.695, de 01/07/2003), sujeitando-se à busca e apreensão e indenizações diversas (Lei n°9.610/98).

Todos os direitos desta edição reservados à Tirant lo Blanch.

Fone: 11 2894 7330 / Email: editora@tirant.com / atendimento@tirant.com tirant.com/br - editorial.tirant.com/br/

Impresso

no Brasil / Printed in Brazil

Daniel Tempski Ferreira da Costa

A ProvA PenAl DigitAl DotADA De CriPtogrAfiA PontA A PontA (e2 EE ) e A exPeriênCiA Do Direito ComPArADo

AgrADeCimentos

Esta obra resulta de incessante estudo desde 2019, início de minha participação no grupo de pesquisas da UFPR denominado NEC (Núcleo de Estudos Criminais), coordenado pelo renomado processualista penal, Professor Dr. João Gualberto Garcez Ramos, o qual me conferiu a graça de sua orientação no Mestrado em Direito do Estado dessa universidade. Destarte, agradeço-o pelos ensinamentos e dedicação, especialmente quanto ao direito norte-americano, cerne de toda esta investigação.

À família e seu incondicional apoio durante todo o trajeto até a conclusão deste livro, em especial à tríade Thaïs, Tarsila e Domitila.

Curitiba, 04 de maio de 2023.

5

listA De sigl As

ADI Ação Direta de Inconstitucionalidade

ADPF Arguição de Descumprimento de Preceito Fundamental

ALPRS Automated license plate readers

ANATEL Agência Nacional de Telecomunicações

CADH Convenção Americana de Direitos Humanos

CEDH Convenção Europeia de Direitos Humanos

CF Constituição Federal

CIDH Corte Interamericana de Direitos Humanos

CP Código Penal brasileiro

CPP Código de Processo Penal brasileiro

CSLI Cell site location information

E2EE End-to-end encryption

EARN IT Act Eliminating Abusive and Rampant Neglect of Interactive Technologies Act

ECPA Electronic Communications Privacy Act

FBI Federal Bureau of Investigation

INSS Instituto Nacional do Seguro Social

LGPD Lei Geral de Proteção de Dados Pessoais

LGPDP Lei Geral de Proteção de Dados Pessoais - Penal

MCI Marco Civil da Internet

MPSP Ministério Público do Estado de São Paulo

NSA National Security Agency

STF Supremo Tribunal Federal

STJ Superior Tribunal de Justiça

TEDH Tribunal Europeu de Direitos Humanos

TJ Tribunal de Justiça

TJSP Tribunal de Justiça de São Paulo

TNU Turma Nacional de Uniformização

TR Turma Recursal

TRF Tribunal Regional Federal

TSE Tribunal Superior Eleitoral

6

sumário introDução ..................................................................................................................... 9 1. A CriPtogrAfiA PontA A PontA e A DifíCil ProDução DA ProvA PenAl DigitAl ................. 15 1.1. Considerações iniciais quanto à crise global advinda com a E2EE ........................................ 15 1.2. O whatsapp como parâmetro de estudo e suas falhas técnicas: possibilidades de captura das mensagens criptografadas ............................................................................................................ 17 1.3. Delimitações do embate mundial entre as big techs e nações poderosas pela quebra da e2ee em nome da investigação criminal .................................................................................................... 24 1.4. As responsabilidades das pessoas jurídicas na produção da prova penal digital como uma contribuição à sua efetividade e aplicação no Brasil ..................................................................... 33 2. o trAtAmento JuríDiCo vigente e ProPosto DA CriPtogrAfiA PontA A PontA Como funDAmento Do estuDo Do Direito ComPArADo .............................................................. 44 2.1. Estados Unidos: a mutação constitucional da 4ª emenda, os novos projetos de lei e a relevância das big techs no debate pela regulação da E2EE 44 2.1.1. Linha temporal das alterações do alcance da 4ª emenda 45 2.1.2. Jones v. United States (2012) e a aplicação implícita da Teoria do Mosaico 48 2.1.3. O caso Riley v. Califórnia (2014) 51 2.1.4. Carpenter v. United States (2018) e a Teoria do Mosaico “em duas etapas” 55 2.1.5. Decorrências atuais da mutação constitucional da 4ª Emenda no ordenamento jurídico dos EUA 57 2.1.5.1. A Teoria do Mosaico em uma e em duas etapas e sua criticada aplicação nos tribunais norte-americanos 58 2.1.5.2. A produção legislativa disciplinadora da 4ª emenda em face das novas tecnologias: uma necessidade anunciada pela Suprema Corte dos EUA 62 2.1.5.2.1. Projeto de lei “EARN IT Act” (S. 3398 de 2020 e S. 3538 de 2022) e o Início do Combate Legislativo à Criptografia Ponta a Ponta ............................................................... 63 2.1.5.2.2. House Bill (HB) 57 de 2019, do estado de Utah ................................................. 68 2.1.5.2.3. Projetos de Lei H.R. 7891 e S. 4051, referentes à Lei de Acesso Legal a Dados Criptografados (Lawful Access to Encrypted Data Act) ....................................................... 70 2.2. O reino unido e a e2ee: uma novidade tecnológica no projeto de lei online safety bill ........... 74 2.3. Alemanha: estratégia legal diferenciada à investigação de mensagens criptografadas ponta a ponta .......................................................................................................................................... 76 3. o BrAsil e A ProDução DA ProvA PenAl DigitAl CriPtogrAfADA: STF e legislAção PostA e ProPostA ..................................................................................................................... 87 3.1. A situação no ordenamento jurídico brasileiro 87 3.2. O STF E a pendência do julgamento das ADPF 403 e ADI 5527: exame crítico em face do direito comparado 93 3.3. A convenção de budapeste e suas intercorrências à produção da prova penal digital 103 3.4. Os projetos de lei do brasil referentes às investigações criminais digitais criptografadas à luz da experiência estrangeira 111

3.4.1. Projeto de lei n. 5285/2009 e seus apensamentos: “Escutas Telefônicas Clandestinas” e a Responsabilidade dos Provedores ............................................................................................

3.4.1.1. Projeto de lei n. 1394/2021: em defesa da previsão exemplificativa de métodos

3.4.1.2. Projeto de lei n. 2942/2015: o contraditório diferido ao investigado .......................

3.4.1.3. Projeto de lei n. 3372/2021: o “espelhamento” como meio de obtenção da prova digital ..................................................................................................................................

3.4.2. Projetos de lei relativos ao Marco Civil da Internet e à E2EE ........................................

3.4.2.1. Projeto de lei n. 9808/18: as celeumas da E2EE, o STF e o direito comparado .......

3.4.2.2. Projeto de lei n. 6960/2017: um comparativo ao novo alcance da 4ª emenda

3.4.2.3. Projeto de lei n.

114

119

tecnológicos .........................................................................................................................

119

120

121

121

123

11.007/2018: a obtenção de prova penal digital sob o pretexto de atos terroristas ............................................................................................................................. 124 3.4.2.4. Projeto de lei n. 2418/2019: os deveres dos provedores na fiscalização de atos de terrorismo e a possibilidade do hacking estatal ..................................................................... 125 3.4.2.5. Projeto de lei n. 4442/2019: os poderes de investigação digital policial, a Teoria do Mosaico e a responsabilidade penal dos provedores .............................................................. 126 3.4.2.6. Projeto de lei n. 2419/2022 e a valoração da prova ilícita digital (hackeamento do Telegram) em benefício do réu pelo STF ............................................................................. 128 3.4.3. Projeto de lei n. 1515/2022: a chamada LGPD – PENAL ............................................ 135 4. ConClusão .............................................................................................................. 138 referênCiAs BiBliográfiCAs .......................................................................................... 159

introDução

Em uma visão inicial ampla, pois o tema é complexo e circula por distintos caminhos naturais da sociedade, não só em seu âmbito interno, mas integrado ao mundo globalizado, é fato que o estudo da prova penal está em robusta transformação, assim como as incertezas advindas ao redor de mudanças sociais ocasionadas pelas novas tecnologias utilizadas de forma diária para as mais diversas e usuais atividades em conexão por bilhões de pessoas. Dessa maneira, acabam os dados dessas novas tecnologias, especialmente os relativos à comunicação, servindo como fonte de prova1 para eventual resolução de conflitos, mas, de uma forma nunca vista, originária de uma nova era de conexão digital de acelerada difusão das formas de mensageria privada.

Diante deste panorama, esta pesquisa irá tratar, preponderantemente, de imbróglio polêmico e de magnitude internacional: as provas digitais dotadas de criptografia ponta a ponta (E2EE) e seu uso para a persecução penal de aplicativos de mensagens desenvolvidos pelas chamadas Big Techs, tais como: o WhatsApp (pertencente ao Facebook, ou, Meta), o iMessage (da Apple) e o Skype (da Microsoft), todas empresas com sede nos Estados Unidos da América (EUA).

Tratar da criptografia ponta a ponta foi, desde o início, o mote principal desta pesquisa científica, mas que logo demandou estudo ramificado por outras searas, notadamente sobre termos científicos ligados à informática e modernas técnicas de investigação penal digital, sem contar os incursos necessários pela legislação, doutrina e jurisprudências de diversas Nações. Sem isso, não há como se ter uma noção de todo o problema e eventuais possibilidades, soluções e críticas, mantido o cuidado de não desviar do incurso original do trabalho; porém, foram pontos obrigatórios de exame para uma visão completa às perguntas investigativas e eventuais respostas divergentes surgidas no desenvolvimento.

Várias questões em torno do objeto principal de pesquisa são expostas na jurisprudência e legislação, posta e proposta, de outros países, como os EUA, Reino Unido e Alemanha, especialmente selecionados por questões sociopolíticas, econômicas e estratégias diferenciadas em relação à prática investigativa criminal para acesso a tais mensagens criptografadas. Mas não se limita a isso o

1 GOMES FILHO, Antônio Magalhães. Notas sobre a terminologia da prova (reflexos no processo penal brasileiro). In: YARSHELL, Flávio Luiz; MORAES, Maurício Zanoide de (Org.). Estudos em homenagem à Professora Ada Pellegrini Grinover. São Paulo: DPJ, 2005, p. 303-318. Em referência à diferenciação entre os conceitos de fonte de prova, meios de prova (endoprocessual) e meios de investigação (ou de pesquisa) de prova (em geral, extraprocessuais), com distintas repercussões em casos de irregularidade nestas duas últimas.

9

trabalho. Deve-se ter em mente que além de polêmicas jurídicas dentro de cada país e de sua relação com inúmeros outros para a colaboração probatória internacional, dado o processo de globalização na comunicação digital, há questões de ordem prática que merecem um mínimo exame panorâmico, justamente visando à efetividade de uma ou outra solução ao problema principal proposto, em síntese: resolver, ou, no mínimo, uniformizar de alguma maneira possível, o conflito de interesses de relevantes direitos e garantias fundamentais, como, de um lado, o direito à privacidade, intimidade, livre manifestação do pensamento e o sigilo das comunicações telefônicas e telemáticas, e, de outro, a segurança pública, inseridos em uma nova concepção de sociedade global-digital.

Ilustre-se desde agora uma dessas complexidades práticas, almejando uma visão mais abrangente da polêmica principal, um aclaramento ao leitor. Diz respeito à existência de organizações estabelecidas como desenvolvedoras de tecnologia de mensagens via aplicativos móveis dotados da E2EE, voltadas à venda a criminosos por maneiras alternativas àquelas dos usuários em geral de aplicativos de mensagens criptografadas, como o WhatsApp. Contra tais empreendimentos já há estratégicas repressões dos governos. Numa delas, o FBI, na operação Trojan Shield, prendeu diversos criminosos por todo o mundo, ao criar um negócio de fachada prometendo a venda de telefones criptografados, mas aos quais tinha total acesso2. Ora, com esse breve caso, quer-se demonstrar que não se pode limitar a pesquisa à atuação e responsabilidades das Big Techs, pois o problema é mais alargado; e a questão de defesa da segurança nacional (“circunstâncias exigentes”), destarte, é mais uma dos diversos pontos que serão objeto de investigação científica, dados os subterfúgios de se elencarem exceções a garantias constitucionais ligadas ao sigilo de comunicações telefônicas e telemáticas recorrentes pela própria Suprema Corte de países democráticos.

Há, ainda, como fato ilustrativo tangente, mas embutido como necessário à demonstração por onde andará a pesquisa, a situação do popular aplicativo de mensageria privada denominado Telegram3, o qual, declaradamente, não cumpre decisões judiciais para a investigação de delitos, limitando-se sua cooperação a seu livre arbítrio; e daí a justificada preocupação das autoridades a este momento singular da comunicação digital, que promete alterar boa parte da forma com que antes pensávamos diversas regras do direito. A política da empresa é clara no

2

OFFICE. Department of Justice. U. S. Attorney’s Office. FBI’s Encrypted Phone Platform Infiltrated Hundreds of Criminal Syndicates; Result is Massive Worldwide Takedown. Federal Bureau of Investigation, 8 jun. 2021. Disponível em: https:// www. justice. gov/ usao- sdca/ pr/ fbi- s- encrypted- phone- platform- infiltratedhundreds- criminal- syndicates- result- massive. Acesso em: 26 nov. 2021.

3 O Telegram mudou-se da Rússia para Dubai, pois bloqueado (2018) após a regulamentação russa da criptografia em 2016 e sua recusa em quebrá-la. Cf.: MUNCASTER, Phil. Telegram App Banned in Russia. Infosecurity, 16 abr. 2018; FUNDAÇÃO GETÚLIO VARGAS (FGV). CryptoMap: uma pesquisa sobre o debate jurídico da criptografia. Disponível em: https:// www. fgv. br/ direitosp/ cryptomap/ # home. Acesso em: 29 nov. 2021.

10

THE UNITED STATES ATTORNEY’S

sentido de desobedecer a decisões judiciais em prol da privacidade, com apenas uma ressalva, até hoje não usada.4

Exposto esse cenário das preocupações que giraram em torno desta pesquisa, verifica-se que os EUA deve ser o foco principal, não por mera coincidência, ou por ser a maior potência mundial por amplos aspectos, mas pelo impacto que suas decisões, advindas dos Poderes Executivo, Legislativo e Judiciário, terão em todo o mundo. Como dito, é o país sede das Big Techs, ou seja, decisões judiciais e novas legislações terão reflexos imediatos, ao menos de execução facilitada; há o uso frequente de seus precedentes judiciais no Supremo Tribunal Federal brasileiro (STF)5, e, consequentemente, suas inovações teórico-jurídicas atreladas à persecução criminal frente às novas tecnologias repercutirão no Brasil e no resto do mundo, até por uma coerência na matéria fática de origem; por fim, há legislações postas e propostas diretamente ligadas à E2EE em ampla discussão por esse país. Tudo isso merece, portanto, ser explorado nesta obra.

O novo panorama principal estabelecido no ordenamento jurídico norte-americano é a mutação constitucional da 4ª emenda da sua Constituição, em razão de mudanças sociais advindas da tecnologia na investigação criminal e, outrossim, a busca por um consenso da colocação cooperativa do setor privado (empresas de tecnologia) para a construção de meios aptos à produção da prova digital ao Estado dentro de sua função constitucional de persecução penal. Mas há ainda outros apontamentos advindos do estudo de leis, em vigor ou em construção legislativa, do Reino Unido e Alemanha, tudo isso com o escopo de aplicação ao Brasil através do método de investigação classificado como direito comparado “funcionalista”6, voltado à sistematização universal em matéria de cooperação jurídica internacional. E aqui cabe a advertência do cuidado tomado nesta investigação, no uso do direito comparado, de que não há que se falar em simples “transplantes jurídicos”, significando que as ideias expressas nas palavras conseguem migrar, mas não são transplantadas, “não se deslocam e criam raízes em seu novo ambiente sem ser modificadas de alguma forma”7, pelo contrário.

4 Diz a empresa que “só pode ser forçada a entregar dados se um assunto for grave e universal o suficiente para passar pelo escrutínio de vários sistemas jurídicos diferentes em todo o mundo. Até hoje, nós divulgamos 0 bytes de dados de usuários para terceiros, incluindo governos”. Cf.: TELEGRAM. Perguntas frequentes. Disponível em: https:// telegram. org/ faq? setln= pt- br. Acesso em: 18 nov. 2022.

5 Sobre a influência do direito norte-americano e alemão nos Acórdãos do STF, chamando atenção o autor a um maior dever de cuidado no uso do direito comparado por conta de exemplos malsucedidos. Vide: BORGES, Ademar. O direito estrangeiro no aperfeiçoamento da jurisdição constitucional brasileira. Jota, 16 nov. 2021. Disponível em: bit. ly/ 3Yfn6F4. Acesso em: 19 nov. 2021.

6 Pois “pretende identificar respostas jurídicas similares ou distintas, em conflitos sociais que se assemelham mesmo ocorrendo em lugares distintos no mundo”, mas cuja solução legal dos problemas “possui uma ‘equivalência funcional’, já que “praticamente idênticos”. In: DUTRA, Deo Campos. Método(s) em direito comparado. Revista da Faculdade de Direito – UFPR, Curitiba, v. 61, n. 3, set. / dez. 2016, p. 198. Disponível em: bit. ly/ 3VXLgmg. Acesso em: 10 ago. 2021.

7 Cf.: LEGRAND, Pierre. A Impossibilidade de “Transplantes Jurídicos”. Tradução: Gustavo Castagna Machado. Cadernos do Programa de Pós-Graduação em Direito/ UFRGS, Porto Alegre, v. 9, n. 1, 2014, p. 11. Disponível em: bit. ly/ 3hk05jL. Acesso em: 08 dez. 2021.

11

Assim, há perspectivas investigativas de diferentes países, não só do ponto de vista do direito processual penal, mas também do direito penal. A quantidade e o emaranhado de divergências de informações técnicas dos especialistas em informática e das principais empresas de tecnologia, tal como a visão jurídica e ideológica, ora pela defesa, ora pela rejeição da segurança irrestrita na troca de dados criptografados entre os usuários, merecem organização para posteriores conclusões imparciais.

O problema é colossal e já anunciado como o maior a ser resolvido na atualidade entre poderosas Nações e as Big Techs. Nesse sentido e voltado à interação entre as ciências criminais e as novas tecnologias, o renomado Professor Dr. Ricardo Campos, da Universidade de Frankfurt, destaca mudanças importantes na Alemanha, na toada de projetos de lei semelhantes por vários países da Europa, EUA e Brasil, porquanto decorrente de um mesmo fenômeno mundial, não uma mera importação de normas8.

Para tentar sistematizar toda essa teia de dados e celeumas, o presente estudo irá partir, no capítulo 2, da análise da crise global às investigações criminais gerada pela criptografia ponta a ponta nas plataformas digitais e aplicativos de mensagens, com incursos pelo seu conceito, aspectos técnicos da informática, sua relevância às garantias e direitos constitucionais em amplos e divergentes aspectos. Em seguida, tendo o WhatsApp como objeto de estudo, serão expostas as pesquisas apontando se existem e, caso positivo, quais são as falhas de sua segurança à leitura por terceiros não interlocutores, a fim de se ponderar os elementos influenciadores ao julgamento a favor e contra as teses opostas entre as Big Techs e diversas Nações e, ao final, encontrar dados mais claros e organizados se deve preponderar a manutenção ou a quebra da criptografia ponta a ponta, incluindo a contribuição da Teoria da Ação Significativa, desenvolvida pelo saudoso jurista e Professor catedrático da Universidade de Valência, Dr. Tomás Salvador Vives Antón, com objetivo de buscar soluções ao Brasil do inarredável problema da responsabilidade penal das pessoas jurídicas.

Como necessário e decisivo componente a uma conclusão mais acertada, a procura de lições jurisprudenciais, legislativas e doutrinárias no direito comparado é imprescindível, buscando-se, no capítulo 3, ensinamentos dos EUA, Reino Unido e Alemanha, sem prejuízo de pontuais referências de outros países.

Assim, com fulcro no direito comparado se buscará traçar, no terceiro capítulo, o tratamento da interceptação telemática das provas penais digitais dotadas

8 “O debate brasileiro (assim como o alemão e de diversos outros países) é reflexo de um movimento global de adaptação do Direito às novas condições postas pela economia digital”. Cf.: CAMPOS, Ricardo. Lei alemã ou movimento global? O debate sobre regulação de redes contextualizado. Consultor Jurídico, 24 nov. 2020. Disponível em: bit. ly/ 3BsSRRA. Acesso em: 20 nov. 2021.

12

da E2EE, sem esquecer-se da mutação constitucional da 4ª emenda dos EUA, da qual deriva toda uma inovadora ordem de atuação jurisdicional e legislativa sob a égide da denominada Teoria do Mosaico, utilizada como mote à análise de ofensa, ou não, a garantias constitucionais na investigação criminal. No estudo do tema no Reino Unido, haverá a apreciação de projeto de lei que promete burlar a E2EE por tecnologia alegadamente inovadora. Quanto ao incurso no ordenamento jurídico da Alemanha, além da legislação já vigente sobre a interceptação telemática por meios alternativos de investigação probatório-criminal digital, independentes de cooperação das empresas responsáveis pelos serviços de mensageria privada, será tratado novo conceito doutrinário a ver com tal interação em uma nova sociedade baseada nas plataformas digitais, chamado de modelo de “proceduralização” do direito.

Encerrando o incurso basal acerca do direito comparado, no capítulo 4 será tecido diagnóstico mediante a abordagem da doutrina e jurisprudência existentes no Brasil e os novos projetos de lei aqui em desenvolvimento, os quais serão estudados com supedâneo crítico à experiência internacional, quando pertinente, exatamente pela integração comunicativa mundial, com extensão à repercussão da Convenção de Budapeste9 ao tratar da cooperação jurídica em matéria probatória penal.

Calha mencionar que, apesar de estar em andamento no STF ações constitucionais que tratam exatamente da E2EE em aplicativo de mensageira privada (ADPF 403 e ADI 5527), a pesquisa não tem como objetivo exarar um mero parecer de tal e qual sentido nossa Suprema Corte deve seguir (tendo-se em mente que apenas dois votos até agora foram proferidos), mas serve como mais um apoio argumentativo de vários outros existentes, justamente pelo fato do processo de globalização na cooperação jurídica probatória internacional, fortalecida pela recente adesão do Brasil à Convenção de Budapeste. Além disso, dadas as constantes superveniências fáticas ao ajuizamento dessas ações, poderão advir alterações, por atos empresariais das próprias Big Techs, quanto à tecnologia utilizada na troca de mensagens criptografadas; e, as repercussões de ações de outros países, mediante alianças ou por atos isolados de soberania, especialmente os EUA, sobre o proceder técnico dessas empresas, repercutirão no julgamento dessas demandas, por se tratarem das mesmas questões fáticas (coerência fática-normativa).

De tal modo, ao cabo do presente trabalho, pretende-se realizar uma compilação sistematizada de possibilidades viáveis tecnicamente, alicerçada em dados

13

9 CONSELHO DA EUROPA. Convenção sobre o Cibercrime. Budapeste, 23 nov. 2001. Disponível em: https:// rm. coe. int/ 16802fa428. Acesso em: 19 dez. 2022. Aderida pelo Brasil em dezembro de 2021.

técnicos, na tentativa da construção de um espaço imparcial que, respeitado o ordenamento jurídico interno de uma Nação, mas com base no direito comparado, embase a nova tecnologia da E2EE a um fim equilibrado à democracia, às garantias constitucionais, mas também, à efetividade na concretização investigativa criminal e da cooperação jurídica internacional sobre provas em matéria penal, algo que se anuncia cada vez mais presente à resolução de casos concretos.

Finalmente, cabem algumas ponderações à metodologia, que ultrapassam a exposição introdutória padrão. É que o esclarecimento de utilização de alguns conceitos jurídicos, desde agora, evitará a multiplicação de explicações a cada nova inserção, ou, ao menos servirão para estancar eventuais interpretações divergentes; por isso, parecem melhor posicionados neste espaço preambular.

Por primeiro, delimitando-se o ponto principal deste livro, como do seu título autoexplicativo, não se deve confundir a interceptação do fluxo das comunicações telemáticas, com aplicação das limitações constitucionais (art. 5º, incisos X e XII, da CF; Lei n. 9296/96)10, e a quebra de sigilo telemático para mera informação de dados (requisição de dados, ou registros estáticos, pessoais armazenados pelo provedor de internet)11, com limites legais decisórios distintos12. Em segundo lugar, no intuito de resumir as denominações jurídicas em referências à produção de provas penais ilícitas em situações de irregularidade distintas, será utilizado, via de regra, o termo “prova ilícita” em sentido amplo, eliminando a necessidade de que, por reiteradas vezes, diferencie-se se é caso de ofensa a normas de direito material e processual, pois “há dispositivos constitucionais ou legais que têm um aspecto bifronte”13, como ocorre na interceptação telefônica e telemática. Em terceiro e derradeiro aclaramento, não serão aprofundados aspectos técnicos da informática, mas das conclusões diretas dos especialistas de conceitos e falhas ligados à criptografia e aos meios de investigação criminal de novas tecnologias, em certos momentos importantes para corroborar as teses jurídicas, como é comum nesse tipo de pesquisa.

10 Nesse sentido: “A interceptação de comunicação telemática, portanto, é a obtenção de trocas de mensagens, textos, imagens por aplicativos ou outros serviços de informática, sem o conhecimento dos interlocutores, tendo por objetivo encontrar provas em um processo penal”, aplicando-se a Lei n. 9296/ 96. (In: MOURA, Grégore Moreira de. Curso de direito penal informático. Belo Horizonte: D’Plácido, 2021, p. 392-393). Vide, também, o rodapé n. 421.

11 Na forma dos arts. 10, 21 e 22, todos do Marco Civil da Internet (MCI). Cf.: RMS 60. 698/ RJ. Relator: Min. Rogério Schietti Cruz, 3ª Seção, julgado em 26/ 08/ 2020. DJe, 04 set. 2020.

12 WENDT, Emerson; JORGE, Higor Vinícius Nogueira. Crimes cibernéticos: ameaças e procedimentos de investigação. Rio de Janeiro: Brasport. 2013, p. 125.

13 BADARÓ, Gustavo Henrique. Epistemologia judiciária e prova penal [livro eletrônico]. São Paulo: Thomson Reuters Brasil, 2019, p. 142-143.

14

1. A CriPtogrAfiA PontA A PontA e A DifíCil ProDução DA ProvA PenAl DigitAl

1.1. ConsiDerAções iniCiAis quAnto à Crise gloBAl ADvinDA Com A e2ee

A maior dificuldade a ser resolvida na atualidade quanto à produção da prova digital é a manutenção, ou não, da criptografia ponta a ponta, abreviada em muitos trabalhos pelo termo E2EE, do inglês “end-to-end encryption”, pois se refere à possibilidade de leitura somente entre os interlocutores, usuários diretos de cada máquina14, nos principais meios de comunicação eletrônica.

Importante desde o início destacar, evitando-se indução em erro de interpretação do leitor, que quando se falar em mensagem criptografada ponta a ponta, ela, por si só, segundo todas as bibliografias pesquisadas ao longo deste trabalho, gera a impossibilidade técnica de leitura por terceiros, que não os usuários diretos, pelos meios tecnológicos atuais. A possibilidade de leitura surge somente quando se fala em meios alternativos de espionagem. Por isso, a criptografia ponta a ponta tornou-se um dilema mundial, já que obsta investigações criminais, mesmo que deferida por juízo competente, algo sem precedentes no direito processual penal.

Em suma, o ideal seria a manutenção da criptografia ponta a ponta com a possibilidade de investigação criminal nos aplicativos de mensagens, segurança desenvolvida pelas maiores empresas do mundo para melhor garantia à segurança de seus clientes, até porque sua exclusão é impossível, não pelo motivo de as empresas não conseguirem ou os governos não possam impô-la de alguma maneira, mas porque seria uma utopia diante da facilidade atual de se utilizar de aplicativos que permitem a criptografia, ou, por serviço já prestado para criminosos com tal finalidade.

Assim, mantida a criptografia, estão resguardadas a intimidade, a vida privada, a liberdade de informação e de livre manifestação do pensamento, sem contar aspectos de sigilo econômico nas transações empresariais e monetárias pelo meio digital. Ao mesmo tempo, é possível a investigação criminal de dados criptografados ponta a ponta, mas somente por soluções ou estratégias policiais

14 A E2EE “é um método para criptografar comunicações entre destinatário e remetente, de modo que os mesmos sejam as únicas pessoas que podem descriptografar os dados. Suas origens remontam aos anos 90 [...]. ” (Cf.: ACADEMY BINANCE. O que é Criptografia de Ponta a Ponta (E2EE)? Jul. 2020. Disponível em: https:// academy. binance. com/ pt/ articles/ what- is- end- to- end- encryption- e2ee. Acesso em: 30 nov. 2021).

15

alternativas; e daqui advém a expressão “Going Dark”, usual nos EUA, já que, certamente, muitas das mensagens ficam “às escuras” dos olhos das autoridades.

Portanto, resta dificultada ou obstada boa parte das investigações por razões de ordem técnica, mesmo em governos democráticos e dentro das regras de um devido processo legal, sobretudo aquelas pretendidas fossem interceptadas em tempo real entre interlocutores, tão comuns nas interceptações telefônicas, tecnologia em processo de obsolescência15 e que, quiçá, desaparecerá. Aqui está a demanda principal de governos e autoridades por todo o mundo: a retirada de parte de seus poderes de Estado por empresas privadas, as consequências à devida persecução penal, sem prejuízo da responsabilidade civil, administrativa e penal das pessoas jurídicas por novas legislações.

Procura-se também, assim, uma solução intermediária, para evitar a concretização da exclusão inútil da criptografia por empresas lícitas e de renome internacional, em nome do resguardo de gama de direitos e garantias constitucionais igualmente relevantes. Talvez a cooperação dessas empresas seja um caminho mais satisfatório que a radicalização nesse novo mundo.

Do entorno técnico do que seria a criptografia ponta a ponta e as mais diferentes visões dos especialistas que tangenciam o tema sobre a (im)possibilidade de sua quebra para a leitura de terceiros, é preciso enfatizar que aquela pode ter aplicação tecnológica distinta em diversos aplicativos de mensagens, como a simétrica ou assimétrica16, prometendo ser esta inviolável quanto à segurança digital:

A criptografia simétrica, não aplicada pelo WhatsApp, não é tão segura porque a chave precisa estar presente nas duas pontas, o que aumenta as chances dela ser interceptada. Já a criptografia usada pelo WhatsApp, é um tipo de criptografia assimétrica: se A deseja enviar uma mensagem para B, vai usar sua chave privada e a chave pública do destinatário; B, por sua vez, irá usar a chave pública do A e sua chave privada para ver o que ele enviou. O método protege texto, voz, fotos, vídeos, documentos e até ligações 17. (Grifo nosso).

Ocorre que a velocidade da evolução da tecnologia abarca a possibilidade da quebra dessa criptografia em futuro próximo e, por conseguinte, arquivos digitais são hoje capturados e arquivados para ser burlada a criptografia logo que possível:

Embora a segurança digital, em 2021, tenha muito o que se preocupar, o governo dos EUA já está pensando em problemas futuros, como a ascensão de computadores quânticos e a possibilidade deles conseguirem descriptografar dados que estão sendo roubados atualmente. A estratégia dos criminosos, basicamente, faz com que eles tenham acesso a dados sensíveis de governos, como o dos EUA, no ano atual, mas como não conseguem saber o que está contido nos arquivos por conta da criptografia usada, eles seguram essas informações até o eventual futuro onde computado-

15 Nesse mesmo sentido, aduz o autor, delegado de polícia, que a “crescente utilização de smartphones [torna] quase obsoletas as conversas por meio de ligações telefônicas” (p. 134). Cf.: OLIVEIRA, Wagner Martins Carrasco de. Interceptação telefônica e interceptação telemática como meios tecnológicos no combate à corrupção. In: JORGE, Higor Vinicius Nogueira (Coord.). Enfrentamento da corrupção e investigação criminal tecnológica. 2. ed. São Paulo: JusPodivm, 2021.

16 Cf.: GOGONI, Ronaldo. Como funciona a criptografia de ponta a ponta do WhatsApp. Tecnoblog, 2019. Disponível em: https:// tecnoblog. net/ 299425/ como- funciona- a- criptografia- de- ponta- a- ponta- do- whatsapp. Acesso em: 29 nov. 2021.

17 Ibid.

16

res quânticos acessíveis existem. É por isso que o Departamento de Segurança Interna dos EUA (DHS) e outros órgãos do governo estadunidense estão já planejando formas de enfrentar o cenário da segurança digital em um mundo pós-criptografia quântica. 18 (Grifo nosso).

Por tal motivo, cai por terra a alegada total impossibilidade de leitura de dados digitais criptografados ponta a ponta, seja em tempo real, seja futuramente (dados gravados e arquivados), dado o desenvolvimento da computação quântica ou a utilização de outro meio técnico possível mediante alternativas várias, vistas logo à frente.

1.2. o whAtsAPP Como PArâmetro De estuDo e suAs fAlhAs téCniCAs:

PossiBiliDADes De CAPturA DAs mensAgens CriPtogrAfADAs

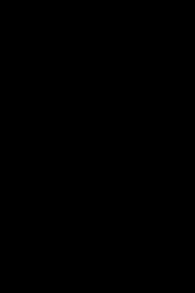

O WhatsApp é o aplicativo mais utilizado no Brasil19 e possui o maior número de usuários no mundo, tido pelos especialistas por possuir serviço de mensagem digital seguro, pois dotado da criptografia ponta a ponta. O gráfico a seguir, atualizado em outubro de 2021, mostra, em milhões20, os aplicativos mais utilizados no globo.

GRÁFICO 1 – Most popular global mobile messaging Apps 2021

Fonte: Statista Research Department (2021).

18 In: BRANCO, Dácio Castelo. Criptografia pós-quântica? EUA investem em segurança de dados mais eficaz. Canaltech, 4 nov. 2021. Disponível em: https:// canaltech. com. br/ seguranca/ criptografia- pos- quantica- eua- investem- em-segurancade- dados- mais- eficaz- 200842. Acesso em: 02 nov. 2021.

19 Cf. ARBULU, Rafael. WhatsApp é o app mais usado por brasileiros. Olhar Digital, 21 dez. 2020. Disponível em: bit. ly/ 3vgFHU2. Acesso em: 29 nov. 2021).

20 STATISTA RESEARCH DEPARTMENT. MOST popular global mobile messenger apps as of October 2021, based on number of monthly active users. Nov. 2021. Disponível em: https:// www. statista. com/ statistics/ 258749/ most- popularglobal- mobile- messenger- app. Acesso em: 29 nov. 2021.

17

E, por informações atualizadas até 13 de setembro de 202221, o WhatsApp não só permanece na primeira colocação, como até aumentou o número de usuários, conforme gráfico a seguir (em bilhões):

GRÁFICO 2 – Messaging Users by App 2022 (bn)

FONTE: Company Data, TechCrunch (apud CURRY, 2022) Surpreende, também, a cifra de mensagens diárias entregues (em 2020): mais de 100 bilhões22, do qual ainda se estende um efeito multiplicador ao WhatsApp. É que, ao cadastrar o usuário através de seu número de telefone, o software passa a ter acesso a toda a agenda de seus contatos disponíveis no aparelho celular23, certamente, mais um diferencial no aspecto relativo à interpretação do conceito de privacidade para fins de aplicação do art. 5º, XII, da CF.

Em face do elevado número de usuários e de mensagens do WhatsApp, sem esquecer-se de pertencer ao Facebook (incorporado à nova empresa “Me-

21 CURRY, David. Messaging App Revenue and Usage Statistics (2022). Business of Apps, 13. Sep. 2022. Disponível em: https:// www. businessofapps. com/ data/ messaging- app- market/ # :~:text= WhatsApp% 20is% 20the% 20most% 20popular% 20messaging% 20app% 20worldwide% 2C% 20and% 20is,Middle% 20East% 20and% 20South% 20America. Acesso em: 07 nov. 2022.

22 NOGUEIRA, Luiz. WhatsApp revela que agora entrega 100 bilhões de mensagens por dia. Olhar Digital, 30 out. 2020. Disponível em: https:// olhardigital. com. br/ 2020/ 10/ 30/ noticias/ whatsapp- agora- entrega- cerca- de- 100- bilhoes- demensagens- por- dia. Acesso em: 2 dez. 2021.

23 LEMOS, Bruno Espiñeira; QUINTIERI, Victor Minervino. Técnicas especiais de investigação no processo penal. Belo Horizonte: D’Plácido, 2017, p. 101.

18

ta”)24, o qual promete incorporar a criptografia ponta a ponta em mensagens de outros aplicativos (como o Instagram e o Facebook Messenger25), ou seja, atingindo ainda mais de um bilhão de usuários26, pertinente trazer informações básicas do funcionamento do aplicativo de mensageria líder brasileiro e mundial para atingir o conceito de criptografia ponta a ponta trazida no site do próprio WhatsApp, para a proteção de “mensagens, fotos, vídeos, mensagens de voz, atualizações de status, documentos e chamadas”27:

A criptografia de ponta a ponta garante que somente você e a pessoa com quem você está se comunicando podem ler ou ouvir as mensagens trocadas. Ninguém mais terá acess o a elas, nem mesmo o WhatsApp. Suas mensagens estão seguras com cadeados e somente você e a pessoa com quem você está se comunicando possuem as chaves especiais necessárias para destrancá-los e ler suas mensagens. Todo esse processo acontece automaticamente: não é necessário ativar configurações ou estabelecer conversas secretas especiais para garantir a segurança de suas mensagens. [...]

Além disso, as chaves mudam com cada mensagem que é enviada Ademais, recentemente28, o WhatsApp passou a estender a opção de criptografia ponta a ponta também ao backup das conversas, antes uma brecha para as autoridades investigativas: “Com o backup criptografado de ponta a ponta, você pode adicionar essa mesma camada de proteção a backups salvos no iCloud ou no Google Drive”.29

A criptografia ponta a ponta se estende aos grupos de mensagens formados no WhatsApp30, maneira comum de comunicação de organizações criminosas. Mas, justamente em grupos de mensagens de WhatsApp provou-se falhas de segurança apontadas em relatório de importante Simpósio europeu de 201831: Os pontos fracos descritos habilitam o invasor A, que controla o servidor WhatsApp ou pode

24 Informações constantes no aplicativo WhatsApp. Cf.: META. Disponível em: https:// about. facebook. com/ br/ companyinfo. Acesso em: 29 nov. 2021.

25 Contraditoriamente, por evidente pressão política ao Facebook, apesar de já existir a E2EE, a Meta recuou na sua implantação ao Messenger, justamente em face das novas propostas legislativas nos Estados Unidos quanto à restrição da criptografia para investigação criminal, já indicando maneiras de monitoramento sem retirar o sigilo necessário à privacidade de seus usuários.

26 A Meta não pretende implementar a E2EE no Messenger e no Instagram até 2023, sem antes implantar meios alternativos de proteção para evitar crimes sexuais” (Grifo nosso. Cf.: ALMENARA, Igor. Facebook Messenger e Instagram só terão criptografia de ponta a ponta em 2023. Canaltech, 23 nov. 2021. Disponível em: https:// canaltech. com. br/ redes- sociais/ facebook- e- instagram- so- terao- criptografia- de- ponta- a- ponta- em- 2023- 202585. Acesso em: 29 nov. 2021).

27 WHATSAPP. Sobre a criptografia de ponta a ponta. 2021. Disponível em: https:// faq. whatsapp. com/ general/ securityand- privacy/ end- to- end- encryption/ ? lang= pt_ br. Acesso em: 30 nov. 2021.

28 A partir de 14 out. 2021. LOUBAK, Ana Letícia. WhatsApp agora tem opção para criptografar backup de conversas; entenda Techtudo, 10 out. 2021. Disponível: https:// www. techtudo. com. br/ noticias/ 2021/ 10/ whatsapp- agora- temopcao- para- criptografar- backup- de- conversas- entenda. ghtml. Acesso em: 30 nov. 2021.

29 WHATSAPP. Sobre o backup criptografado de ponta a ponta. Disponível em: https:// faq. whatsapp. com/ general/ chats/ about- end- to- end- encrypted- backup/ ? lang= pt_ br. Acesso em: 30 nov. 2021.

30 CASELLI, Guilherme. Manual de Investigação Criminal. São Paulo: JusPodivm. 2021, p. 286: “No caso específico de conversas em grupo, foi verificado que o servidor do WhatsApp tem a capacidade de influenciar no gerenciamento do grupo (e. g., adicionando usuários sem que haja uma ação dos administradores do grupo pedindo tal inclusão)” (Grifo nosso).

31 Cf.: ROSLER, Paul; MAINKA, Christian; SCHWENK, Jörg. More is Less: On the End- to- End Security of Group Chats in Signal, WhatsApp, and Threema. In: IEEE EUROPEAN SYMPOSIUM ON SECURITY AND PRIVACY, 3rd, 2018, London. Proceedings... London: EuroS& P, 2018. Disponível em: https:// eprint. iacr. org/ 2017/ 713. pdf. Acesso em: 30 nov. 2021.

19

quebrar o transporte da camada de segurança, para assumir o controle total sobre um grupo Entrando no grupo, no entanto, deixa rastros, uma vez que esta operação está listada na interface gráfica do usuário. O servidor WhatsApp pode, portanto, usar o fato de que ele pode reordenar furtivamente e soltar mensagens no grupo. Assim, ele pode enviar um cache de mensagens para o grupo, ler o conteúdo primeiro e decidir a ordem em que são entregues aos membros. Além disso o servidor WhatsApp pode encaminhar essas mensagens para os membros individualmente, de modo que uma combinação sutilmente escolhida de mensagens pode ajudá-lo a cobrir os rastros (p. 11; tradução e grifo nossos).

Essa falha em conversas em grupos de WhatsApp mostrou alteração do verdadeiro remetente da mensagem32 e até de seu texto, expondo fato gravíssimo, que poderia alterar todo o conjunto probatório em eventual julgamento:

Ao converter o protocolo em Json, o grupo foi capaz de entender a forma como ele trabalhava e assim, fazer os seguintes movimentos invasivos: 1. Usar o recurso de citação em uma conversa em grupo para alterar a identidade do remetente, mesmo que essa pessoa não seja um membro do grupo. 2. Alterar o texto da resposta de outra pessoa; 3. Enviar uma mensagem privada para outro participante do grupo, tirando assim a preocupação de estar se falando num grupo, porém, a conversa é enviada a todos os usuários inclusos naquele grupo. 33 (Grifo nosso).

Já houve notícia de falha na criptografia ponta a ponta do WhatsApp34

nestas hipóteses: a) ao se fazer uso de um spyware denominado Pegasus35; b) e no uso da ferramenta do WhatsApp Web, esta evidenciada em face de seu uso pela Alemanha como tática investigativa criminal e já tratada em julgados no Colendo STJ, como se verá, oportunamente36:

[há] brecha de segurança crítica no WhatsApp Web [...]. O problema afeta também as versões desktop e o app para a Windows Store. [...] atacantes podem ter acesso a mensagens, fotos e conteúdos compartilhados no WhatsApp. Com isso, hackers podem se passar por usuários para conseguir vantagens ou aplicar golpes. “Essa vulnerabilidade, além de poder ser explorada de uma maneira muito simples, tem uma rastreabilidade praticamente inexistente”. 37 (Grifo nosso).

Esses breves relatos de falhas em mensagens dotadas de criptografia ponta a ponta corroboram a possibilidade de burla, por criminosos e pelo Estado, como divulgado, recentemente, em documento do FBI38.

32 Sobre os pilares de uma comunicação digital segura e as formas técnicas de verificação da sua autoria e de que seu conteúdo não foi modificado, como o resumo de mensagem (número de hash), vide: BARRETO, Alesandro Gonçalves; KUFA, Karina; SILVA, Marcelo Mesquita. Cibercrimes e seus reflexos no direito brasileiro. 2. ed. São Paulo: JusPodivm, 2021.

33 TUDO CELULAR. WhatsApp tem falha de criptografia que permite manipulação de conversas descoberta. 2018. Disponível em: https:// www. tudocelular. com/ seguranca/ noticias/ n128932/ whatsapp- vulnerabilidade- criptografia- descoberta. html. Acesso em: 30 nov. 2021.

34 MANCUSO, Ronnie. A criptografia do WhatsApp foi furada? Fato ou mito? Olhar Digital, 9 set. 2021. Disponível em: https:// olhardigital. com. br/ 2021/ 09/ 09/ seguranca/ a- criptografia- do- whatsapp- foi- furada- fato- ou- mito. Acesso em: 28 out. 2021.

35 NOGUEIRA, Luiz. Criptografia de ponta a ponta do WhatsApp não é infalível. Olhar Digital, 4 nov. 2019. Disponível em: https:// olhardigital. com. br/ 2019/ 11/ 04/ noticias/ criptografia- de- ponta- a- ponta- do- whatsapp- nao- e- infalivel. Acesso em: 30 nov. 2021.

36 Vide o subcapítulo 3. 3.

37 BRANDÃO, Hemerson. Empresa alerta sobre grave falha de segurança no WhatsApp Web. Minha Operadora, jul. 2021. Disponível em: https:// www. minhaoperadora. com. br/ 2021/ 07/ empresa- alerta- sobre- grave- falha- de-seguranca- nowhatsapp- web. html. Acesso em: 30 nov. 2021.

38 PETROV, Daniel. FBI encrypted chat access scorecard ranks iMessage and WhatsApp easy, Telegram hard. Phone Arena, 2 dez. 2021. Disponível em: https:// www. phonearena. com/ news/ fbi- encrypted- chat- access- imessage- whatsapp- signal-

20