78

case-study

avaliação de risco de ameaças cibernéticas em subestações Andreas Klien, o nosso especialista em segurança cibernética, aborda questões de segurança cibernética e, especificamente, monitoriza riscos cibernéticos em redes de comunicação de sistemas de energia elétrica há quase dez anos. Desde 2018, é o diretor da área de unidade de negócio de Comunicação em Concessionárias de energia. Com o sistema de deteção de intrusos (IDS) StationGuard, ele ajudou a desenvolver uma solução com abordagens inovadoras que definem novos padrões. No artigo abaixo, ele oferece uma visão sobre a avaliação de risco de ameaças cibernéticas em subestações e as demandas que isso gera num IDS. DESAFIOS NA INDÚSTRIA DE ENERGIA O problema que os operadores de rede enfrentam hoje é o controlo que perderam sobre as suas próprias subestações. Por exemplo, um ataque cibernético bem-sucedido permite que um invasor assuma funções de controlo importantes ou desative funções de proteção. Não leva muito tempo para que ocorram danos consideráveis. Em primeiro lugar, os invasores podem contornar os firewalls da subestação existentes, por exemplo, por meio de computadores de manutenção conectados diretamente aos dispositivos ou à rede. E, em segundo lugar, os sistemas de segurança geralmente não falam a mesma língua que os engenheiros de proteção e controlo, o que significa que ainda pode demorar dias e horas decisivos antes que um ataque seja descoberto. Para operadores de rede, um IDS é usado especificamente para proteger certas subestações e, num sentido mais amplo, também ajuda a proteger toda a linha de grade elétrica. Em contraste com a flexibilidade esperada da infraestrutura do cenário de TI, as subestações são configuradas com base em www.oelectricista.pt o electricista 76

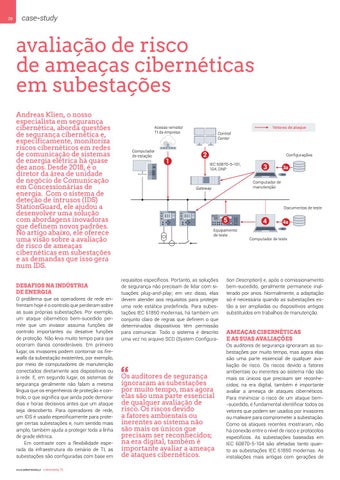

Vetores de ataque

Acesso remoto/ TI da empresa

Computador de estação

1

Control Center

2

Configurações IEC 60870-5-101, 104, DNP

3

3a

Computador de manutenção

Gateway

Documentos de teste

5 Equipamento de teste

4

4a

Computador de teste

requisitos específicos. Portanto, as soluções de segurança não precisam de lidar com situações plug-and-play; em vez disso, elas devem atender aos requisitos para proteger uma rede estática predefinida. Para subestações IEC 61850 modernas, há também um conjunto claro de regras que definem o que determinados dispositivos têm permissão para comunicar. Todo o sistema é descrito uma vez no arquivo SCD (System Configura-

AMEAÇAS CIBERNÉTICAS E AS SUAS AVALIAÇÕES

Os auditores de segurança ignoraram as subestações por muito tempo, mas agora elas são uma parte essencial de qualquer avaliação de risco. Os riscos devido a fatores ambientais ou inerentes ao sistema não são mais os únicos que precisam ser reconhecidos; na era digital, também é importante avaliar a ameaça de ataques cibernéticos.

Os auditores de segurança ignoraram as subestações por muito tempo, mas agora elas são uma parte essencial de qualquer avaliação de risco. Os riscos devido a fatores ambientais ou inerentes ao sistema não são mais os únicos que precisam ser reconhecidos; na era digital, também é importante avaliar a ameaça de ataques cibernéticos. Para minimizar o risco de um ataque bem-sucedido, é fundamental identificar todos os vetores que podem ser usados por invasores ou malware para comprometer a subestação. Como os ataques recentes mostraram, não há conexão entre o nível de risco e protocolos específicos. As subestações baseadas em IEC 60870-5-104 são afetadas tanto quanto as subestações IEC 61850 modernas. As instalações mais antigas com gerações de

tion Description) e, após o comissionamento bem-sucedido, geralmente permanece inalterado por anos. Normalmente, a adaptação só é necessária quando as subestações estão a ser ampliadas ou dispositivos antigos substituídos em trabalhos de manutenção.